Hoy en día el uso de internet resulta cada vez más frecuente e importante para muchas personas ya que gracias a esta conexión vamos a poder acceder a diferentes plataformas como puede ser el correo electrónico, páginas corporativas, sitios de interés o entretenimiento y en general todo lo que Internet nos ofrece.

Sin embargo, es muy importante que tengamos en cuenta la seguridad en la red. Sabemos que un alto porcentaje de los ataques a los equipos de información se hace a través de la red y muchas veces es nuestra culpa (malas contraseñas, descarga de archivos desconocidos, apertura de ejecutables en los correos) pero si no tienes los conocimientos básicos de como funciona la red puedes ser (si no has sido) una víctima más de este tipo de ataques.

Internet realmente es una telaraña gigante de protocolos, servicios e infraestructura que permite llevar a todo lado la conectividad de red y mas del 90% de nosotros hemos oído hablar de TCP/IP, HTTP, SMTP, etc.

Todos estos son protocolos que tienen un rol clave en la forma de como la red llega a tu PC o dispositivo pero detrás de ello existen enrutadores y otra serie de componentes que si llegasen a fallar suceden dos cosas, o te quedas sin acceso a la red o bien eres susceptible a recibir un ataque. Es por ello, que los desarrolladores de productos de red y networking se han esforzado por crear aplicaciones que conocemos como Sniffers y analizadores de red y aunque son generalmente muy técnicos, lo cierto es que es una herramienta valiosa para determinar en que punto de la comunicación se puede presentar un error.

Se hace uso de un modo de rastreo llamado "modo promiscuo" con el cual nos da la oportunidad de examinar todos los paquetes sin importar su destino, esto puede tomar tiempo pero es clave para saber con certeza que pasa por nuestra red.

Un Sniffer lo podemos configurar de dos modos diferentes dependiendo el requerimiento de soporte, estos modos son:

- Lo podemos configurar sin filtro para que la herramienta capture todos los paquetes disponibles y almacene un registro de ellos en el disco duro local con el fin de analizarlos más adelante.

- Puede ser configurado con un filtro específico lo cual nos da la oportunidad de capturar paquetes en base a los criterios que especifiquemos antes de la búsqueda

Los Sniffers o analizadores de red podemos usarlos por igual en una red LAN o Wi-Fi. La principal diferencia radica en que si este se usa en una red LAN, tendremos acceso a los paquetes de cualquier equipo conectado. O bien se puede establecer un limitante en base a los dispositivo de red, en el caso de usarse en una red inalámbrica, el analizador de red sólo podrá escanear un canal a la vez por la limitante de la red, pero si hacemos uso de varias interfaces inalámbricas esto puede mejorar un poco pero siempre será mejor usarse en una red cableada o LAN.

Cuando rastreamos los paquetes usando un Sniffer o un analizador de red, podemos acceder a detalles como:

- Información de los sitios visitados

- Contenido y destinatario de los correos electrónicos enviados y recibidos

- Ver archivos descargados y muchos más detalles

El objetivo fundamental de un Sniffer es analizar todos los paquetes de la red, especialmente del tráfico entrante, para buscar cualquier objeto cuyo contenido integre código malicioso y de esta forma aumentar la seguridad en la organización evitando que se instale en cualquier equipo cliente algún tipo de malware.

Conociendo un poco cómo funciona el analizador de red vamos a conocer algunos de los mejores analizadores de red o Sniffer disponibles para Windows y Linux.

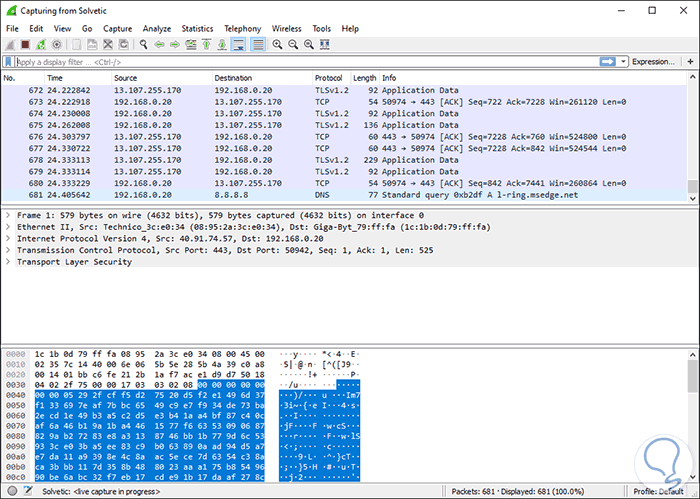

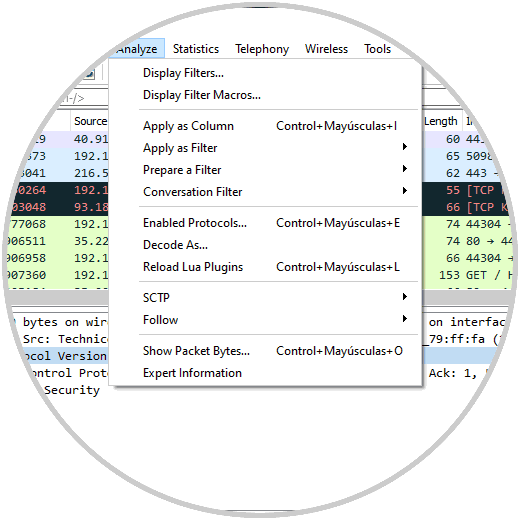

Si en algún momento has intentado llevar a cabo algún análisis de red sin duda que habrás visto o te habrán recomendado WireShark como una de las mejores soluciones y no es nada descabellado pensar en ello, la razón es simple, WireShark se ha posicionado como uno de los analizadores de protocolos de red más usando por millones en el mundo gracias no solo a su facilidad de uso sino a sus características integradas.

- Puede ser ejecutado sin problemas en sistemas como Windows, Linux, macOS, Solaris, FreeBSD, NetBSD y más.

- Integra un poderoso análisis para VoIP.

- Puede llevar a cabo una inspección profunda de más de 100 protocolos.

- Puede realizar la captura en vivo y análisis fuera de línea de los paquetes de red.

- Es compatible para la lectura y escritura de formatos como tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer® (comprimido y sin comprimir), Sniffer® Pro, y NetXray®, Network Instruments Observer , NetScreen snoop, Novell LANalyzer, RADCOM WAN / LAN Analyzer, Shomiti / Finisar Surveyor, Tektronix K12xx, Visual Networks Time Up Visual, WildPackets EtherPeek / TokenPeek / AiroPeek, y más.

- Los datos que son capturados en vivo podemos leerlos desde plataformas como Ethernet, IEEE 802.11, PPP / HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI lo cual nos da un amplio rango de posibilidades de acceso.

- Los datos de red que son capturados pueden ser explorados usando una interfaz gráfica (GUI) o bien a través de TShark en modo TTY

- Es compatible para descifrar múltiples protocolos tales como IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP y WPA / WPA2

- Podemos implementar reglas de colores para una mejor gestión de los datos obtenidos.

- Los resultados pueden ser exportados a XML, PostScript®, CSV o texto sin formato (CSV)

Su descarga está disponible en el siguiente enlace:

Allí podemos descargar el ejecutable para Windows 10 y para el caso de Linux podemos descargar el Source Code o bien ejecutar los siguientes comandos en la terminal:

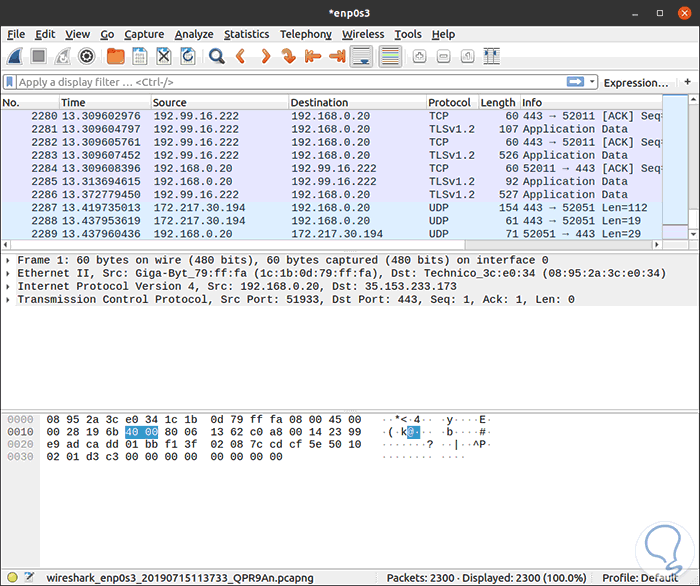

sudo apt update sudo apt install wireshark sudo usermod -aG wireshark $(whoami) sudo rebootUna vez instalado en Windows 10 o Linux, al momento de su ejecución seleccionaremos el adaptador de red a analizar y luego veremos lo siguiente:

Esta es una utilidad exclusiva para sistemas UNIX ya que solo puede ser ejecutada en sistemas operativos como:

- Arch Linux

- Mageia 6

- CENTOS 7

- Fedora 24, 25, 26 ,27,28 y 29

- ScientificLinux 7

- SLES 12, 12 SP1 and 12 SP3

- OpenSUSE 13.2, Leap 42.1/42.2/42.3 y Tumbleweed/Factory.

- Tanto el nodo como el color de enlace resaltan el protocolo más activo en la red.

- Podemos seleccionar el nivel de protocolos a filtrar.

- El tráfico de red usado es representado de forma se muestra gráfica para una mejor comprensión de los detalles.

- Es compatible con protocolos como ETH_II, 802.2, 803.3, IP, IPv6, ARP, X25L3, REVARP, ATALK, AARP, IPX, VINES, TRAIN, LOOP, VLAN, ICMP, IGMP, GGP, IPIP, TCP, EGP, PUP, UDP, IDP, TP, ENRUTAMIENTO, RSVP, GRE, ESP, AH, EON, VINES, EIGRP, OSPF, ENCAP, PIM, IPCOMP, VRRP;

- Compatible con los servicios TCP y UDP, TELNET, FTP, HTTP, POP3, NNTP, NETBIOS, IRC, DOMINIO, SNMP y más.

- Admite usar un filtro de red tomando la sintaxis de pcap.

- Permite analizar la red de extremo a extremo IP o de puerto a puerto TCP.

- Se pueden capturar datos fuera de línea.

- Los datos recopilados pueden ser leídos desde interfaces de Ethernet, FDDI, PPP, SLIP y WLAN.

- Despliega las estadísticas de tráfico por nodo.

- Con EtherApe la resolución de nombres es ejecutada usando las funciones libc estándar, esto significa que es compatible con DNS, archivos de hosts y demás servicios.

- Los resultados pueden ser exportados a un archivo XML.

Para instalar esta utilidad en Linux debemos ejecutar lo siguiente:

sudo apt-get update sudo apt-get install etherapeUna vez instalado accedemos a la utilidad ejecutando lo siguiente:

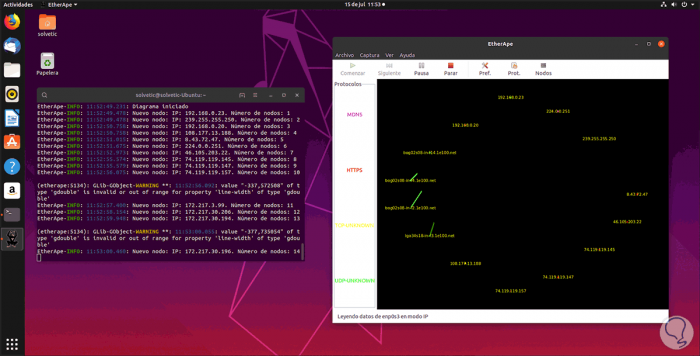

sudo etherapeEsto hará que EtherApe sea ejecutado desde la terminal y automáticamente se desplegará la interfaz gráfica de la app:

Allí dispondremos de un menú donde será posible aplicar filtros o reglas.

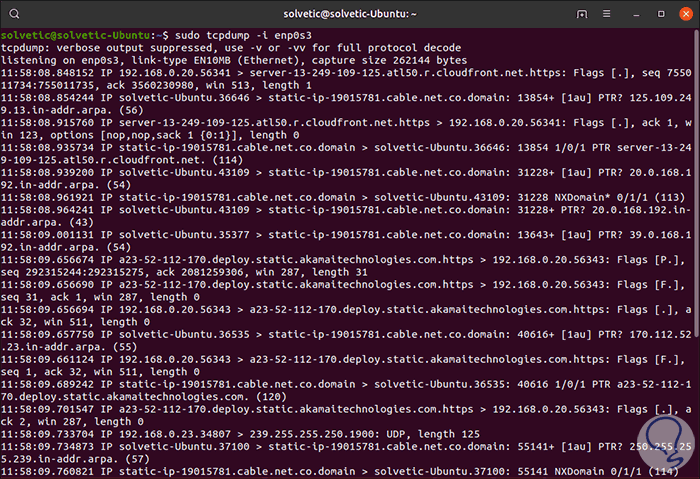

Esta es una utilidad para sistemas Linux la cual captura el tráfico tanto entrante como saliente de la red y esta aplicación la podemos instalar en los sistemas operativos Unix / Linux ya que cuenta con la biblioteca libpcap para llevar a cabo el proceso de captura del tráfico de la red seleccionada.

Para su instalación basta con ejecutar lo siguiente en la terminal:

sudo apt install tcpdump

- -A: Imprime cada paquete (sin incluir el encabezado de nivel de enlace) en ASCII.

- -b: Imprime el número AS en paquetes BGP en notación ASDOT en lugar de notación ASPLAIN.

- -B buffer_size , --buffer-size = buffer_size: Permite definir el tamaño del búfer de captura en buffer_size, en unidades de KiB (1024 bytes).

- -c count: Sale del comando después de recibir los paquetes de red.

- -C file_size: verifica si el archivo es más grande que el tamaño de archivo original.

- -d: Vuelca el código de paquetes compilado en una forma legible para el usuario.

- -dd: Vuelca el código de paquetes como un fragmento de programa C.

- -D --list-interfaces: Imprime la lista de interfaces disponibles.

- -e: Imprime el encabezado de nivel de enlace.

- -E: Usa spi@ipaddr para descifrar paquetes ESP de IPsec.

- -f: Imprima las direcciones IPv4.

- -F archivo: Nos permite seleccionar un archivo de filtro.

- -h –help: Imprime la ayuda del comando.

- --version: Despliega la versión usada de tcpdump.

- -i interface --interface=interface: Nos permite seleccionar la interfaz a analizar para la captura de los paquetes.

- -I --monitor-mode: Activa la interfaz en "modo monitor"; la cual es solo compatible con las interfaces Wi-Fi IEEE 802.11 y en algunos sistemas operativos.

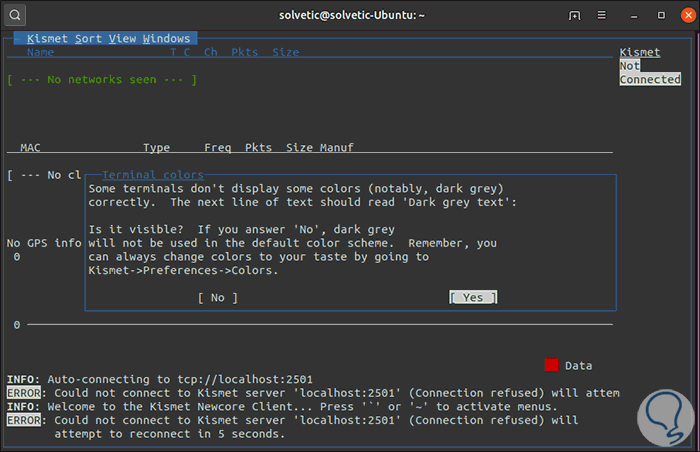

Kismet es una sencilla utilidad la cual está enfocada más en las redes inalámbricas pero gracias a la cual podemos analizar el tráfico de redes ocultas o SSID que no han sido enviados, podemos usarla en sistemas UNIX, Windows Under Cygwin y OSX.

Kismet trabaja de forma plena en interfaces Wi-Fi, Bluetooth, hardware SDR (software defined radio- radio definida por software) y hardware de captura especializado.

- Permite exportar los datos estándar en JSON con el fin de ayudar a la creación de scripts para las instancias de Kismet.

- Integra una interfaz de usuario basada en la web.

- Compatibilidad con protocolos inalámbricos.

- Cuenta con un nuevo código de captura remota el cual ha sido optimizado para tamaño binario y RAM, esto facilita el uso de dispositivos integrados para la captura de paquetes en la red.

- Cuenta con un formato de registro el cual puede ser asegurar información compleja sobre los dispositivos, estado del sistema, alertas y más parámetros.

Su instalación podemos ejecutarla con el siguiente comando:

sudo apt install kismetEn el siguiente enlace encontrarás más opciones para instalar kismet:

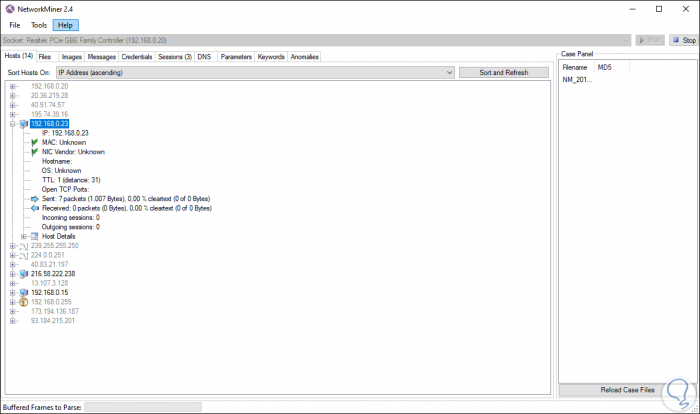

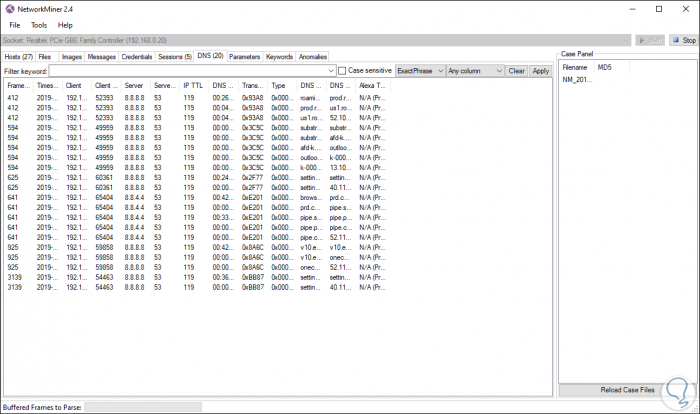

Esta es una utilidad de análisis forense de red (NFAT - Network Forensic Analysis Tool) la cual está basada en código abierto para sistemas Windows, Linux, macOS y FreeBSD. Cuando instalamos esta herramienta estamos en capacidad de ejecutar un rastreo completo de la red para capturar todos los paquetes y con ellos poder detectar sistemas operativos, sesiones, nombres de host, etc, para una administración completa de dichas variables.

- Podemos analizar archivos PCAP para análisis fuera de línea.

- Será posible ejecutar un análisis de tráfico de red (NTA) avanzado.

- Ejecución en tiempo real.

- Soporta direccionamiento IPv6.

- Es posible extraer archivos de tráfico FTP, TFTP, HTTP, SMB, SMB2, SMTP, POP3 e IMAP

- Compatible con encriptación SSL, HTTPS, SMTPS, IMAPS, POP3S, FTPS y más

- Desencapsulación de GRE, 802.1Q, PPPoE, VXLAN, OpenFlow, SOCKS, MPLS y EoMPLS

Su descarga está disponible en el siguiente enlace:

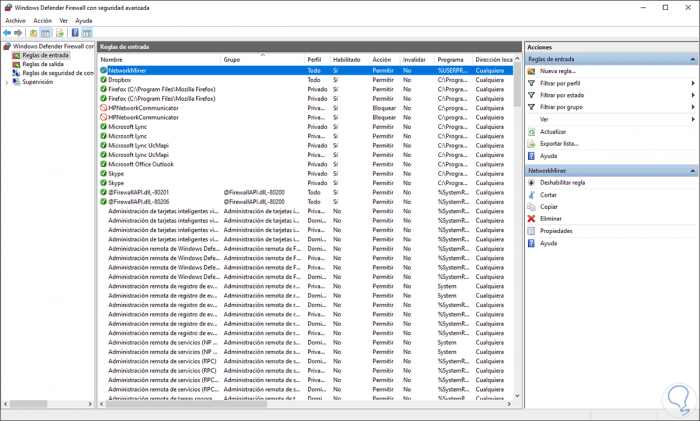

Para el uso correcto de NetworkMiner será necesario en primer lugar crear una regla de entrada en el Firewall de Windows 10:

Luego de esto debemos ejecutar como administrador la utilidad para acceder al escaneo de equipos en la red y allí seleccionar las diversas opciones:

Al seleccionar un host, podemos ver los elementos cargados en las respectivas pestañas:

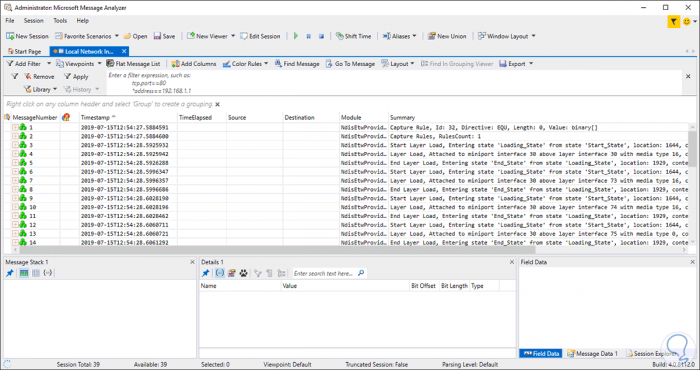

Como ya puedes sospechar por su nombre, esta es una utilidad exclusiva de Windows 10 la cual ha sido desarrollada por Microsoft para realizar tareas como captura, despliegue y análisis del tráfico de mensajes de protocolo y otros mensajes del sistema operativo, adicional a esto cuando usamos esta utilidad podemos importar, agregar o analizar datos de los archivos de registro y rastreo del red.

- Capturar datos en vivo

- Cargar datos desde múltiples fuentes de datos de forma simultánea

- Mostrar datos de seguimiento o registro

- Diversas opciones de vista y más

Su descarga gratuita está disponible en el siguiente enlace:

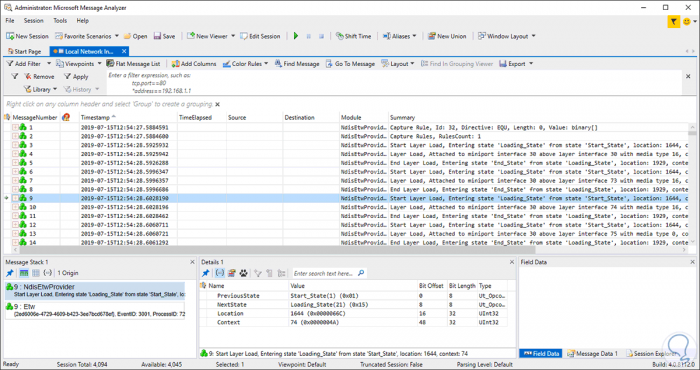

Una vez ejecutado veremos el siguiente entorno (debe ser ejecutado como administrador):

Allí será posible establecer reglas de colores, agregar columnas, establecer filtros y demás, cuando seleccionamos alguna de las líneas en la parte inferior encontramos detalles más específicos de esta:

Windump es la versión de Tcpdump para ambientes Windows ya que Windump es compatible con Tcpdump y lo podremos instalar para ver, diagnosticar o si deseamos guardar el tráfico de la red a través del uso e implementación de reglas.

WinDump captura el tráfico de red a través de la biblioteca y los controladores de WinPcap, por lo cual debemos descargar gratuitamente WinPcap en primer lugar en el siguiente enlace:

A continuaición podemos descargar Windump en el siguiente enlace:

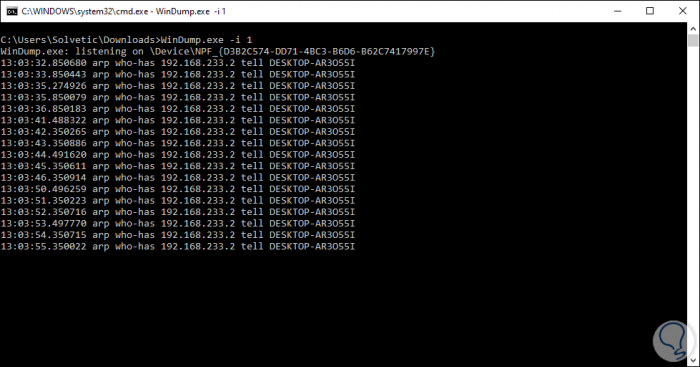

Al ejecutarlo se abrirá una consola del símbolo del sistema y allí podemos definir la interfaz con el parámetro -i:

WinDump.exe -i 1

Está disponible en una versión gratuita y otra de pago con más funcionalidades pero ambas nos permiten llevar a cabo tareas de análisis de red monitoreando cada paquete entrante y saliente así como los protocolos usados, esto será de gran uso para corregir errores y llevar un análisis de la red en detalle.

En la versión gratuita será posible:

- Monitorear hasta 10 direcciones IP en la red seleccionada.

- Hasta 4 horas de duración por sesión.

- Podemos recibir alertas de los adaptadores de red.

- Permite guardar y exportar los resultados.

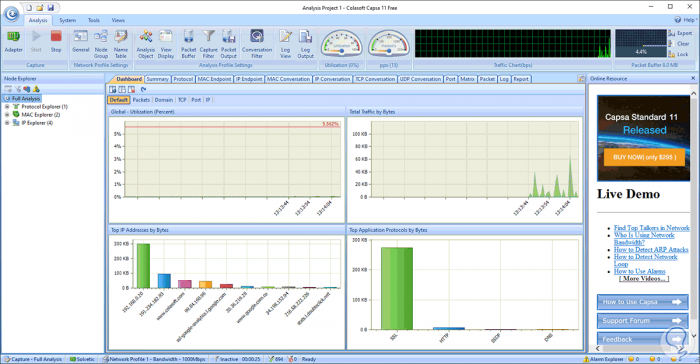

Una vez descargado y ejecutado este será el entorno ofrecido por la utilidad:

Allí dispondremos de una representación gráfica del tráfico de red y en la parte superior dispondremos de diversas herramientas para el filtrado y control de los paquetes de red.

Netcat es un comando integrado en sistemas Windows y Linux gracias al cual será posible leer y escribir datos usando el protocolo TCP/IP en las diversas conexiones de red, esta puede ser usada de forma independiente o con otras apps para ser usadas como una utilidad de exploración y depuración de red local o externa.

Dentro de sus funciones encontramos:

- Integrada en el propio sistema

- Captura conexiones salientes y entrantes

- Cuenta con capacidades de escaneo de puertos integradas

- Dispone de funciones avanzadas

- Puede escanear RFC854 y códigos telnet

Podemos ejecutar la siguiente línea por ejemplo:

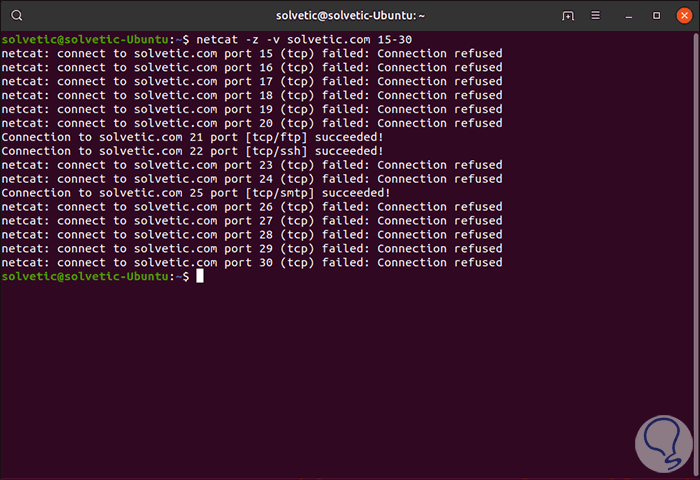

netcat -z -v solvetic.com 15-30Esto leerá los puertos 15 al 30 para desplegar cuáles están abiertos y cuáles no:

La variable -z es usada para propósitos de escaneo (Modo Zero) y el parámetro -v (verbose) despliega la información de forma legible.

Existen parámetros adicionales que podemos usar como:

- -4: Despliega las direcciones IPv4

- -6: Admite las direcciones IPv6

- -b: Soporta el broadcast (difusión)

- -D: Habilita el modo de depuración

- -h: Despliega la ayuda del comando

- -i Interval: Permite aplicar un intervalo de tiempo entre las líneas

- -l: Habilita el modo de escucha

- -n: Suprime la resolución del nombre o puerto

- -r: Optimiza los puertos remotos

Hemos visto la diferentes opciones de analizadores de red y Sniffer disponibles para Windows y Linux con las cuales podemos aumentar los resultados de nuestras tareas de soporte y control.

0 Comentarios