|

Vota!

|

Uno de los mejores programas de análisis de red mas conocidas por sus prestaciones y opciones de escaneo.

|

|

|

Vota!

|

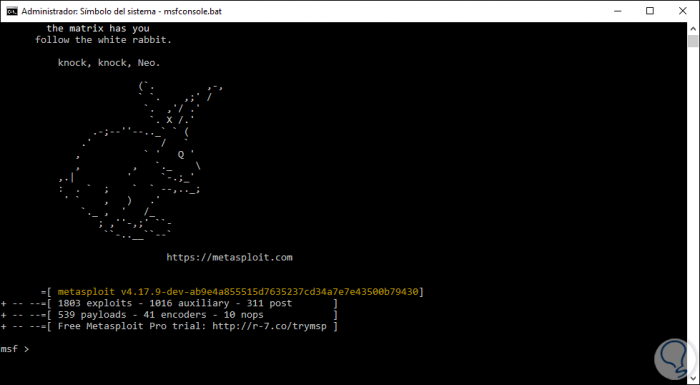

Plataforma Metasploit para pruebas de penetración con la que es posible encontrar, explorar y validar vulnerabilidades.

|

|

|

Vota!

|

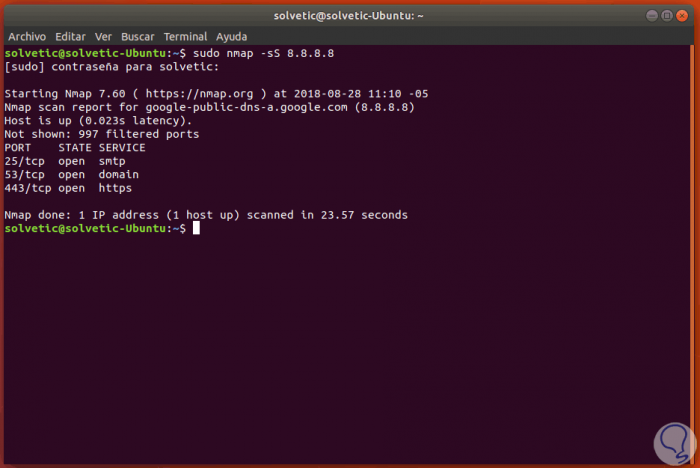

Nmap (Network Mapper) es un programa que todo buen admin o hacker deben conocer y usar para detección de redes y auditoría de seguridad.

|

|

|

Vota!

|

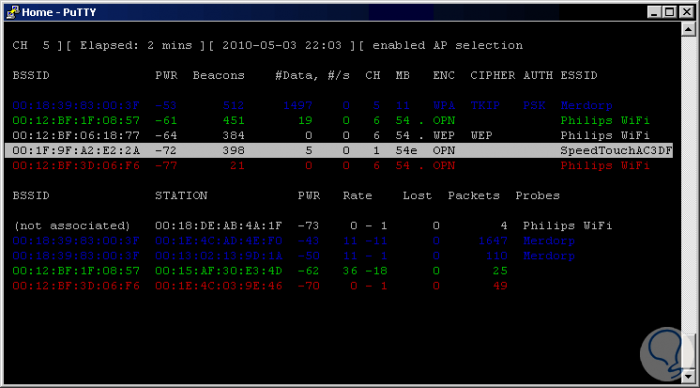

Aircrack-ng es un kit completo de herramientas para evaluar la seguridad de la red WiFi entre otras características de análisis.

|

|

|

Vota!

|

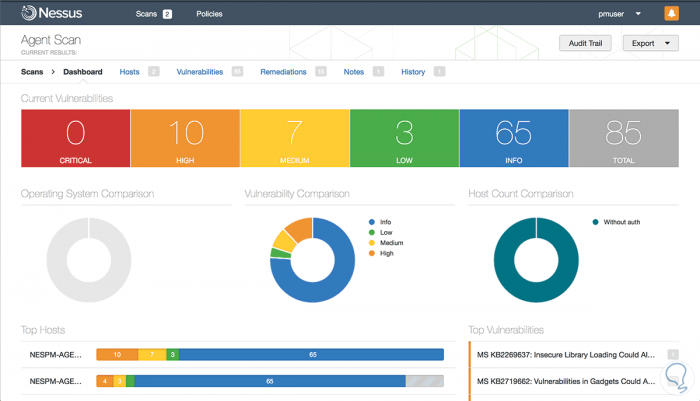

Nessus es escaner de vulnerabilidades de los más importantes de Remote Security Scanner a nivel mundial.

|

|

|

Vota!

|

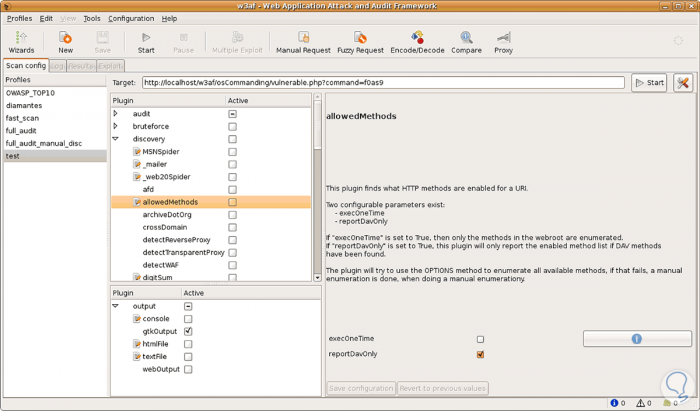

Utilidad disponible para sistemas Windows y Linux para realizar auditoría y ataque de aplicaciones web.

|

|

|

Vota!

|

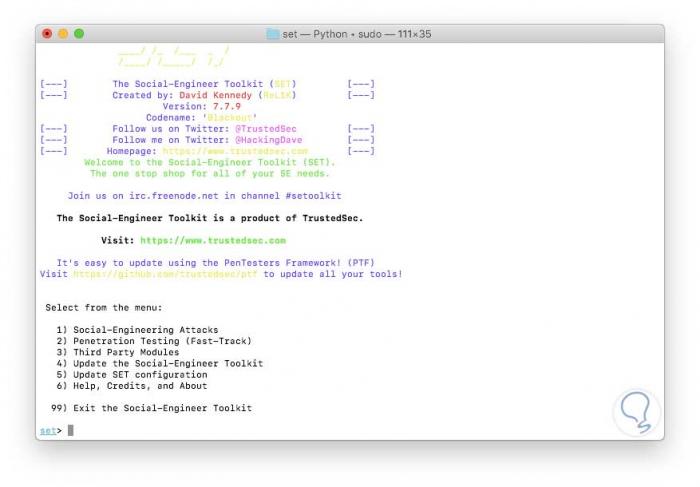

Social-Engineer Toolkit (SET) es una herramienta de código abierto Python para ejecutar pruebas de penetración en torno a la Ingeniería Social.

|

|

|

Vota!

|

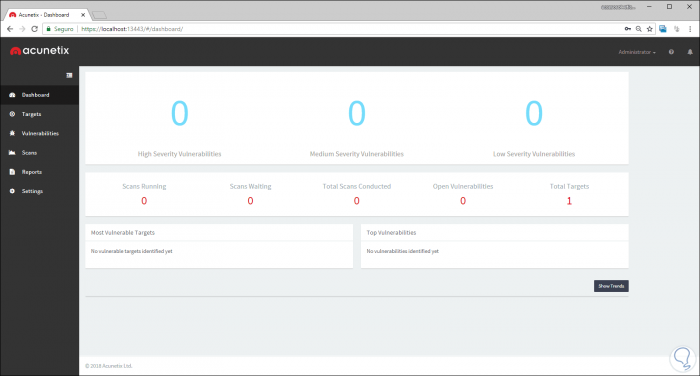

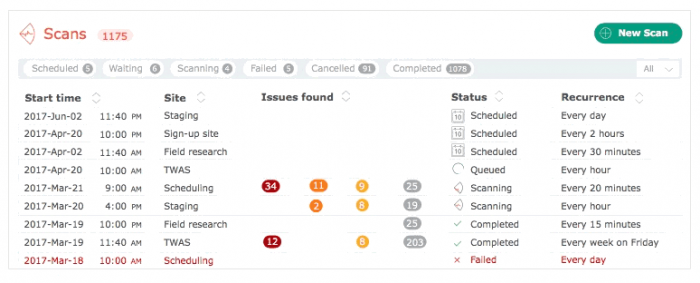

Acunetix es uno de los escáneres de vulnerabilidades web de mayor impacto el cual es usado por miles de empresasya que incluye inyección SQL.

|

|

|

Vota!

|

Escáner de seguridad de aplicaciones web automático que podrás encontrar automáticamente fallas de seguridad de sitios web, aplicaciones web y servicios web.

|

|

|

Vota!

|

Burp Suite es una plataforma integrada que nos sirve de mucha ayuda para realizar pruebas de seguridad de aplicaciones web.

|

|

|

Vota!

|

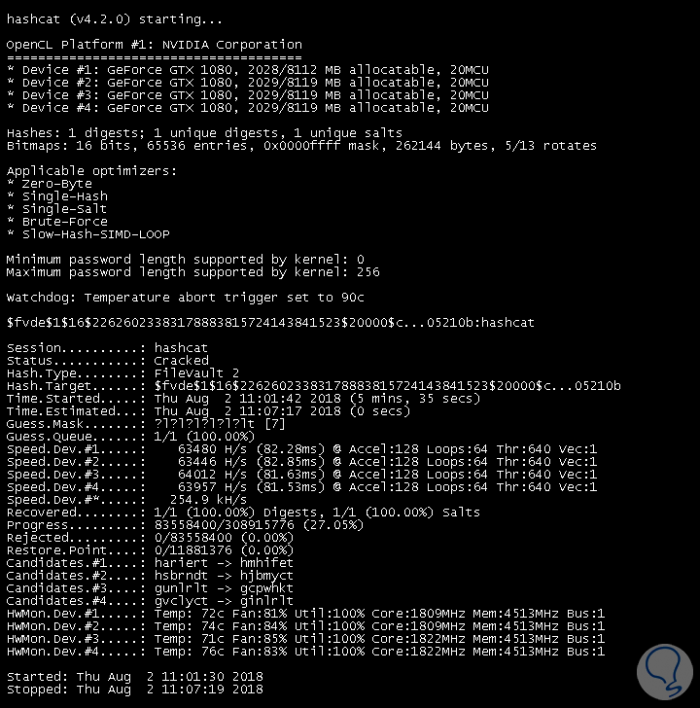

oclHashcat es un cracker multi-hash el cual está basado en GPU, merece la pena poder usarlo y tenerlo en cuenta.

|

|

|

Vota!

|

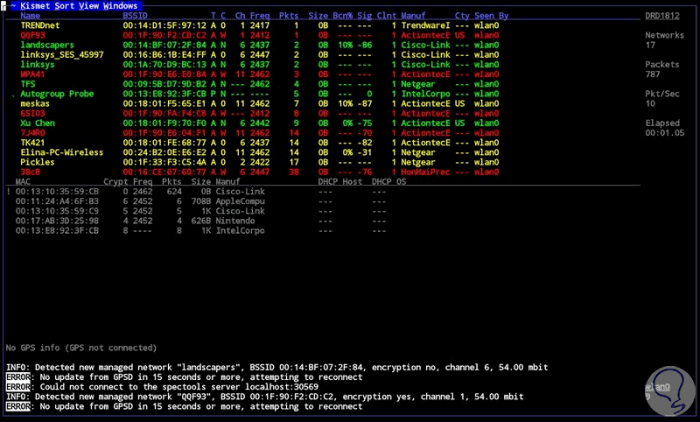

Kismet es un detector de red inalámbrica del protocolo 802.11 layer2, sniffer y actúa como un sistema de detección de intrusos.

|

En un mundo donde todo lo que hacemos esta basada en la red, nuestros correos, plataformas educativas, conferencias, programas de entretenimiento, solicitud de citas medicas y miles de cosas adicionales, es más que vital tener en claro cuales son las mejores opciones de seguridad con las que disponemos para evitar que los datos que tenemos alojados en el equipo de forma local y los que se transmiten a través de la red, no sean vulnerados en ningún momento.

Este tipo de vulnerabilidad se logra gracias al hackeo, una palabra que causa temor en miles de usuarios pero que debemos saber a ciencia cierta que es y cómo estar preparados ante ello, básicamente el hackeo es una forma de intrusión de un individuo o una organización en cualquier sistema con el objetivo de acceder y obtener información protegida o confidencial para luego sacar provecho de ella.

Aunque el origen del hackeo se remonta al año 1959 con el primer ordenador, el IBM 704, hoy en día las técnicas de hackeo van mucho más allá usando diversos métodos como lo son los escáneres portuarios, el escáner de vulnerabilidades web, crackers de contraseñas, herramientas forenses, análisis de tráfico de red y herramientas de ingeniería social.

Existen diversos tipos de hackeo, no todos son malos como lo hemos oído, y estos son:

Conociendo un poco sobre lo que el hackeo involucra, vamos a ver algunas de las mejores herramientas disponibles para hackeo y seguridad en ambientes Windows, Linux y macOS.

Metasploit se ha construido como una plataforma de pruebas de penetración gracias a la cual será posible encontrar, explorar y validar vulnerabilidades a nivel general en el sistema y en sus componentes. La plataforma incluye Metasploit Framework y componentes comerciales como lo son Metasploit Pro, Express, Community y Nexpose Ultimate.

Metasploit es un proyecto de código abierto dentro del cual contamos con la infraestructura, el contenido y las herramientas necesarias para realizar las pruebas de penetración de forma completa y adicional a ello contamos con una amplia auditoría de seguridad.

Existen dos versiones de Metasploit, la versión Pro (de pago), y Community (gratuita), las características de usar la versión Community son:

- Admite la importación de los datos escaneados

- Exploración de descubrimiento

- Exportación de datos a diversos formatos

- Admite la exploración manual

- Integración de exploración Nexpose

- Gestión de sesiones

- Integra Proxy pivot

- Cuenta con módulos de post-explotación

- Dispone de una interfaz web para la gestión

- Limpieza automática de sesión

Metasploit esta compuesto por módulos, un módulo es un elemento de código independiente, con el cual se busca aumentar la funcionalidad del Metasploit Framework, cada uno de estos módulos automatizan la funcionalidad integrada de Metasploit Framework.

Un módulo puede ser un exploit, un auxiliar, una carga útil, una carga no operativa (NOP) o un módulo posterior a la explotación, cada tipo de módulo determina su propósito a usar la utilidad para las tareas de exploración.

PostgreSQL el cual ejecuta la base de datos que Metasploit usa para almacenar los datos de un proyecto.

- Ruby on Rails el cual ejecuta la interfaz web de Metasploit

- Pro service, o el servicio Metasploit, bootstraps Rails, Metasploit Framework y el servidor Metasploit RPC.

- Procesador de 2 GHz o superior

- 4 GB de memoria RAM y 8 GB recomendado

- 1 GB de espacio libre en disco duro o 50 GB recomendado.

- Ubuntu Linux 14.04 o 16.04 LTS

- Microsoft Windows Server 2008 R2

- Microsoft Windows Server 2012 R2

- Microsoft Windows 10

- Microsoft Windows 8.1

- Microsoft Windows 7 SP1 o superior

- Red Hat Enterprise Linux Server 7.1 o superior

- Red Hat Enterprise Linux Server 6.5 o superior

- Red Hat Enterprise Linux Server 5.10 o superior

- Google Chrome 10+

- Mozilla Firefox 18+

- Internet Explorer 10+

- Iceweasel 18+

En el caso de usar Metasploit en Windows debemos descargar el archivo .MSI y seguir los pasos del asistente, luego acceder al símbolo del sistema como administrador y ejecutar la línea:

msfconsole.batSi usamos Linux, debemos ejecutar las siguientes líneas:

Descarga e instalación del repositorio y paquete de Metasploit:

curl https://raw.githubusercontent.com/rapid7/metasploit-omnibus/master/config/templates/metasploit-framework-wrappers/msfupdate.erb > msfinstall && chmod 755 msfinstall && ./msfinstallEjecución de la consola:

./msfconsole

Algunos atajos de teclado útiles para usar en Metasploit son:

j/k

ctrl + ~

Ctrl + MAYÚS + ~

F1

F3

Su descarga esta disponible en el siguiente enlace:

Nmap (Network Mapper) se ha desarrollado como una utilidad de código abierto y totalmente gratuita enfocada en las tareas de detección de redes y auditoría de seguridad, gracias a Nmap será posible realizar inventarios de red, administración de programaciones de actualización de servicio y llevar en tiempo real el monitoreo de los tiempos de actividad de host o servicio.

Nmap se encarga de usar paquetes IP sin procesar con el fin de determinar qué hosts están disponibles en la red a analizar, qué servicios, incluyendo nombre y versión de la aplicación, ofrecen esos hosts, qué sistemas operativos, junto a su versión, se están ejecutando, y muchos parámetros más.

Nmap puede ser ejecutado en todos los sistemas operativos actuales y sus paquetes binarios oficiales están disponibles para Linux, Windows y macOS, esto incluye, además del ejecutable de la línea de comandos Nmap, la suite Nmap cuenta con una GUI avanzada y un visor de resultados (Zenmap), una herramienta de transferencia de datos, redirección y depuración (Ncat), una utilidad para comparar resultados de escaneo (Ndiff) y una herramienta de análisis de generación y respuesta de paquetes (Nping) con lo cual tenemos a mano una completa suite de utilidades para hacer las tareas de seguridad y hackeo algo realmente completo.

- Flexible ya que soporta múltiples técnicas avanzadas con el fin de mapear con filtros IP, firewalls, enrutadores y más medidas de seguridad

- Amplia compatibilidad ya que Nmap puede ser ejecutado en sistemas Windows, FreeBSD, OpenBSD, Solaris, IRIX, Mac OS X, HP-UX, NetBSD, Sun OS y muchos más

- Potente ya que Nmap puede ser usado para escanear grandes redes con miles de equipos

- Gratuito

- Amplio soporte ya que, al ser de código libre, muchos miembros de la comunidad constantemente lo mejoran o añaden más funcionalidades.

Desde allí podremos descargar los ejecutables para Windows y macOS o los binarios para Linux, de forma alterna, en Linux, Nmap puede ser instalado ejecutando el siguiente comando:

sudo apt-get install nmap(Ubuntu) sudo yum install nmap(CentOS / RedHat)Una vez instalado podemos ejecutar alguna de las siguientes sintaxis en la consola:

sudo nmap -sS [Dirección IP] o [sitio web]

sudo nmap -O --osscan-guess [Dirección IP] o [sitio web]

sudo nmap -vv [Dirección IP] o [sitio web]

sudo nmap -sV [Dirección IP] o [sitio web]

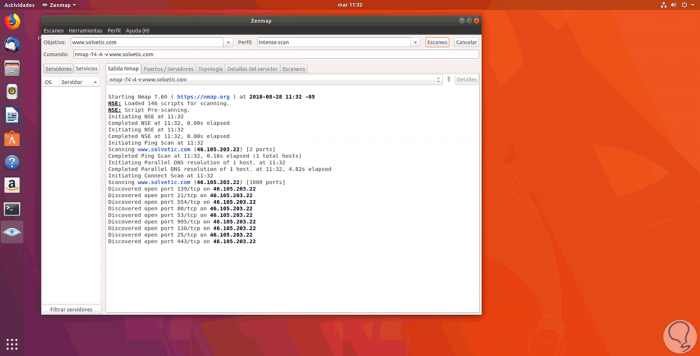

De forma alterna, podemos instalar Zenmap ejecutando lo siguiente:

sudo apt-get install zenmapEsta es la interfaz grafica de Nmap mediante la cual podemos ver los resultados de una forma mucho más dinámica:

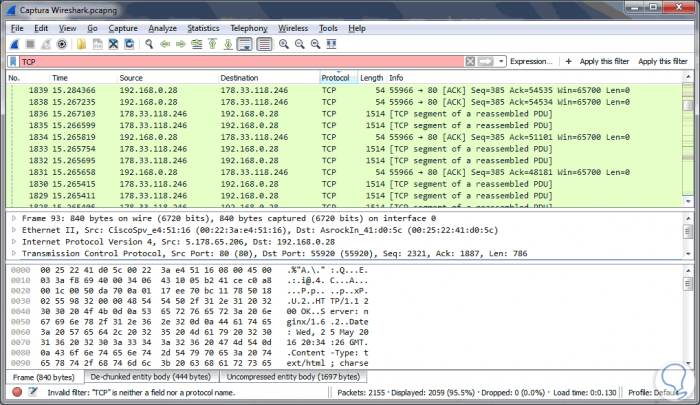

Esta es una de las utilidades de red mas conocidas por sus prestaciones de red y escaneo, ya que Wireshark esta desarrollado como un analizador de protocolo de red gracias al cual será posible ver lo que sucede en tiempo real en la red con diversos detalles de análisis profundo.

- Es un navegador de paquetes estándar de tres paneles para mejorar la visión de los datos

- Ejecuta una inspección profunda de múltiples protocolos

- Captura en vivo y puede ejecutar análisis fuera de línea

- Puede ser ejecutado en sistema Windows, Linux, macOS, Solaris, FreeBSD, NetBSD y más

- Puede leer y escribir diversos formatos de archivos de captura diferentes entre los que se destacan tcpdump (libpcap), Pcap NG, Catapult DCT2000, Cisco Secure IDS iplog, Microsoft Network Monitor, Network General Sniffer (comprimido y sin comprimir), Sniffer® Pro y NetXray®, Network Instruments Observer , NetScreen snoop, Novell LANalyzer, RADCOM WAN / LAN Analyzer, Shomiti / Finisar Surveyor, Tektronix K12xx, Visual Networks Visual UpTime, WildPackets EtherPeek / TokenPeek / AiroPeek y muchos más

- Todos los datos de red capturados pueden ser accedidos a través de una GUI, o mediante la utilidad TShark TTY-mode

- Los archivos de captura comprimidos con gzip se pueden descomprimir en tiempo real

- Los datos en vivo que son capturados, se pueden leer desde Ethernet, IEEE 802.11, PPP / HDLC, ATM, Bluetooth, USB, Token Ring, Frame Relay, FDDI y otros protocolos más

- WireShark soporta el descifrado de varios protocolos como IPsec, ISAKMP, Kerberos, SNMPv3, SSL / TLS, WEP y WPA / WPA2.

- Windows 10, 8, 7, Vista, Server 2016, Server 2012 R2, Server 2012, Server 2008 R2, y Server 2008

- Apple macOS

- Debian GNU/Linux

- FreeBSD

- Gentoo Linux

- HP-UX

- Mandriva Linux

- NetBSD

- OpenPKG

- Red Hat Enterprise/Fedora Linux

- Sun Solaris/i386

- Sun Solaris/SPARC

- Canonical Ubuntu

A nivel de hardware se requiere lo siguiente:

- Procesador de 64-bits AMD64, x86-64 o un procesador de 32-bit x86

- Memoria RAM de 400 MB libre

- Espacio en disco de 300 MB disponible

Su descarga esta disponible en el siguiente enlace:

Acunetix es uno de los escáneres de vulnerabilidades web de mayor impacto el cual es usado por miles de empresas y una de sus principales características es que incluye la inyección SQL más avanzada y posee una tecnología de escaneo XSS la cual automáticamente rastrea los sitios web y se encarga de llevar a cabo técnicas de piratería de recuadro negro y recuadro gris con las cuales se detectan vulnerabilidades peligrosas que pueden llegar a tener un impacto negativo en el sitio web y los datos allí alojados.

Acunetix cuenta con inyecciones SQL, XSS, XXE, SSRF, inyección de encabezado de host y puede analizar más de 4500 vulnerabilidades en la web ya que cuenta con las técnicas de escaneo más avanzadas lo cual da como resultado la simplicidad en el proceso de seguridad gracias a sus características integradas de administración de vulnerabilidades con las cuales será posible priorizar y administrar la resolución de vulnerabilidades existente en la infraestructura.

- Rastreo y análisis en profundidad ya que escanea automáticamente todos los sitios web

- Posee una mayor tasa de detección de vulnerabilidades con bajos falsos positivos

- Gestión integrada de vulnerabilidades que permiten priorizar y controlar amenazas

- Integración con WAF populares y Trackers de Issue

- Escaneo gratuito de seguridad de red y herramientas de prueba manual

- Disponible de forma local y en línea

Su uso es simple, basta con acceder en línea usando el correo indicado y desde allí seleccionar los objetivos a escanear y definir qué tipo de escaneo usaremos:

Acunetix nos permite descargar una versión de prueba por 15 días o llevar a cabo un escaneo en línea, su descarga esta disponible en el siguiente enlace:

oclHashcat es un cracker multi-hash el cual está basado en GPU que toma como base valores como ataque de fuerza bruta, ataque combinador, ataque de diccionario, ataque híbrido, ataque de máscara y ataque basado en regla. Este cracker GPU se constituye como una versión fusionada de ochlHashcat-plus y oclHashcat-lite y este se ha lanzado como un software de código abierto bajo la licencia de MIT.

En este mundo de hackeo, uno de los elementos principales que son raíz de estos ataques son los algoritmos, algunos como los MD4, MD5 o NTLM funcionan con simples ataques de diccionario en una GPU, otros algoritmos como md5crypt, de 1000 iteraciones, phpass, de hasta 8.000 iteraciones o los WPA / WPA2, de 16.000 iteraciones, pueden ser ejecutados de manera eficiente en una GPU.

Basado es esto, una de las mejores características de esta utilidad, es su motor de reglas basado en GPU gracias al cual es posible hacer un ataque basado en la regla.

- Es el cracker de contraseñas más rápido del mundo

- Esta catalogado como el primer y único motor de reglas del kernel del mundo

- Es gratuito y de código abierto (licencia MIT)

- Disponible para sistemas Linux, Windows y macOS

- Es multiplataforma, CPU, GPU, DSP, FPGA, etc.,

- Multi-Hash

- Multi-Devices ya que puede usar múltiples dispositivos en el mismo sistema

- Admite redes de craqueo distribuidas

- Admite la pausa y continuación del resumen interactivo

- Admite la lectura de candidatos de contraseña del archivo y stdin

- Admite hex-salt y hexadecimal-charset

- Compatible con el ajuste de rendimiento automático

- Admite el espacio de teclas automático ordenando cadenas de markov

- Sistema integrado de evaluación comparativa

- Más de 200 tipos de Hash implementados

- MD4

- MD5

- Half MD5

- SHA1

- SHA-224

- SHA-256

- SHA-384

- SHA-512

- SHA-3 (Keccak)

- BLAKE2b-512

- SipHash

- RIPEMD-160

- Whirlpool

- GOST R 34.11-94

- GOST R 34.11-2012 (Streebog) 256-bit

- GOST R 34.11-2012 (Streebog) 512-bit

- md5($pass.$salt)

- md5($salt.$pass)

- md5(utf16le($pass).$salt)

- Las GPU AMD en Linux requieren la plataforma de software "RadeonOpenCompute (ROCm)" (1.6.180 o posterior)

- Las GPU de AMD en Windows requieren "AMD Radeon Software Crimson Edition" (15.12 o posterior)

- Las CPU Intel requieren "OpenCL Runtime para procesadores Intel Core e Intel Xeon" (16.1.1 o posterior)

- Las GPU de Intel en Linux requieren "Paquete de controladores de GPU OpenCL 2.0 para Linux" (2.0 o posterior)

- Las GPU de Intel en Windows requieren "OpenCL Driver para Intel Iris y Intel HD Graphics"

- Las GPU NVIDIA requieren "NVIDIA Driver" (367.x o posterior)

- Ataque de fuerza bruta

- Ataque combinador

- Ataque de diccionario

- Ataque de huella digital

- Ataque híbrido

- Ataque de máscara

- Ataque de permutación

- Ataque basado en reglas

La descarga de esta utilidad puede realizarse en el siguiente enlace:

Social-Engineer Toolkit (SET) fue diseñado y escrito por TrustedSec y ha sido creada como una herramienta de código abierto basada en Python cuya misión es ejecutar pruebas de penetración en torno a la Ingeniería Social.

Esta herramienta esta compatible para sistemas Linux y macOS y SET posee una serie de vectores de ataque personalizados con los cuales es posible hacer un ataque profundo de forma simple y completa.

Para su instalación debemos llevar a cabo los siguientes comandos:

apt-get --force-yes -y install git apache2 python-requests libapache2-mod-php \ python-pymssql build-essential python-pexpect python-pefile python-crypto python-openssl

dnf -y install git python-pexpect python-pefile python-crypto pyOpenSSL

yum update -y && yum install python-pexpect python-crypto python-openssl python-pefile

pip install pexpect pycrypto pyopenssl pefile

Otra forma para la instalación en todos los sistemas es ejecutar las siguientes líneas:

git clone https://github.com/trustedsec/social-engineer-toolkit/ set/ cd set python setup.py installLuego ejecutamos la utilidad usando la línea sudo ./setoolkit

Nessus es el escáner de vulnerabilidad más comunes de Remote Security Scanner el cual es usado en más de 75,000 organizaciones en todo el mundo. Cuenta con una cobertura más amplia, la última inteligencia, actualizaciones más rápidas y una interfaz de simple uso, Nessus cuenta con un paquete de exploración de vulnerabilidades eficaz e integral para llevar a cabo este proceso.

- Detección completa ya que el escáner Nessus cubre más tecnologías y está en la capacidad de detectar más vulnerabilidades

- Uso simple

- Posee un escaneo preciso de alta velocidad con bajos falsos positivos

Su conexión será de forma local usando SSL y allí estaremos en el entorno de Nessus para llevar a cabo las acciones necesarias de seguridad:

Puede ser usada en sistemas Windows, Linux y macOS y su descarga está disponible en el siguiente enlace:

Kismet es un detector de red inalámbrica del protocolo 802.11 layer2, sniffer y actúa como un sistema de detección de intrusos. Kismet funciona con cualquier tarjeta inalámbrica Kismet que soporte el modo de monitoreo sin procesar (rfmon) y pueda analizar el tráfico 802.11b, 802.11a y 802.11g, para su uso la tarjeta debe ser compatible con rfmon.

- Interfaz de usuario basada en web la cual permite una presentación de datos mucho más simple y es compatible con dispositivos móviles

- Es posible la exportación de datos estándar basados en JSON

- Soporte de los protocolos inalámbricos como detección básica de Bluetooth, detección de termómetro y estación meteorológica con el hardware RTL-SDR

- Cuenta con un nuevo código de captura remota optimizado para el tamaño binario y RAM, mediante el cual se permite que los dispositivos integrados de extremo inferior se utilicen para la captura de paquetes

- Nuevo formato de registro que permite encapsular información compleja sobre dispositivos, estado del sistema, alertas, mensajes y paquetes en un archivo

- Registros de múltiples interfaces Pcap-NG con encabezados originales completos, legibles por Wireshark y otras herramientas de análisis.

Su descarga esta disponible en el siguiente enlace:

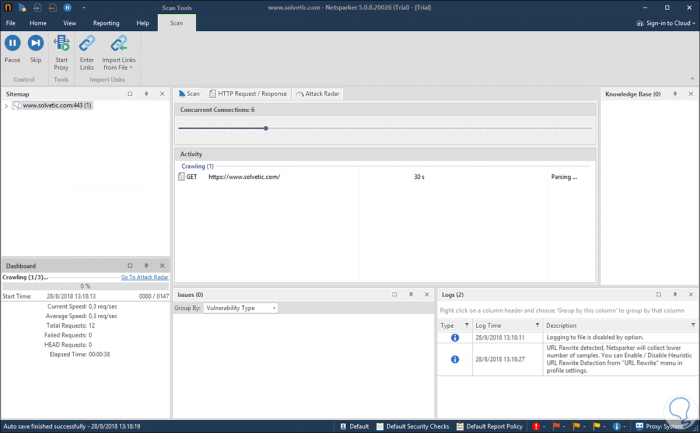

Es un escáner de seguridad de aplicaciones web automático, preciso y de uso simple con el cual será posible encontrar automáticamente fallas de seguridad en los sitios web, aplicaciones web y servicios web.

Netsparker está en la capacidad de encontrar e informar sobre las vulnerabilidades de las aplicaciones web, tales como la Inyección SQL y el Cross-site Scripting (XSS) en todos los tipos de aplicaciones web, sin importar la plataforma y la tecnología desarrolladas, con esta tecnología de Netsparker, la cual está basada en pruebas, no solo se informa sobre las vulnerabilidades, sino que también se crea una prueba de concepto con el fin de confirmar que no son falsos positivos los datos obtenidos.

Contamos con la opción de usar Netsparker Desktop (localmente) o Cloud (En la nube).

- Detecta automáticamente XSS, SQL Injection y otras vulnerabilidades de aplicaciones web

- Escanea fácilmente cientos y miles de aplicaciones web de forma simultánea con un servicio escalable

- Es posible integrar de forma fácil la exploración de seguridad web en SDLC y sistemas de desarrollo continuo

Su descarga está disponible en el siguiente enlace:

Burp Suite es una plataforma integrada diseñada para realizar pruebas de seguridad de aplicaciones web y gracias a sus diversas herramientas las cuales están diseñada para soportar todo el proceso de prueba, desde el mapeo inicial y el análisis de la superficie de ataque de una aplicación, hasta encontrar y explotar las vulnerabilidades de seguridad lo cual es una garantía de seguridad.

- El rastreador avanzado de aplicaciones se puede usar para trazar el contenido de las aplicaciones, antes del escaneo automático o las pruebas manuales.

- Es posible controlar qué hosts y URL se incluirán en el rastreo o la exploración

- Cuenta con detección automática de respuestas personalizadas no encontradas, para reducir los falsos positivos durante el rastreo

- El mapa del sitio de destino despliega todo el contenido que se ha descubierto en los sitios que son validados

- Cuenta con Burp Proxy el cual permite a los verificadores interceptar todas las solicitudes y respuestas entre el navegador y la aplicación de destino aun cuando se usa HTTPS

- Será posible ver, editar o eliminar mensajes individuales para manipular los componentes obtenidos

- Integra la función Comparar mapas del sitio donde se puede comparar dos mapas del sitio y resaltar las diferencias.

Contamos con una versión de prueba llamada Community y otra de pago llamada Professional las cuales pueden ser descargadas en el siguiente enlace:

Aircrack-ng es un conjunto completo de herramientas creado para evaluar la seguridad de la red WiFi en los equipos cliente ya que las redes inalámbricas es una de las formas mas inseguras de conexión, esta aplicación se enfoca en diferentes áreas de seguridad WiFi como son:

- Monitoreo a través de la captura de paquetes y exportación de datos a archivos de texto para su procesamiento por parte de herramientas de terceros

- Ataque: Analiza ataques de repetición, no autenticación, puntos de acceso falsos y otros a través de la inyección de paquetes

- Pruebas: esta utilidad se encarga de la comprobación de tarjetas WiFi y capacidades del controlador (captura e inyección)

- Cracking: WEP y WPA PSK (WPA 1 y 2).

Todas las herramientas son de línea de comandos y puede ser usada en sistemas como Linux, Windows, OS X, FreeBSD, OpenBSD, NetBSD, Solaris y eComStation 2.

Su descarga esta disponible en el siguiente enlace:

Esta utilidad esta disponible para sistemas Windows y Linux la cual es un marco de auditoría y ataque de aplicaciones web cuyo objetivo es el objetivo de proteger las aplicaciones web ya que ofrece la posibilidad de encontrar y explorar todas las vulnerabilidades de las aplicaciones web que necesitemos sean auditadas.

- Integra Test Driven Development, pruebas unitarias, pruebas de integración e integración continua con otras aplicaciones para obtener los mejores resultados de seguridad.

- Esta en la capacidad de identificar más de 200 vulnerabilidades y reducir la exposición general al riesgo ya que identifica vulnerabilidades como Inyección de SQL, Cross-Site Scripting, credenciales de Guessable, errores de aplicación no controlada y configuraciones incorrectas de PHP.

- El marco w3af posee una interfaz de usuario gráfica y de consola.

Su descarga esta disponible en el siguiente enlace:

Cada una de estas herramientas serán útiles para el análisis de seguridad y procesos de hackeo en los casos donde se requiera validar la integridad de nuestros sitios.

0 Comentarios