Pentesting

En la parte uno del tutorial pudimos conocer la herramienta, instalarla y realizar las primeras actividades en nuestra red de pruebas, ahora veremos cómo realizar un ataque para evaluar la red, así como también conocer qué hacer con algunos de los datos que podremos obtener.

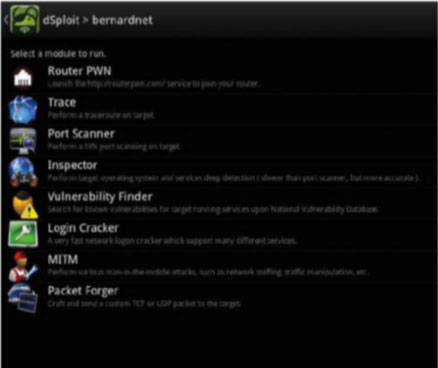

Login Cracker

Con esta herramienta podemos seleccionar que servicio utilizar especificar un archivo de usuarios y contraseñas que se puedan probar a fin de obtener acceso al host. Una vez que poseamos un usuario, una contraseña, y un servicio, podemos intentar hacer conexión con telnet e interactuar de forma de verificar la información.

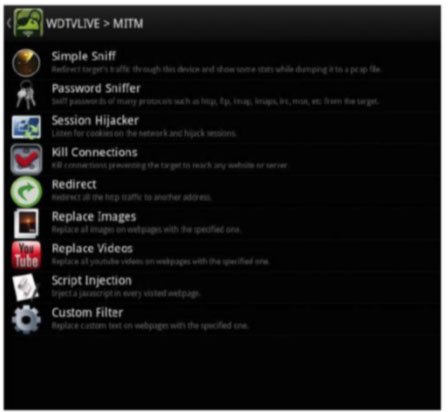

Man in the middle

dSploit cuenta con una suite de herramientas variadas para realizar este ataque a la red y poder capturar la data que está circulando en ese momento, así como también ingresar a los host.

Este ataque consiste en interceptar los datos que se están pasando entre dos terminales, haciendo honor al nombre de hombre en el medio (man in the middle), por lo que podemos interceptar contraseñas nombres de usuario y otra data que nos permita apropiarnos de la red.

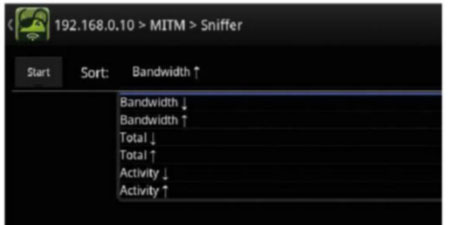

Sniffing

Haciendo sniffing de la red podemos interceptar los paquetes que se estén transmitiendo, podemos detectar las contraseñas, e inclusive apropiarnos de las sessions, con lo que podríamos tomar control de cuentas de correos, redes sociales, etc. dSploit posee las herramientas que nos permitirán lograr esto.

Es importante pensar como un atacante y que puntos son atractivos para poder reforzar la seguridad donde vayamos encontrando debilidades.

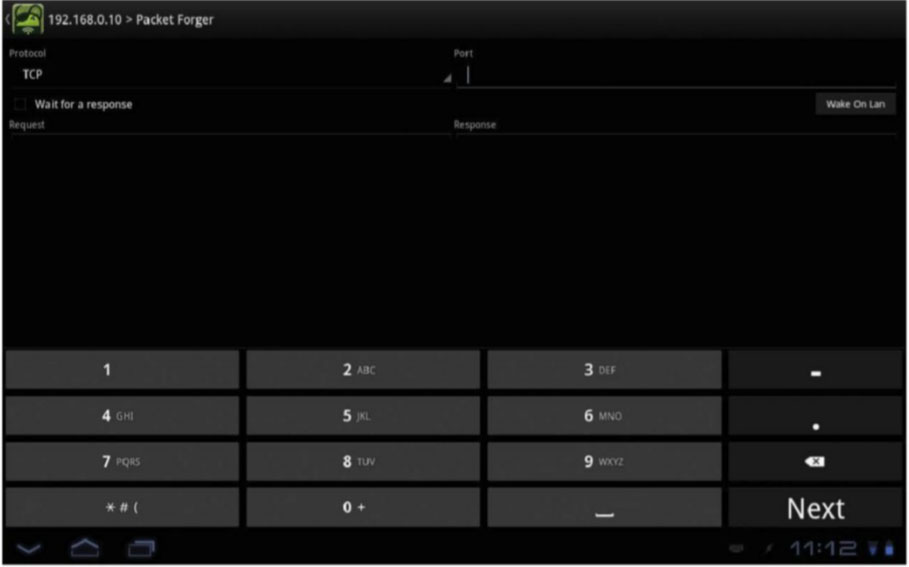

Forjador de paquetes

Con esta herramienta podremos enviar información a un host donde fingiremos ser otro host, de forma de poder forzar y capturar información, esto lo logramos con Packet Forger tool, una de las formas más populares de hacer esto es realizando scripts injections, donde insertamos códigos Javascripts en las peticiones a páginas web con lo que lograremos cambiar el comportamiento y funcionamiento de la web solicitada por el host vulnerado.

Denegación de servicio

Utilizando la herramienta de matar conexiones podremos causar el colapso de un host en particular, al hacer que todos los paquetes que esté recibiendo sean eliminados. Esto lo logramos con el Kill Connections tool.

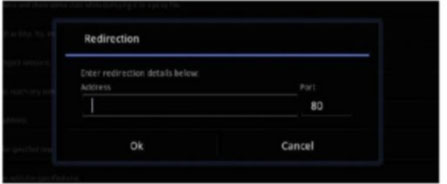

La herramienta Redirect simplemente sustituye el destino de la petición de una máquina a otra de manera tal que afectamos el destino de los paquetes enviados, de forma tal que podamos fingir ser la máquina original y enviar información y paquetes que deseemos.

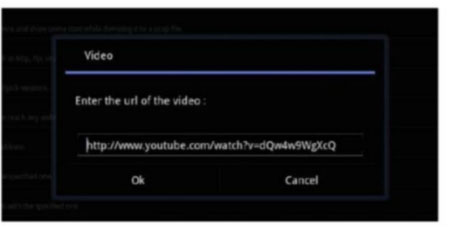

Redireccion de imagenes y videos

En vez de desviar y modificar todos los paquetes, con la herramienta Redirect podremos indicar que las peticiones de vídeos e imágenes sean sustituidas por otras de nuestra elección pudiendo de esta forma el atacante desinformar al usuario creando confusión y generando oportunidades de agujeros de seguridad.

Con esto concluimos el uso de dSploit para obtener control de una red y de sus diversos host, hay que dejar claro que esta herramienta es muy poderosa y que no debe utilizarse en redes donde no tenemos permisos ya que podemos causar fuertes daños y obtener problemas legales, e inclusive facilitar el trabajo a personas maliciosas que puedan apropiarse de nuestra identidad.