Windows Server 2019 es la nueva apuesta de Microsoft para todo el amplio segmento corporativo que ha decidido poner su confianza, y sus servicios, en este novedoso y siempre confiable sistema operativo. La nueva versión 2019 de Windows Server está basada en cuatro pilares fundamentales que son:

- Híbrido

- Seguridad

- Plataforma de aplicaciones

- Infraestructura de hiperconvergencia

Cuando administramos Windows Server existen una serie de roles y servicios que cumplen un papel vital dentro de todo el desempeño a nivel de estructura y de organización y uno de los más importantes son los servicios de dominio de Directorio Activo y es por esta razón que Solvetic hará un completo análisis sobre qué son estos servicio y de que están compuestos para si tener un conocimiento global de todo el impacto que estos tienen en el sistema y en los objetos que lo componen y deben ser administrados.

1. Servicios de dominio de Directorio Activo en Windows Server 2019

Mas conocidos como AD DS (Active Directory Domain Services), han sido establecidos con el fin de ofrecer los métodos más adecuados para almacenar los datos de directorio y permitir que estos datos estén siempre disponibles para los usuarios y administradores de la red, solo para tener una idea de esto, el AD DS almacena información asociada a las cuentas de usuario con detalles como nombres, contraseñas, números de teléfono, etc, y permite a otros usuarios autorizados en el dominio el acceso a esta información.

Recordemos que el Directorio Activo hace uso de un almacén de datos estructurados con el objeto de contar con una organización lógica y jerárquica de la información del directorio y estos objetos son normalmente recursos compartidos, como servidores, volúmenes, impresoras y cuentas de usuarios.

Ahora en Windows Server 2019, los servicios de dominio de Active Directory se han establecido para mejorar la capacidad de cada administrar de proteger los entornos de Active Directory permitiendo la opción de migrar a implementaciones híbridas y de nube, lo cual es una tendencia que está tomando una fuerza bastante alta, ya que muchas aplicaciones y servicios se alojan en la nube.

Las mejoras que veremos en los servicios de dominio en Windows Server 2019 son:

Algunas de sus ventajas son:

- Nuevos procesos en MIM con el fin de solicitar privilegios administrativos

- Un nuevo rol del bosque de Active Directory, generado por MIM

- Nuevos principios (grupos) de seguridad

- Los enlaces que caducan están disponibles en todos los atributos vinculados a el

- Las mejoras de KDC han sido integradas a los controladores de dominio de Active Directory con la tarea de restringir la vida del ticket de Kerberos al valor más bajo posible de tiempo de vida (TTL)

- Nuevas capacidades de monitoreo para ampliar los resultados de las tareas administrativas.

- Disponibilidad de configuraciones modernas en dispositivos Windows a nivel de organización

- Servicios de roaming o personalización, nuevas configuraciones de accesibilidad y mejoras en las credenciales

- Acceso a la tienda de Microsoft con una cuenta de trabajo

- Ahora se podrá acceder a los recursos de la compañía en dispositivos móviles que no es posible unir a un dominio de Windows corporativo.

- Inicio de sesión único en Office 365 y otras aplicaciones

- En dispositivos tipo BYOD, se permite agregar una cuenta de trabajo, ya sea usando un dominio local o Azure AD, hacia un dispositivo personal y así hacer uso de los recursos de SSO

- Admite el modo "kiosco"

Cuando usamos este método, el usuario inicia sesión en el dispositivo usando una información de inicio de sesión biométrica o PIN el cual se encuentra vinculado a un certificado o un par de claves asimétricas, de este modo, los proveedores de identidad (IDP) validan el usuario que inicia sesión asignando la clave pública del usuario a IDLocker y así se obtiene la información de inicio de sesión usando el método One Time Password (OTP) o un mecanismo de notificación diferente.

2. Diseñar y planear los servicios de dominio del Directorio Activo en Windows Server 2019

Cuando hemos optado por implementar los Servicios de dominio de Directorio Activo usando Windows Server 2019, será posible acceder a un completo modelo administrativo centralizado y contar con la función de inicio de sesión único (SSO) que es generada AD DS.

- Simplificar la administración de los recursos y usuarios

- Crear infraestructuras escalables, seguras y de simple administración.

- Administrar la infraestructura de red, incluyendo objetos, Microsoft Exchange Server y múltiples entornos de dominio.

- Fase de diseño donde se crea el diseño para la estructura lógica de AD DS

- Fase de implementación, allí el equipo de implementación prueba el diseño en un entorno de laboratorio y luego lo implementa en el entorno de producción para no llegar a afectar el óptimo rendimiento de los servicios y procesos.

- Fase de operaciones es donde somos responsables por administrar y mantener el servicio de directorio en óptimo funcionamiento.

- Diseñar la estructura lógica de Active Directory teniendo en cuanta la cantidad de bosques a usar con el fin de crear los diseños necesarios para los dominios, la infraestructura del Sistema de nombres de dominio (DNS) y las unidades organizativas (OU)

- Diseñar la topología a usar la cual es una representación lógica de la red física disponible

- Definir la capacidad del controlador de dominio, determinando la cantidad adecuada de controladores de dominio para cada sitio a usar y verificar que estos cumplan con los requisitos de hardware para Windows Server 2019.

- Habilitación de las características avanzadas de AD DS de Windows Server 2019.

- Gestión simplificada de redes basadas en Microsoft Windows donde se incluyen grandes cantidades de objetos

- Capacidad de delegar el control administrativo sobre los recursos

- Una estructura de dominio fuerte y costos de administración reducidos

- Impacto reducido en el ancho de banda de la red aumentando el rendimiento en toda la empresa

- Uso compartido de recursos simplificado

- Rendimiento de búsqueda óptimo

3. Desplegar Active Directory Domain Services en Windows Server 2019

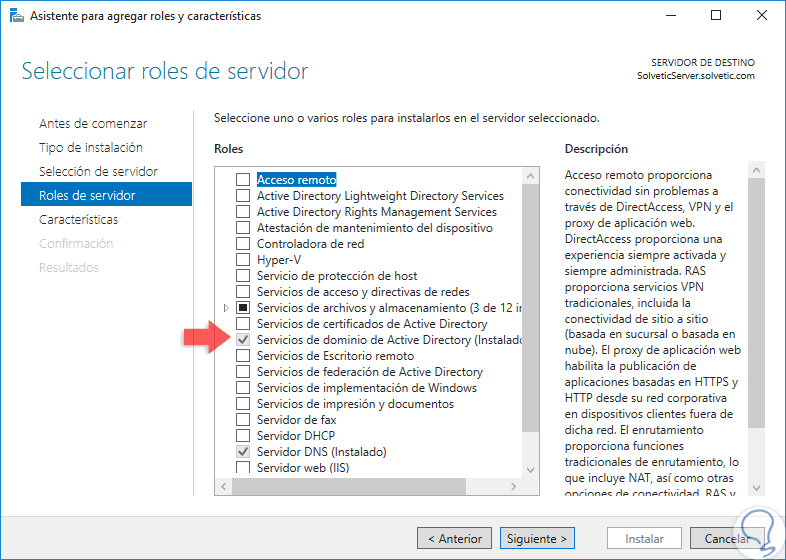

Una vez definamos en detalle cómo se han de usar los servicios de dominio del Directorio Activo, procedemos a su instalación y para ello contamos con diversas alternativas siendo la forma gráfica la más tradicional.

Para ello vamos al Administrador del servidor y en la opción “Agregar roles y características” vamos hasta la sección “Servicios de dominio de Active Directory” y seguimos los pasos del asistente para la configuración tanto del dominio como del bosque:

Para información más detallada podemos ir al siguiente enlace:

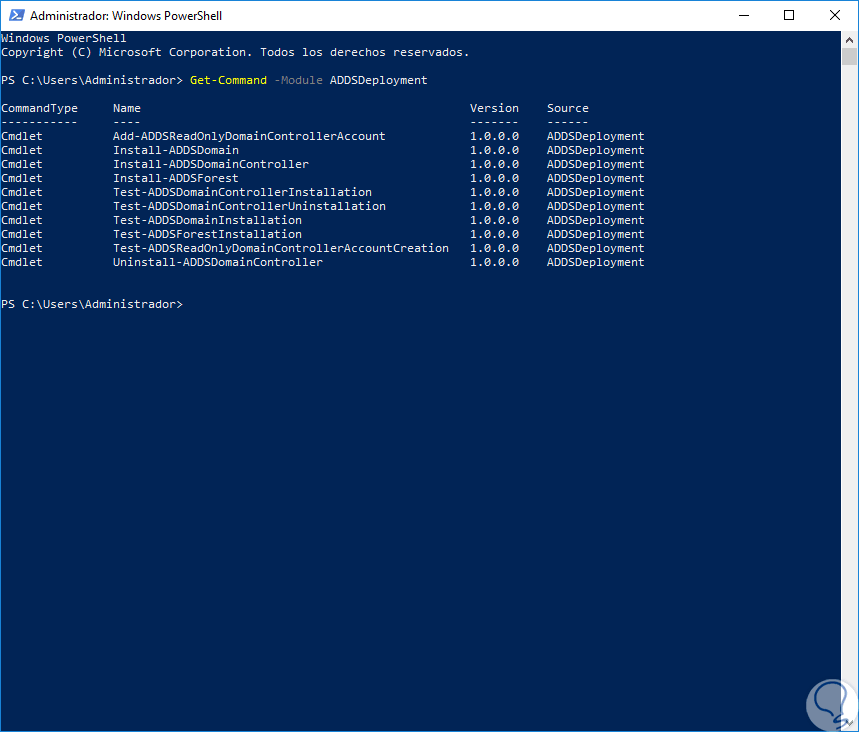

Este proceso también lo podremos ejecutar a través de Windows PowerShell, para ello debemos ejecutar lo siguiente:

Agregar el rol el cual instala la función del servidor AD DS e instala las herramientas de administración del servidor AD DS y AD LDS, incluyendo las herramientas basadas en la GUI, tales como usuarios y equipos de Active Directory, y herramientas de línea de comandos, ejecutamos lo siguiente:

Install-windowsfeature -name AD-Domain-Services -IncludeManagementTools

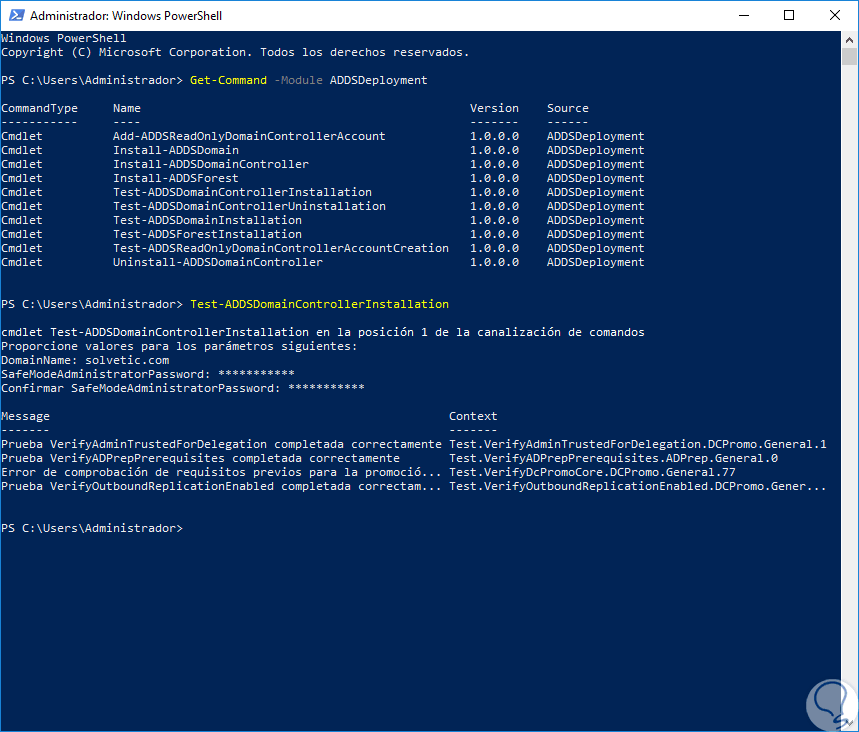

Ahora, ejecutamos el siguiente comando para ver los cmdlets disponibles en el módulo ADDSDeployment:

Get-Command -Module ADDSDeployment

Si deseamos ver la lista de argumentos que se pueden especificar para un cmdlets especifico, ejecutamos la siguiente sintaxis:

Get-Help <cmdlet>

Una vez configuremos e instales AD DS, podremos ejecutar alguno de los cmdlets de prueba (test) para validar nuestra instalación. De modo global estas son las opciones a nivel de implementación de AD DS en Windows Server 2019, en el link mencionado anteriormente encontraremos la forma para añadir un nuevo bosque o dominio.

4. Operación de Active Directory Domain Services en Windows Server 2019

Una vez nuestros servicios de Directorio Activo estén en funcionamiento como administradores debemos velar por su seguridad y total desempeño para ello una serie de consejos útiles son:

- Reducir la superficie de ataque de Active Directory ya que todos los objetos (usuarios y equipos) pueden ser vulnerables

- Implementar modelos administrativos de mínimos privilegios para añadir más seguridad

- Implementar Hosts Administrativos Seguros

- Asegurar controladores de dominio contra diversos tipos de ataques

- Monitoreo constante del Active Directory en busca de alarmas que pongan en riesgo su integridad

- Crear nuevas políticas de auditoría

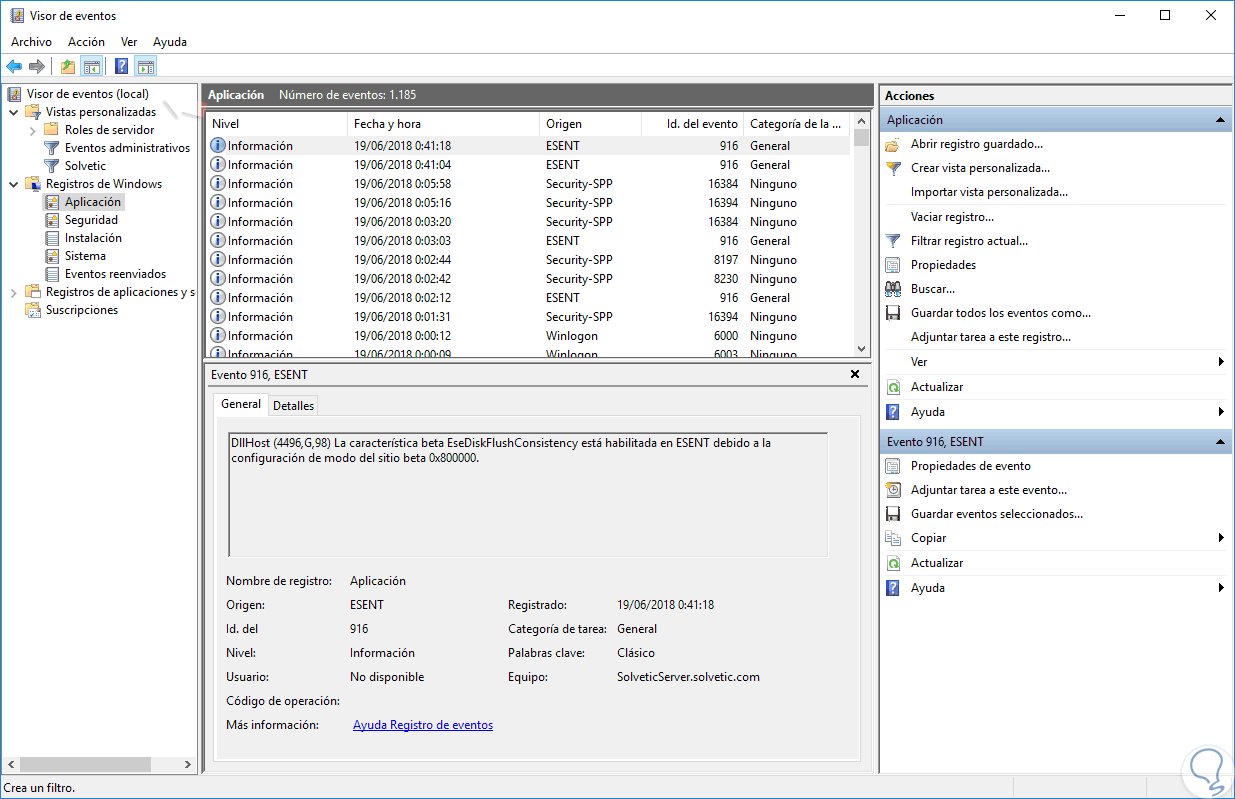

Una de las formas más simples, pero a la vez mas integra para ver todo lo que ocurre con nuestros servicios AD DS es usando el “Visor de eventos”:

Allí contamos con una serie de IDs de eventos que son útiles para la administración como:

- 4618: Se ha producido un evento de seguridad supervisado.

- 4649: Se detectó un ataque de reproducción. Puede ser un falso positivo inofensivo debido a un error de configuración incorrecta

- 4719: Se cambió la política de auditoría del sistema.

- 4765: El historial de SID alto se ha agregado a una cuenta

- 4766: Falló el intento de agregar el Historial de SID a una cuenta.

- 4794: Se intentó establecer el modo de restauración de servicios de directorio.

- 4897: High Role separation enabled

- 4964: Grupos especiales se han asignado a un nuevo inicio de sesión.

- 5124: Se actualizó una configuración de seguridad en el Servicio de respuesta de OCSP

- 550: Posible ataque de denegación de servicio (DoS)

- 1102: Se borró el registro de auditoría

- 4621: Administrador medio recuperado sistema de CrashOnAuditFail. Los usuarios que no son administradores

- ahora podrán iniciar sesión. Es posible que algunas actividades auditables no se hayan grabado.

- 4692: No se intentó crear la copia de seguridad media de la clave maestra de protección de datos.

- 4693: Se intentó la recuperación media de la clave maestra de protección de datos.

- 4706: Se ha creado una nueva confianza para un dominio.

- 4713: Se modificó la política de Kerberos Media.

- 4714: Se modificó la política de recuperación de datos cifrados.

- 4715: La política de auditoría (SACL) en un objeto se modificó.

- 4764: Se ha eliminado un grupo con seguridad deshabilitada

- 4764: Se cambió el tipo de un grupo.

- 4780: La ACL se configuró en cuentas que son miembros de grupos de administradores.

Para conocer en detalle todos los IDs de eventos podemos ir al siguiente enlace oficial de Microsoft. A partir de estos IDs de eventos podemos llevar a cabo una serie de tareas administrativas para corregir muchos problemas asociados a AD DS permitiendo así que este funcione de la forma correcta y esperada.

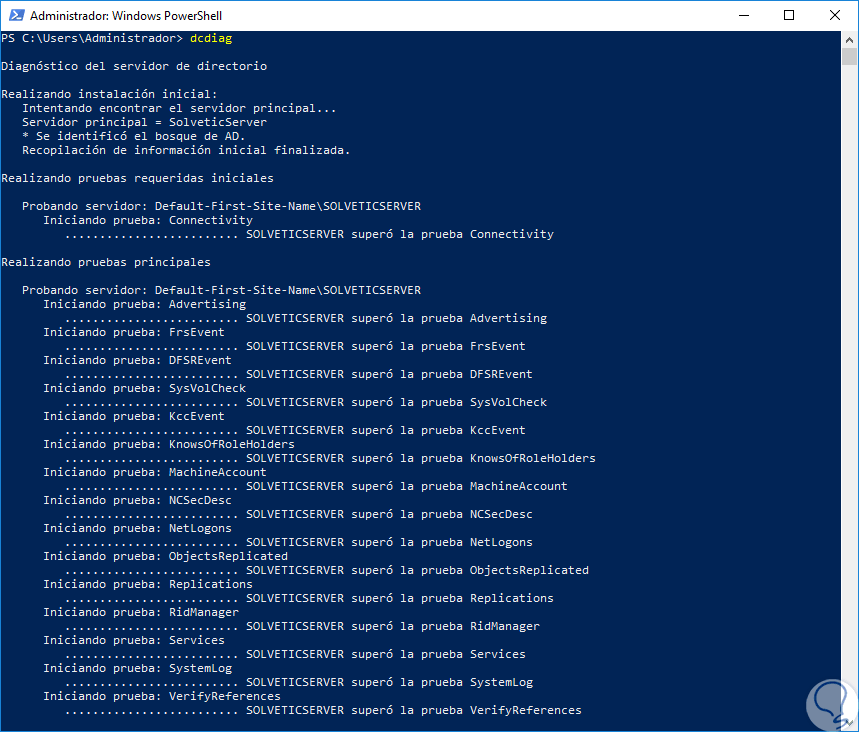

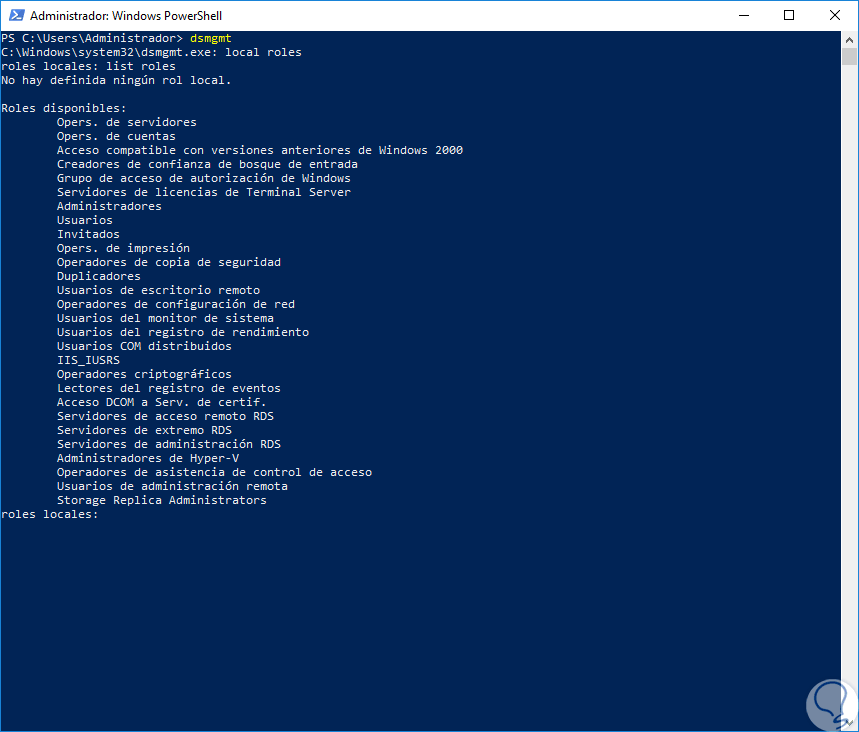

5. Comandos para gestionar AD DS en Windows Server 2019

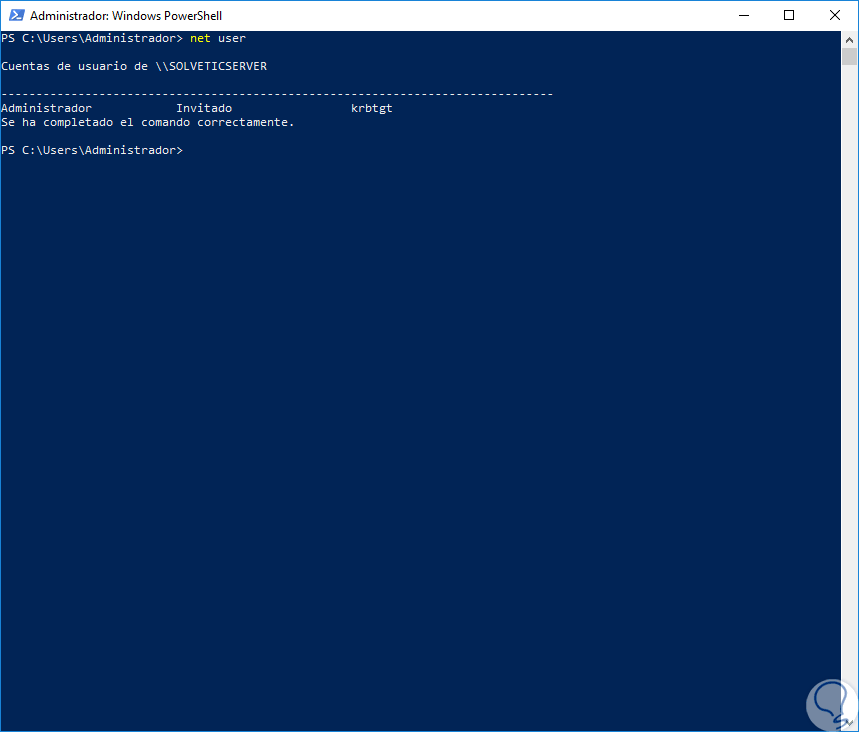

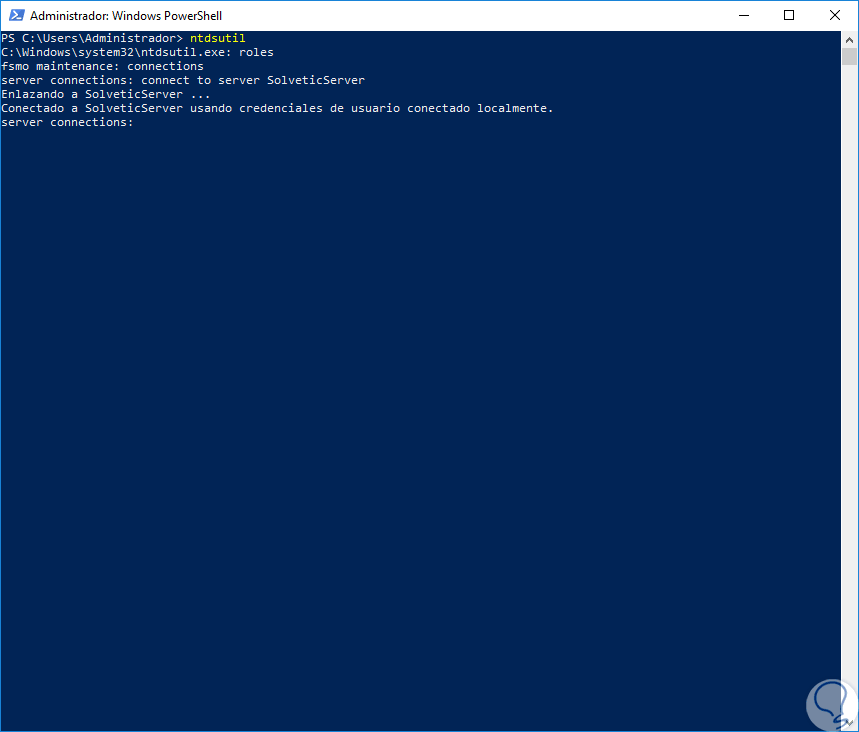

Existen algunos comandos útiles en Windows Server que nos darán la posibilidad de obtener información y gestionar los objetos de una forma mucho más completa, algunos de ellos son:

- Dsadd computer: Adiciona un nuevo equipo

- Dsadd contact: Añade un nuevo contacto

- Dsadd user: Añade un nuevo usuario

- Dsadd group: Crear un nuevo grupo

- Dsadd ou: Crear una nueva unidad organizativa

- Dsget computer

- Dsget user

- Dsget group

- Dsget ou

Los servicios de dominio del Directorio Activo son uno de los componentes base que permiten sacar el máximo provecho de Windows Server y así realizar tareas de administración de una forma mucho más completa.

Muy completo este tutorial sobre Directorio Activo, ayuda a entenderlo mejor.