Hace poco conocimos como Wannacry, un ransomware que afecto a miles de usuarios y cientos de empresas, puso en alerta a todos los niveles de administración de IT en el mundo gracias a su rápida propagación y numerosas amenazas latentes.

Y es que así como Wannacry se propagó y afectó a los datos de muchas personas exigiendo un pago por su “rescate” es importante que conozcamos que este tipo de virus no es el único que afecta toda la seguridad y privacidad de los usuarios y es por ello que Solvetic se empeña en analizar estas amenazas e informar cómo conocerlas y tomar acciones para evitarlas.

Protegerse frente a amenazas de este tipo es importante cuando queremos y necesitamos que nuestra información esté a salvo. Lo primero que hay que saber es qué son estos virus y ataques y después con qué herramientas contamos para hacerles frente.

Es por ello que hoy hablaremos en detalle de una nueva amenaza llamada Zero Days (Dia Cero).

Zero Day está incluido dentro de un “grupo” de ataques llamados Amenazas de día cero y consiste básicamente en atacar una vulnerabilidad, que son frecuentes, en el sistema operativo la cual aún no ha sido detallada por la compañía o desarrollador y esta puede afectar datos, aplicaciones, red o hardware del sistema operativo.

El término Zero Days o Cero días indica que los desarrolladores del sistema cuentan con cero días, nada, para solucionar el problema y que cada minuto que pase en buscar una solución este virus puede estar dañando múltiples usuarios a nivel mundial.

Este tipo de ataque también es llamado Zero Days Exploit y puede tomar múltiples formas como malware, gusanos, troyanos, entre otro tipo de amenazas y los atacantes aprovechan estas vulnerabilidades de seguridad para lanzar su ataque masivo.

Lamentablemente con este nuevo ataque la vulnerabilidad es explotada y aprovechada por el atacante antes de que exista un parche para corregirla.

1. Cómo funciona el virus Zero Days

Hemos mencionado que estos virus aprovechan las vulnerabilidades de seguridad para lanzar su ataque pero existen diversas formas como lo logran y básicamente son las siguientes:

Usando códigos de explotación tomando las vulnerabilidades halladas y de este modo implantar virus o malware en el equipo de destino.

Uso de medios como correos electrónicos o redes sociales para que usuarios con poco conocimiento accedan a sitios web creados por los atacantes y de este modo el código maligno será descargado y ejecutado en el equipo de la víctima.

Los pasos que implican un ataque de Zero Days consisten en lo siguiente:

Este es básicamente la forma en cómo funciona Zero Days y lo peor de todo es que muchas veces las vulnerabilidades son descubiertas por los atacantes y no por los desarrolladores de modo que en este punto ellos llevan ventaja ya que estas fallos pueden ser vendidas a otros atacantes con fines maliciosos.

Además de esta fase el ataque del virus Zero Days cuenta con una ventana de tiempo en la cual puede causar estragos y fallos en cientos o miles de equipos y usuarios ya que esta ventana de tiempo radica en el periodo en el cual ha sido publicada una amenaza y el periodo en el cual se publican los parches de seguridad para esta. Este periodo de tiempo comprende:

- Momento de la publicación del ataque a los usuarios.

- Detección y análisis detallado de la vulnerabilidad.

- Desarrollo de una corrección para el fallo.

- Publicación oficial del parche de seguridad.

- Liberación, distribución e instalación del parche en los equipos afectados.

Esto puede tomar minutos, horas o días en los cuales el ataque será propagado aprovechando este tiempo.

2. Tipos de ataques Zero Days

Existen algunos tipos de ataques que podemos conocer para posteriormente tomar las medidas de seguridad necesarias, algunos de estos ataques son:

3. Cómo detectar un ataque de Zero Days

Existen diversas técnicas que permiten detectar a tiempo un ataque de Zero Days para tomar las medidas de seguridad necesarias, estas técnicas incluyen:

4. Estadísticas de Zero Days

A continuación tenemos las siguientes estadísticas que demuestran como Zero Days poco a poco ha incrementado su alcance y nivel de riesgo para los usuarios, algunos datos relevantes son:

- El 35 % del malware a nivel mundial es Zero Days.

- Uno de los principales ataques de Zero Days es a través de JavaScript.

- El 73% de los ataques a través de sitios web se realiza usando la descarga de controladores.

- La mayor parte de ataques de troyanos Zero Days se realiza en ambientes Linux.

- Existen más de 18.4 millones de variedades de malware Zero Days.

- El malware basado en macros está tomando fuerza.

- El principal ataque de red llamado Wscript.shell fue enfocado en atacar Alemania.

Hemos indicado que en diversas ocasiones los exploits de Zero Days pueden ser vendidos bien sea a otros atacantes o a las compañías con el fin de que no se divulgue la vulnerabilidad y esta pierda credibilidad, bien, este es un listado generado por Forbes donde vemos el precio que puede tener un Zero Days Exploit en el mercado:

- MacOS X: Entre 20.000 USD y 50.000 USD.

- Adobe Reader: Entre 5.000 USD y 30.000 USD.

- Android: Entre 30.000 USD y 60.0000 USD.

- Flash o Java: Entre 40.000 USD y 100.000 USD.

- Windows: Entre 60.000 USD y 120.000 USD.

- IOS: Entre 100.000 USD y 250.000 USD.

- Microsoft Word: Entre 50.000 USD y 100.000 USD.

Podemos ver como los precios varían dependiendo el nivel de seguridad de cada aplicativo o sistema operativo.

5. Listado de vulnerabilidades de Zero Days

La empresa de seguridad Symantec, muy conocida por sus técnicas de implementación contra diversos tipos de amenazas ha publicado un listado con las vulnerabilidades de Zero Days más relevantes por categorías, adjuntamos cada enlace para conocer un poco más su funcionamiento:

- Vulnerabilidad de ejecución de código remoto (CVE-2014-0502)

- Operación Greedy Wonk (CVE-2014-0498))

- Operación Pawn Storm (CVE-2015-7645)

- Vulnerabilidad en sobreflujo de Buffer (CVE-2014-0515)

- Vulnerabilidad en código remoto de ejecución y ataques DoS (CVE-2014-0050, CVE-2014-0094)

- Vulnerabilidad en fuentes TrueType (CVE2014-4148)

- Vulnerabilidad en políticas de grupos remotos (CVE 2015-0008)

- Vulnerabilidad en ejecución de paquetes OLE (CVE 2014-4114)

6. Negocios con los ataques Zero Days

Hemos visto las cifras que pueden llegar a costar una vulnerabilidad del sistemas pero el punto radica en que existen un mercado que está basado en los Zero Days y puede estar integrado por mentes criminales que pagan grandes sumas con el fin de obtener las vulnerabilidades o entidades que pagan por encontrar las fallos y evitar ataques, existen tres tipos de negociantes en este mundo Zero Days:

7. Cómo protegernos de Zero Days

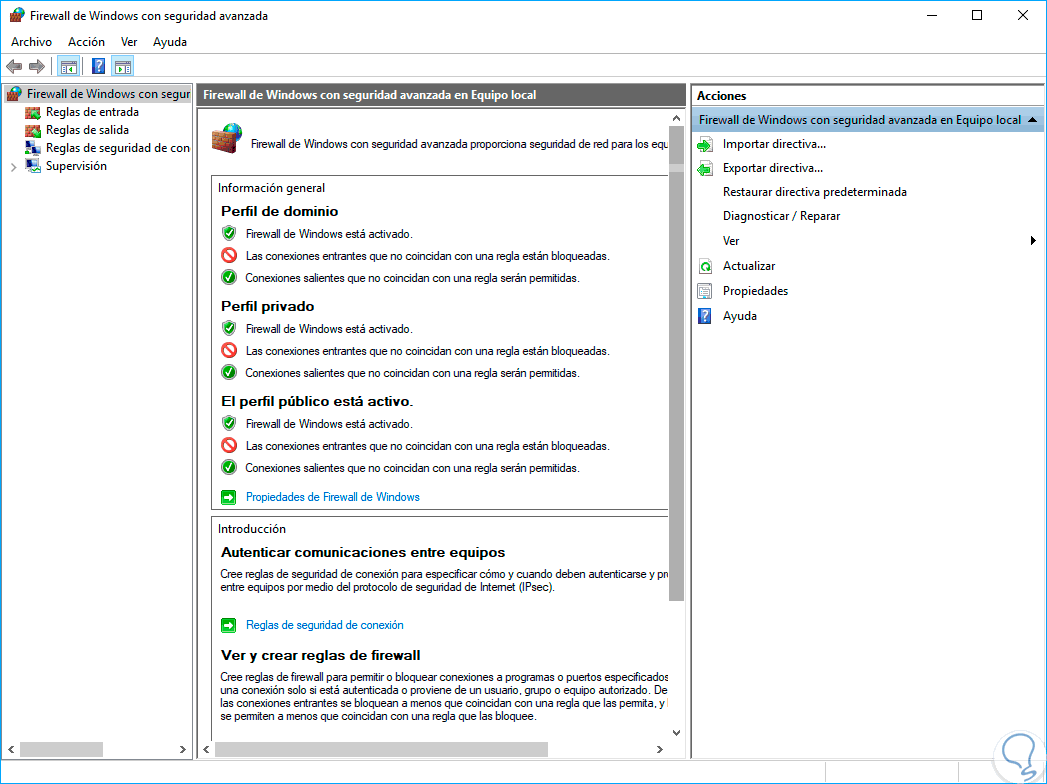

Ahora llega uno de los puntos más importantes y es que medidas debemos en cuenta para protegernos de ataques Zero Days. A continuación algunos consejos:

El consejo es deshabilitar Java para prevenir este tipo de ataque y no nos veremos afectados ya que los sitios modernos están sobre HTML5 y no se requerirá Java.

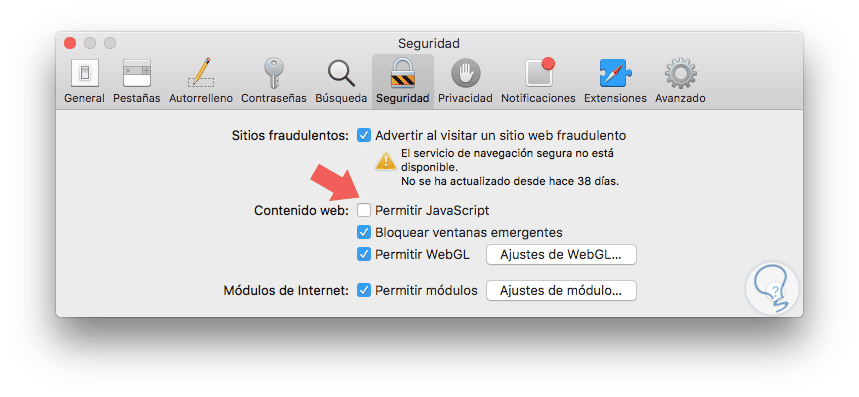

Para deshabilitar Java en Safari vamos al menú Safari / Preferencias y en la pestaña Seguridad desactivamos la casilla Permitir JavaScript

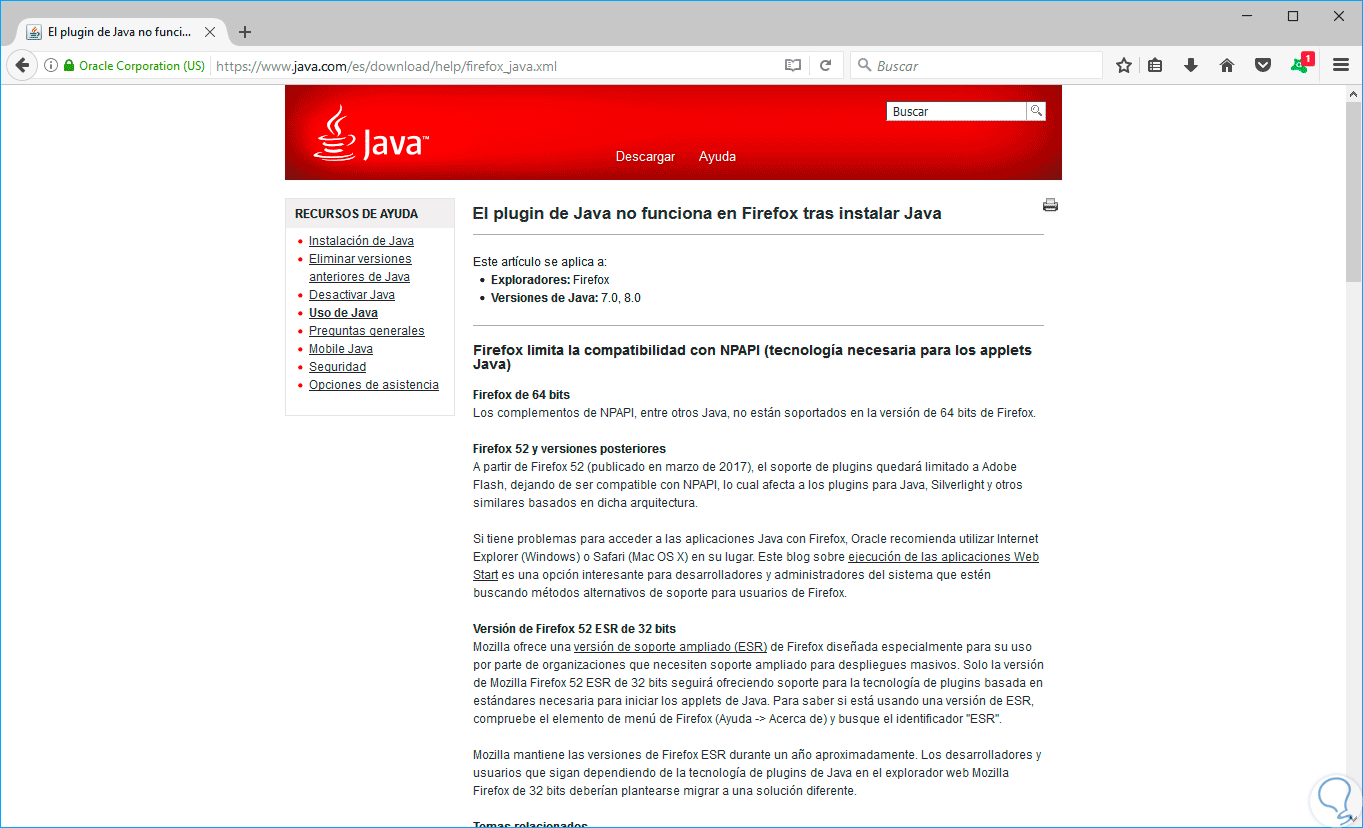

En las versiones actuales de Mozilla Firefox se ha deshabilitado el uso de Java por razones de seguridad:

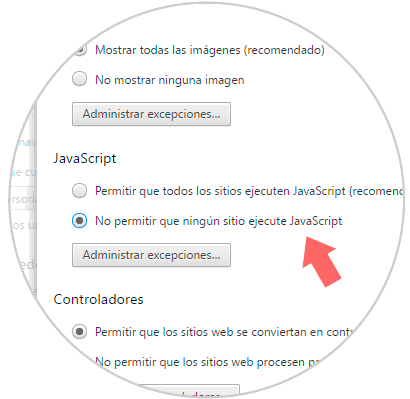

Para deshabilitar JavaScript en Google Chrome vamos al menú Personaliza y controla Google Chrome, seleccionamos la opción Configuración / Mostrar configuración avanzada, en la ficha Privacidad seleccionamos Configuración de contenido y en la ventana desplegada ubicamos el campo JavaScript y activamos la casilla No permitir que ningún sitio ejecute JavaScript.

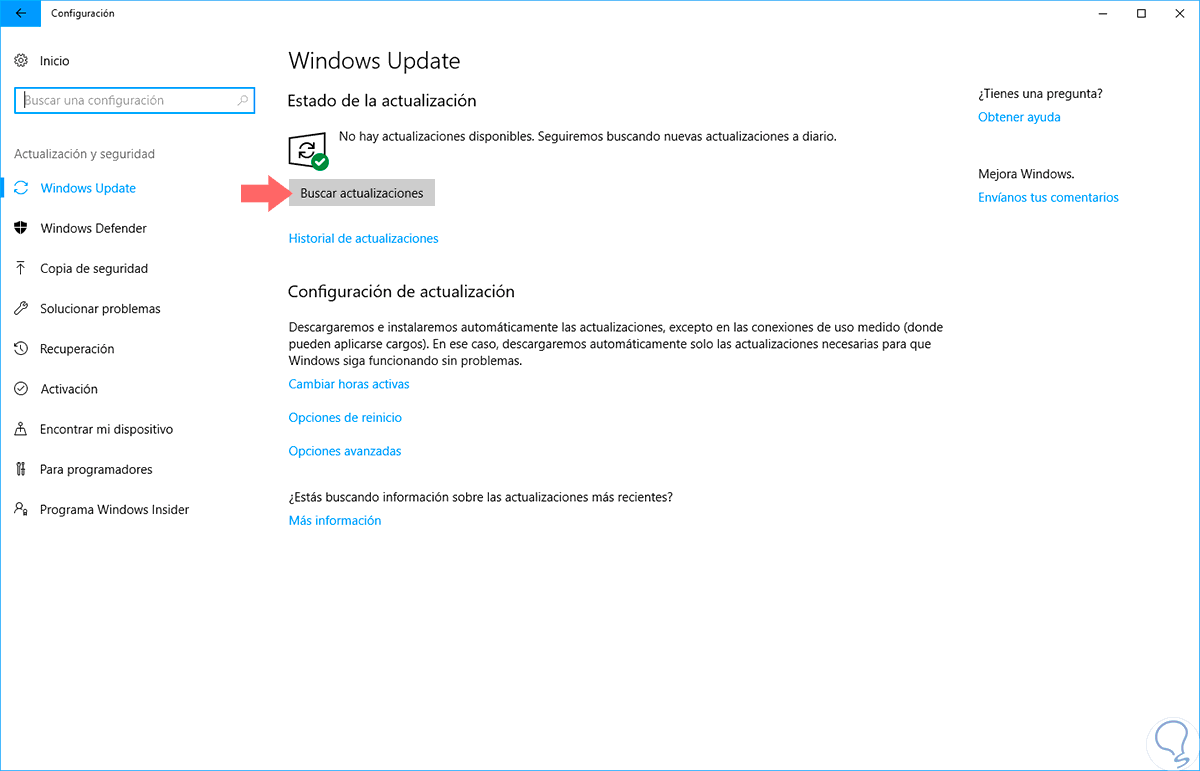

En ambientes Mac OS seremos notificados cuando existan nuevas actualizaciones a través del Store y en ambientes Linux podremos ejecutar comandos como sudo apt update.

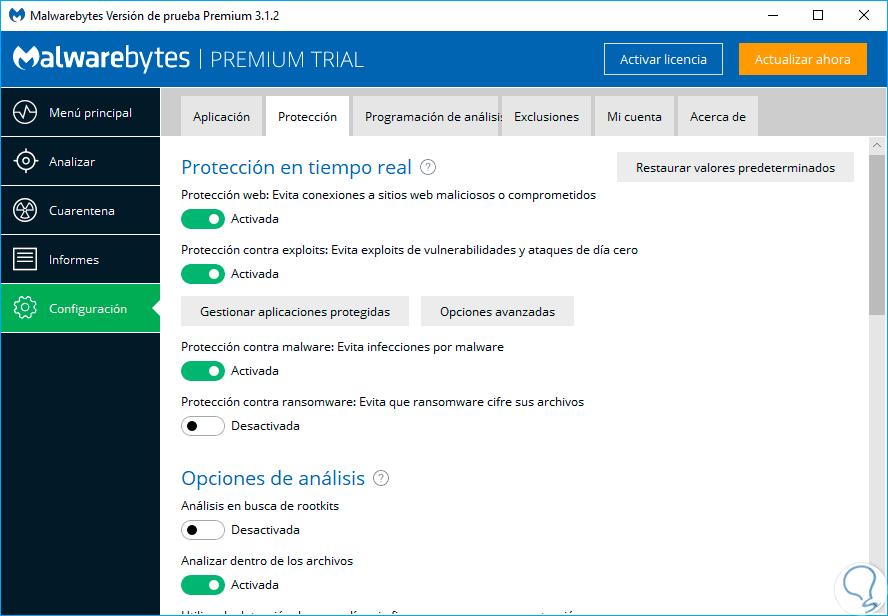

Algunos de los programas que podremos usar son:

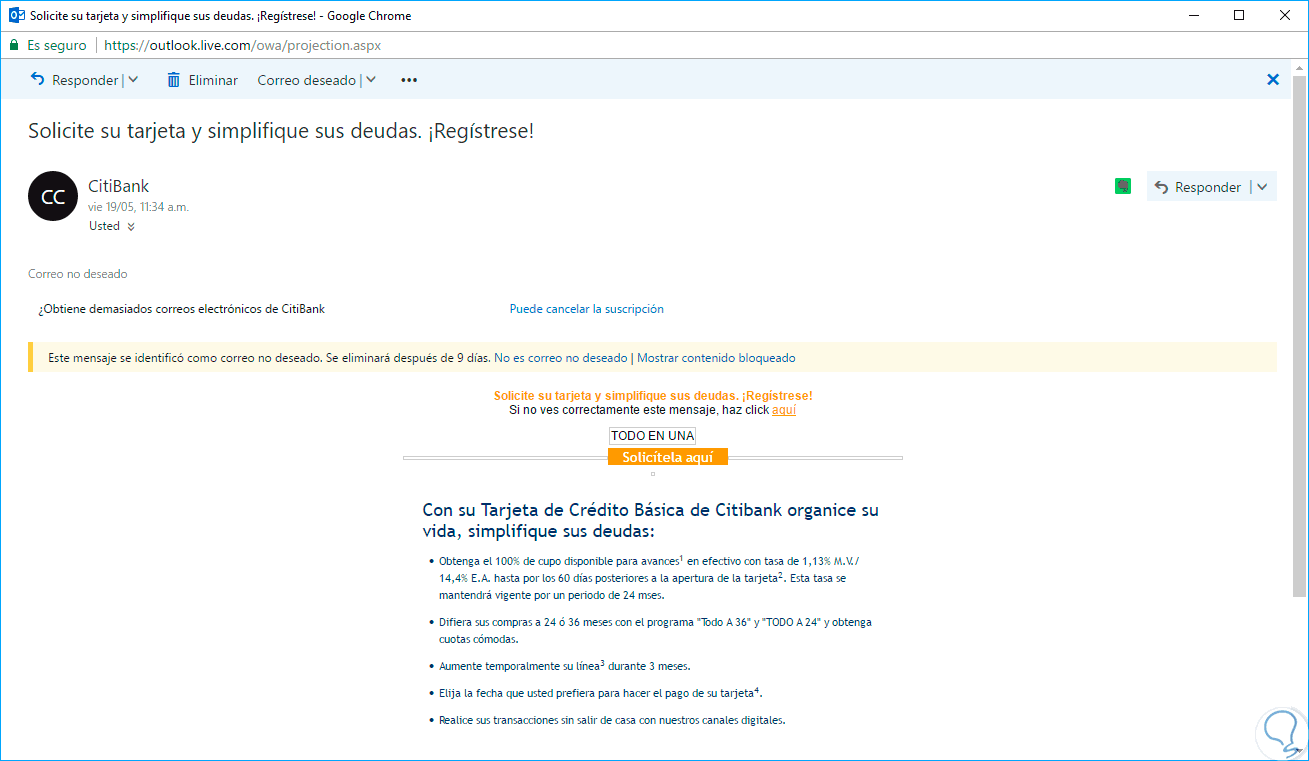

Una de las formas como se camuflan estos correos es usando supuestas notificaciones judiciales, embargos, mensajes de nuestras entidades bancarias, entre otras:

Debemos ser cuidadosos y verificar los remitentes, llamar para confirmar las notificaciones y nunca descargar adjuntos de este tipo de correos o dar clic en los enlaces.

Zero Days es una amenaza diaria pero si somos precavidos evitaremos ser uno de los canales de propagación de este y de paso aseguraremos que nuestra información se encontrara protegida y siempre disponible. En la medida que se posible recomendemos a nuestros amigos, familiares o compañeros de trabajo mantener sus sistemas y aplicaciones actualizadas y ante todo evitar abrir correos sospechosos o ejecutar archivos no fiables.