Introducción e instalación de Netsniff

Un sniffer es una herramienta que se utiliza para capturar paquetes de trafico de una red y analizar los paquetes en en vivo mientras ocurre el uso de una o mas redes, los decodifica de acuerdo con las especificaciones del protocolo que puede ser TCP, ICMP u otro. El software Netsniff-ng es un conjunto de herramientas, es gratuita y funciona bajo Linux.

Su rendimiento es muy alto ya que opera desde linea de comandos, de manera que en la recepción y transmisión de paquetes se realiza directamente en la memoria del ordenador o servidor. Netsniff-ng fue creado como un rastreador de red para ser incorporado en el núcleo de Linux para los paquetes de red.

Netsniff-ng, captura todo el trafico en tiempo real y genera archivos en formato pcap que luego pueden analizarse con el software Wireshark. La herramienta netsniff-ng esta disponible para todas las distribuciones de sistemas operativos como Linux Ubuntu, Debian, Fedora y sus derivados. También podemos encontrarla en distribuciones especificas para tareas forenses.

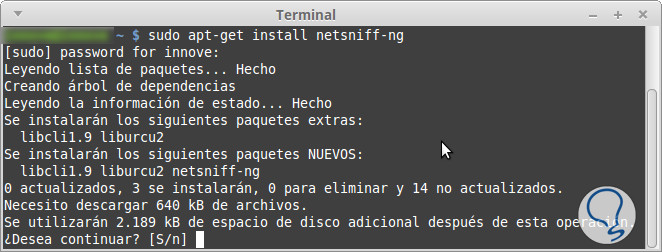

Supondremos una distro Ubutnu para probar en este tutorial y veremos dos formas de instalación, una desde los repositorios:

sudo apt-get install netsniff-ng

La otra forma de instalación es descargar la aplicación desde el sitio web oficial http://pub.netsniff-...rg/netsniff-ng/ y descomprimir y luego acceder a la carpeta y ejecutar los siguientes comandos:

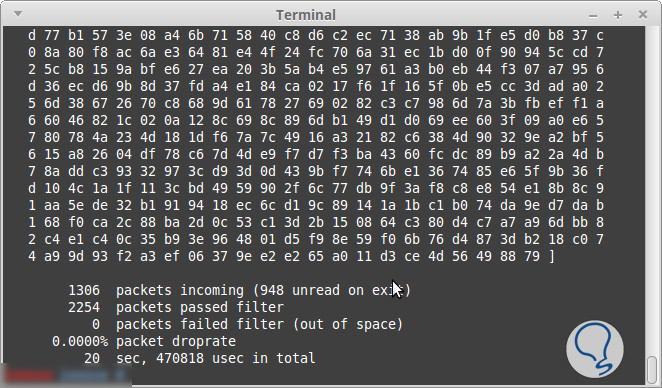

sh ./configure make sudo make installA continuación, veremos como capturar tráfico, para ello debemos asignar la interfaz de red que queremos analizar por ejemplo eth0 para una conexión por cable wlan0 para wifi, por lo tanto utilizaremos los siguiente comandos:

sudo netsniff-ng -i eth0 --out /home/miusuario/captura-eth0.pcap

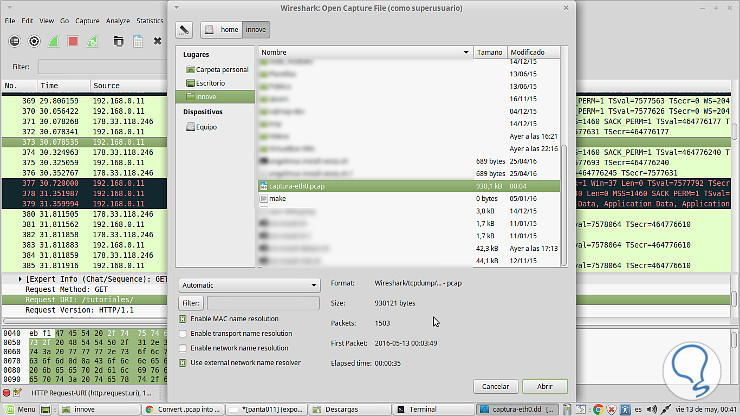

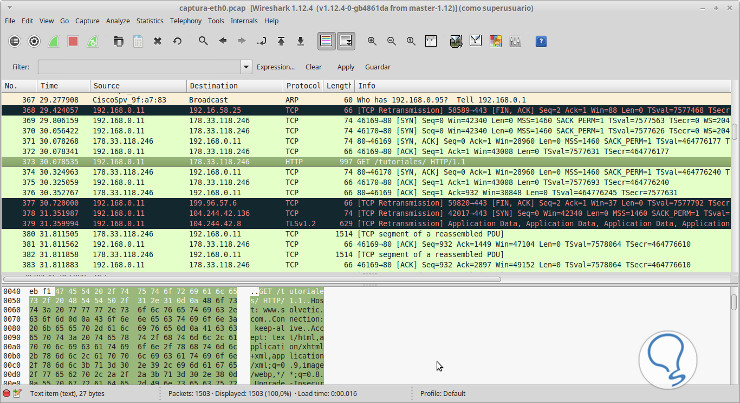

Utilizamos --out para guardar todas las capturas en un archivo pcap que luego podremos abrir con Wireshark. Vamos al menú File > Open e importamos el archivo pcap que generamos.

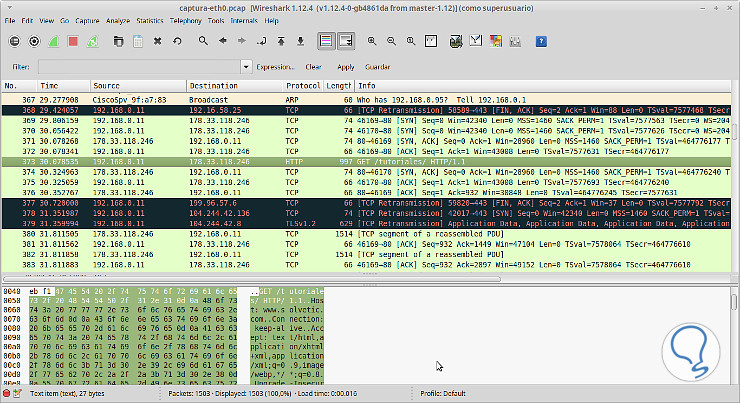

A continuación podemos comenzar a analizar, por ejemplo buscaremos tráfico generado hacia la pagina de Solvetic.

Podemos observar que desde la interfaz de red eth0 se estaba navegando mediante http, en la pagina de tutoriales de Solvetic, también se puede observar que se hizo desde Chrome y cual es la IP desde la cual se navegó.

La herramienta permite la captura de paquetes desde un dispositivo conectado a una red y crear archivos con todo PCAP, este archivo con capturas también puede utilizarse para capturar solo un protocolo que nos interese por ejemplo TCP, es decir, solo capturamos tráfico que ingresa por la interfaz eth0 y lo enviamos a un archivo.

netsniff-ng –in eth0 –out capturas-tcp-eth0.pcap -s tcp

Podemos observar que en este caso capturamos todos los paquetes que utilicen el protocolo TCP y HTTP que se transfieran por medio de la interfaz de red eth0. Utilizando el parámetro, indicamos que el trafico capturado se guardará en el archivo pcap, también podríamos indicar otra interfaz de red para redireccionar el tráfico de una red a otra.