Como muchas veces hemos mencionado, y lo seguiremos haciendo, la privacidad y la seguridad de la información son dos de los pilares que deben ser cuidados a diario en cualquier sistema operativo que manejemos.

Para nadie es un secreto que estamos en un mundo en línea donde miles de acciones son realizadas cada minuto y en donde se ven involucrados datos personales como cuentas bancarias, números de tarjeta, números de identificación, dirección y muchas más, y con el creciente auge de ataques como ransomware o malware estos datos pueden ser vulnerados y ser usados con fines maliciosos.

Hace un poco más de un mes vimos como WannaCry afecto miles de usuarios y corporaciones a nivel mundial “secuestrando” sus datos y exigiendo a los afectados sumas de dinero para su rescate. En esta semana, la compañía Armis Labs ha publicado un documento técnico alertando sobre una nueva vulnerabilidad severa que potencialmente puede dejar miles de millones de dispositivos habilitados con Bluetooth susceptibles a la ejecución remota de código y ataques MiTM (Man-in-The-Middle).

Esto es delicado ya que permite que los atacantes tomen el control del equipo y de este modo efectuar sus planes maliciosos. Solvetic desea alertar sobre este nuevo ataque y por ello hará un completo análisis sobre este nuevo tipo de amenaza previniendo así que seamos una víctima más.

Este nuevo vector se denomina BlueBorne, y toma este nombre debido a que se propaga a través del aire (aerotransportado) y ataca a los dispositivos a través del servicio de Bluetooth. Aún asi no ha sido habilitado. Del mismo modo Armis también ha revelado ocho vulnerabilidades relacionadas con el ataque Zero Days, día cero, cuatro de las cuales se clasifican como críticas.

Con la amenaza BlueBorne se permite a los atacantes tomar el control de los dispositivos, acceder a los datos corporativos y las redes, penetrar en las redes seguras de "acceso a Internet" y propagar el malware lateralmente a los dispositivos adyacentes afectando así de forma completa la privacidad y seguridad de todo el contenido del dispositivo. Armis reportó estas vulnerabilidades y actualmente trabaja junto con los desarrolladores en identificarlas y liberando parches para contrarrestar esta amenaza.

Este ataque no requiere que el dispositivo de destino se empareje con el dispositivo del atacante que es la forma clásica como funciona Bluetooth y tampoco requiere que se establezca en modo detectable lo cual puede pasar desapercibido para nosotros como usuarios.

Este vector de ataque BlueBorne puede usarse para llevar a cabo una amplia gama de delitos, incluyendo la ejecución remota de código, así como ataques Man-in-The-Middle. Lo peor de este ataque, es que han sido encontradas hasta ocho vulnerabilidades separadas de día cero (incluyendo cuatro críticas) las cuales pueden ser usadas para hackear la mayoría de los dispositivos. Bluetooth disponibles actualmente, independientemente del sistema operativo usado, esto significa que más de 5 mil millones de dispositivos Bluetooth de todo el mundo son potencialmente vulnerables a este fallo de seguridad masiva que ha sido descubiertas hace menos de una semana.

La difusión de un dispositivo a otro a través del aire también hace que BlueBorne sea altamente contagioso entre dispositivos aumentando sus niveles de ataque y, además, dado que el proceso Bluetooth tiene altos privilegios en todos los sistemas operativos, explotarlo proporciona un control prácticamente total sobre el dispositivo afectado sin que lo notemos de manera inmediata.

BlueBorne tiene la capacidad de servir como cualquier objetivo malicioso, tales como:

- El espionaje cibernético

- El robo de datos

- Ransomware

- Creación de botnets fuera de los dispositivos de IoT como el Botnet Mirai o dispositivos móviles como con la reciente Botnet WireX.

En este punto algunos usuarios pensarán, bueno, yo estoy en Lima, en Madrid, en Bogotá y cuento con antivirus en mis equipos, ¿de que me preocupo?. Solvetic recomienda tomar las medidas del caso y ser conscientes que esta amenaza puede estar presente en cualquier lugar del mundo.

El vector de ataque BlueBorne puede afectar potencialmente a todos los dispositivos con capacidades Bluetooth, los cuales se estiman en más de 8.200 millones de dispositivos en la actualidad en todo el mundo. Recordemos que Bluetooth es el protocolo líder y más extendido para comunicaciones de corto alcance, y es utilizado por dispositivos de todo tipo, desde computadoras regulares y dispositivos móviles hasta dispositivos IOT como televisores, relojes, automóviles e incluso aparatos médicos. Aunque tengamos hoy en día muchos protocolos más de red, todos nuestros equipos móviles cuentan con Bluetooth lo cual nos convierte en objetivo de ataque:

Para tomar una idea global de la cantidad de dispositivos que pueden verse afectados, los últimos informes publicados indican que existen más de 2 mil millones de Android, 2 mil millones de Windows y 1 millón de dispositivos de Apple en uso. Gartner informa que hay 8 billones conectados o dispositivos IoT en el mundo de hoy, muchos de los cuales tienen Bluetooth por lo cual podemos ver los niveles de afectaciones que puede provocare BlueBorne.

Aunque BlueBorne apenas fue conocido hace una semana, sabemos muy bien que los atacantes de forma constante usan nuevas técnicas para propagar el ataque y por ello debemos saber que novedades han sido descubiertas con este tema.

He aquí algunas de ellas:

En cambio, con BlueBorne, los atacantes pueden obtener el control total desde el principio. Adiciona a esto, Bluetooth ofrece una superficie para el atacante mucho más amplia que WiFi, casi totalmente inexplorada por los investigadores y por lo tanto contiene muchas más vulnerabilidades.

Al ser un ataque por via aérea, el atacante cuenta con muchas más posibilidades de llevar a cabo su plan por razones como:

- La propagación a través del aire hace que el ataque sea mucho más contagioso, y le permite propagarse con el mínimo esfuerzo por parte del atacante

- permite que el ataque evite las medidas de seguridad actuales y permanezca sin ser detectado, ya que los métodos tradicionales no protegen de las amenazas aerotransportadas, sino que están enfocadas en amenazas de otro tipo

- Permiten que los piratas informáticos puedan penetrar en redes internas seguras que son "filtradas", lo que significa que están desconectadas de cualquier otra red para protección.

- A diferencia del malware tradicional o de los ataques, el usuario no tiene que hacer clic en un enlace o descargar un archivo cuestionable. Ninguna acción del usuario es necesaria para permitir el ataque lo cual puede ser imperceptible para cualquiera de nosotros.

Aunque no parezca cierto, los dispositivos habilitados para Bluetooth en nuestros equipos buscan constantemente conexiones entrantes desde cualquier dispositivo, y no sólo con aquellos con los que se han emparejado, lo cual significa que se puede establecer una conexión Bluetooth sin emparejar los dispositivos en absoluto y esto es un fallo importante de seguridad ya que permite que BlueBorne sea uno de los ataques potenciales en los últimos años, y permite que un atacante ataque completamente sin ser detectado por el usuario o por los investigadores.

Bluetooth es un protocolo difícil de implementar, lo cual le permite que sea propenso a dos tipos de vulnerabilidades:

En primer lugar, es posible que los vendedores sigan las pautas de implementación del protocolo palabra por palabra, lo cual indica que cuando una vulnerabilidad se encuentra en una plataforma podría afectar a otros. Estas vulnerabilidades reflejadas ocurrieron con CVE-2017-8628 y CVE-2017-0783 (Windows y Android MiTM) que fueron "gemelos idénticos".

En segundo lugar, en algunas áreas, las especificaciones de Bluetooth dejan mucho espacio para la interpretación, lo cual provoca la fragmentación de los métodos de implementación en las distintas plataformas, haciendo que cada uno de ellos tenga más probabilidad de contener una vulnerabilidad propia.

Por esta causa las vulnerabilidades que componen el ataque BlueBorne están basadas en las diversas implementaciones del protocolo Bluetooth, y son más frecuentes y severas que las conocidas anteriormente.

En base a este tipo de amenaza y de la forma como puede propagarse de forma simple y amplia, Armis se ha puesto en contacto con los desarrolladores con el fin de coordinar medidas de seguridad drásticas y eficaces buscando la protección del usuario final.

Armis se ha contactado de la siguiente manera:

- Google se contacto el 19 de abril de 2017

- Con Microsoft se contactó el 19 de abril de 2017 y las actualizaciones fueron realizadas el 11 de julio del 2017

- Con Apple se contactó el 9 de agosto de 2017 debido a que Apple no tenía vulnerabilidad en sus versiones actuales de sistemas operativos

- Con Samsung se contactó en los meses de Samsung abril, mayo y junio sin recibir respuesta

- Con Linux se contactó el 15 y 17 de agosto de 2017. Y el 5 de septiembre de 2017, se proporcionó información necesaria al equipo de seguridad del kernel.

Llegamos a uno de los puntos que es crítico para la mayoría de nosotros y es conocer en que porcentaje de vulnerabilidad estamos con nuestros dispositivos.

Recordemos que BlueBorne afecta a todos los dispositivos que son ejecutados en Android, Linux, Windows y los sistemas operativos iOS anteriores a la versión 10, independientemente de la versión de Bluetooth que se utilice lo cual es amplia la gama de dispositivos afectados incluyendo equipos de PC, dispositivos móviles, televisores inteligentes y dispositivos IoT.

A nivel de Android tenemos las siguientes afectaciones:

Todos los teléfonos Android, tabletas y portátiles (exceptuando los que usan sólo Bluetooth Low Energy) de todas las versiones están afectados por cuatro vulnerabilidades encontradas en el sistema operativo Android las cuales son:

- (CVE-2017-0781 y CVE-2017- 0782) las cuales permiten la ejecución remota de código

- (CVE-2017-0785) en la cual se produce una fuga de información

- (CVE-2017-0783) la cual permite a un atacante realizar un ataque Man-in-The-Middle.

- Google Pixel

- Samsung Galaxy

- Samsung Galaxy Tab

- LG Watch Sport

- Pumpkin Car Audio System

Armis ha desarrollado una aplicación gratuita llamada BlueBorne Vulnerability Scanner la cual podemos descargar desde el Play Store en el siguiente enlace:

Al ejecutarla podremos ver el respectivo análisis. Finalmente veremos que nivel de vulnerabilidad tenemos:

Cómo ataca Android:

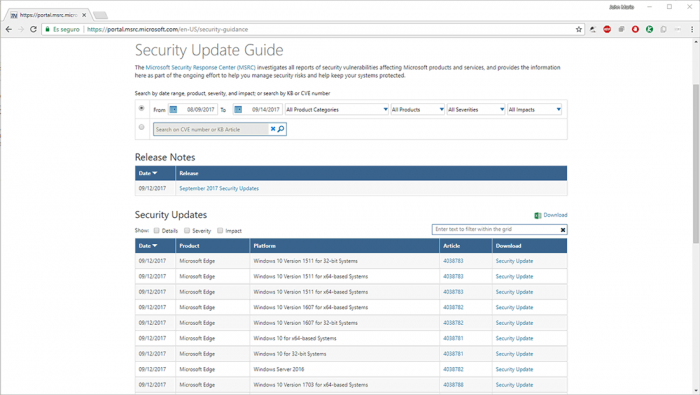

A nivel de Windows lamentablemente todos los equipos desde Windows Vista están afectados por la vulnerabilidad "Bluetooth Pineapple" que permite a un atacante realizar un ataque Man-in-The-Middle (CVE-2017-8628). Microsoft ha emitido parches de seguridad para todas las versiones de Windows compatibles el 11 de julio de 2017.

En este caso podemos ir al siguiente enlace oficial de Microsoft para descargar los últimos parches de seguridad:

Cómo ataca en Windows:

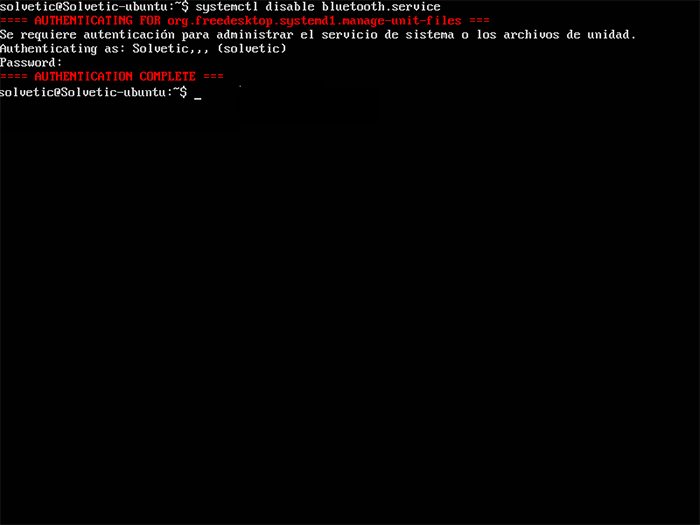

En el caso de Linux, todos los dispositivos Linux que ejecutan BlueZ se ven afectados por la vulnerabilidad de fuga de información (CVE-2017-1000250). Todos los dispositivos Linux de la versión 3.3-rc1 (publicada en octubre de 2011) se ven afectados por la vulnerabilidad de ejecución remota de código (CVE-2017-1000251).

Algunos ejemplos de dispositivos afectados son.

- Samsung Gear S3 (Smartwatch)

- Samsung Smart TVs

- Samsung Family Hub (Smart refrigerator)

Lista negra de los módulos básicos de Bluetooth:

printf "install %s /bin/true\n" bnep bluetooth btusb >> /etc/modprobe.d/disable-bluetooth.conDeshabilitar y detener el servicio de Bluetooth

systemctl disable bluetooth.service systemctl mask bluetooth.service systemctl stop bluetooth.serviceEliminar los módulos de Bluetooth:

rodo bnep rodo bluetooth rodo btusb

Todos los dispositivos iPhone, iPad y iPod touch con iOS 9.3.5 o inferior y los dispositivos AppleTV con la versión 7.2.2 o inferior estarán afectados por la vulnerabilidad de ejecución remota de código. Esta vulnerabilidad ya estaba mitigada por Apple en iOS 10, por lo que no se necesita un nuevo parche para mitigarlo y en caso de no poder aplicar el parche será necesario inhabilitar Bluetooth y minimizar su uso hasta que pueda confirmar que se ha emitido e instalado un parche en su dispositivo.

En el siguiente video explicamos como funciona BlueBorne:

El vector de ataque BlueBorne tiene varias etapas que son:

- En primer lugar, el atacante localiza conexiones Bluetooth activas alrededor de su entorno. Los dispositivos se pueden identificar incluso si no están configurados en modo "detectable"

- En segundo lugar, el atacante obtiene la dirección MAC del dispositivo, el cual es un identificador único de ese dispositivo específico. Probando el dispositivo, el atacante puede determinar qué sistema operativo está usando el usuario, y ajustar su exploit en consecuencia.

- En tercer lugar, el atacante puede explotar una vulnerabilidad en la implementación del protocolo Bluetooth en la plataforma relevante y obtendrá el acceso que necesita para actuar sobre su objetivo malicioso

- Finalmente, el atacante puede elegir que tipo de ataque aplicar, ya sea Man-in-The-Middle y controlar la comunicación del dispositivo, o tomar el control total sobre el dispositivo y utilizarlo para una amplia gama de fines cibercriminales.

Podemos ver como surgen nuevas amenazas que ponen en riesgo nuestra privacidad y de allí la importancia de tomar las medidas necesarias a nivel de protección y actualización de nuestros dispositivos.

1 Comentarios

Fabian

sep 15 2017 13:56

Bravo Solvetic. esto es mas que una simple noticia, sois la ostia.