Los sistemas operativos Windows incluyen una serie de opciones prácticas que nos ayudan a mejorar la seguridad dentro de este y de sus aplicaciones.

Una de estas medidas de seguridad son las conocidas UAC (User Account Control – Control de Cuentas de Usuario) ya que estas han sido desarrolladas para evitar que virus o malware sean introducido dentro del sistema afectando su operabilidad y funcionamiento y hoy Solvetic hará un completo análisis de cómo funciona UAC en Windows 10 y cómo podemos configurarlo para sacar el máximo beneficio a ella.

Gracias a UAC, las aplicaciones y las tareas siempre serán ejecutadas en un entorno de seguridad usando una cuenta de administrador.

Con UAC será posible bloquear la instalación automática de aplicaciones no autorizadas y evitar cambios inadvertidos en la configuración del sistema ya que dentro de su código pueden venir todas las amenazas que un malware tiene con el fin de destruir, robar o alterar el comportamiento del sistema.

Al implementar UAC, podemos permitir a los usuarios un inicio de sesión en sus equipos con una cuenta de usuario estándar, facilitando que puedan llevar a cabo tareas con los derechos de acceso asociados a una cuenta estándar.

Windows 10 protege los procesos del sistema, marcando sus niveles de integridad. Los niveles de integridad son medidas de confianza que se implementan para optimizar la seguridad a la hora de instalar un determinado programa.

Una aplicación calificada de integridad "alta" es la que realiza tareas que incluyen la modificación de datos del sistema, como una aplicación de partición de disco, aplicaciones de gestión de memoria RAM, etc, mientras que una aplicación de integridad "baja" es aquella que cumple con tareas que en algún momento puedan afectar el sistema operativo, como un navegador Web por ejemplo.

Las aplicaciones clasificadas con niveles de integridad más bajos no pueden modificar los datos en aplicaciones con niveles de integridad más altos. Cuando un usuario estándar intenta ejecutar una aplicación que requiere un token de acceso de administrador, UAC requiere que el usuario proporcione credenciales de administrador válidas para permitir que pueda llevar a cabo la tarea, es por ello que cuando ejecutamos alguna aplicación debemos confirmar el respectivo permiso.

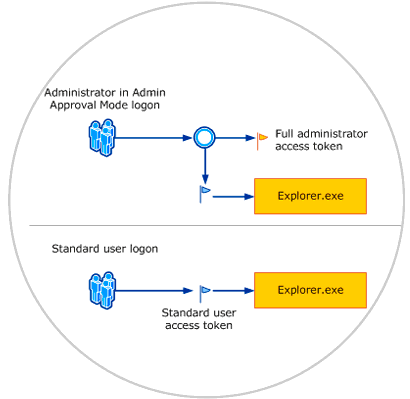

Ahora, cuando un usuario inicia sesión en un equipo, el sistema automáticamente crea un token de acceso para ese usuario en particular, este token de acceso incluye información sobre el nivel de acceso que se concede al usuario, incluidos los identificadores de seguridad específicos (SID) y los privilegios de Windows definidos para cada nivel de usuario y así se concederá o no el respectivo permiso.

Por el contrario, cuando un administrador inicia sesión en Windows 10, serán crean dos tokens de acceso separados para este usuario: un token de acceso de usuario estándar y un token de acceso de administrador.

Con el token de acceso de usuario estándar estará la misma información específica del usuario que el token de acceso de administrador, pero serán eliminados los privilegios administrativos de Windows y los SID asociados.

El token de acceso de usuario estándar es usado para la ejecución de aplicaciones que no realizan tareas administrativas (aplicaciones de usuario estándar) y de este modo, todas las aplicaciones que sean ejecutadas como un usuario estándar, a menos que un usuario brinde consentimiento o credenciales para aprobar una aplicación que pueda hacer uso de un token de acceso administrativo completo.

De este modo, un usuario que pertenezca al grupo Administradores estará en la capacidad de iniciar sesión, navegar en la Web y leer correo electrónico mientras hace uso de un token de acceso de usuario estándar y cuando el administrador necesite realizar una tarea que requiere el token de acceso de administrador, Windows 10 solicitara automáticamente al usuario la aprobación, es por ello que cuando intentamos ejecutar una aplicación veremos el mensaje de aprobación o no a dicha aplicación.

El acceso al sistema como un usuario estándar ayudará a maximizar la seguridad de un entorno administrado ya que sabremos que dicho usuario no tendrá la autorización de instalar software no autorizado.

Con el componente de elevación UAC integrado en Windows 10, los usuarios estándar podrán realizar de forma simple una tarea administrativa introduciendo credenciales válidas para una cuenta de administrador local. El componente de elevación UAC incorporado para los usuarios estándar es el indicador de credenciales que ayuda a gestionar los permisos a la hora de ejecutar aplicaciones.

Con UAC habilitado en Windows 10, siempre que intentemos ejecutar alguna aplicación, se solicitara autorización o serán solicitadas las credenciales de una cuenta de administrador local válida antes de iniciar un programa o tarea que requiera un token de acceso de administrador completo.

Este aviso nos asegura que ningún software malintencionado podrá ser instalado de forma silenciosa.

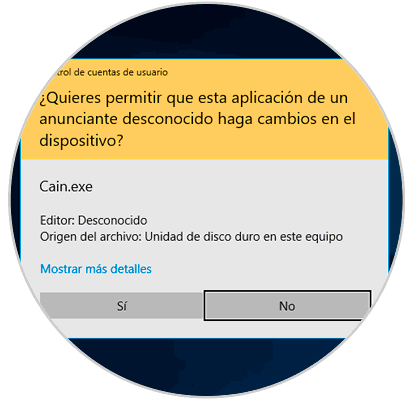

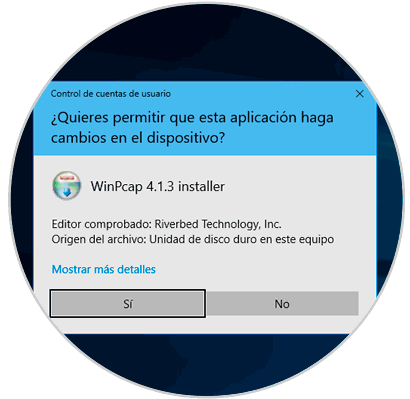

Cuando una aplicación intenta ejecutarse con un token de acceso completo de administrador, Windows 10 primero analiza el archivo ejecutable para determinar su editor y así, si es válido, autorizara el respectivo acceso al mismo. Windows 10 hace uso de tres categorías según el editor:

- Windows 10

- Editor verificado (firmado)

- Publicador no verificado (sin firmar)

- Fondo rojo con un icono de escudo rojo: Indica que esta aplicación está bloqueada por la directiva de grupo o es de un editor bloqueado.

- Fondo azul con un icono de escudo azul y oro: Indica que la aplicación es una aplicación administrativa de Windows 10, por ejemplo un elemento del Panel de control.

- Fondo azul con un icono de escudo azul: hace referencia a que esta aplicación se firma mediante Authenticode y es confiable en el equipo local.

- Fondo amarillo con un icono de escudo amarillo: Esta aplicación está sin firmar o firmada pero aún no es confiada por el equipo local.

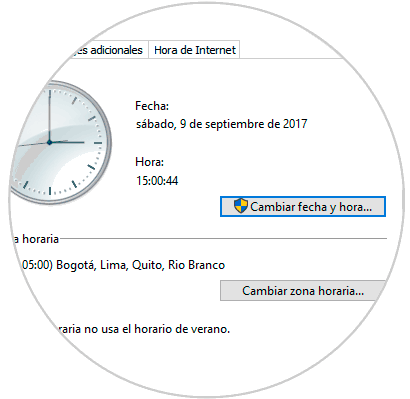

Por esta razón veremos el siguiente escudo en el botón Cambiar fecha y hora en dicha opción:

Esto indica que el proceso requiere un token de acceso de administrador completo y mostrará un indicador de elevación de UAC al momento de pulsar en él.

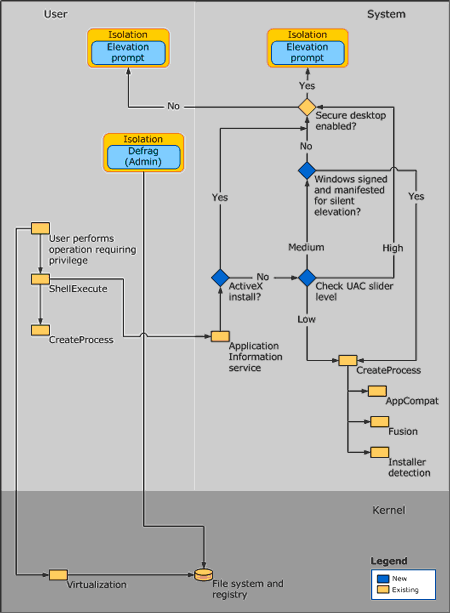

Los componentes de dicho esquema son:

- User performs operation requiring privilege - El usuario realiza una operación que requiere privilegios: En este caso, Si la operación cambia el sistema de archivos o el registro, se llama a la virtualización. Todas las demás operaciones llaman a ShellExecute.

- ShellExecute: ShellExecute busca el error ERROR_ELEVATION_REQUIRED de CreateProcess. Si recibe el error, ShellExecute llama al servicio de información de la aplicación para intentar realizar la tarea solicitada con el símbolo elevado.

- CreateProcess: Si la aplicación requiere elevación, CreateProcess rechaza la llamada con ERROR_ELEVATION_REQUIRED.

- Application Information service: El servicio de información de aplicaciones ayuda a iniciar aplicaciones que requieren que se ejecuten uno o más privilegios elevados o derechos de usuario creando un nuevo proceso para la aplicación con un token de acceso completo de usuario administrativo cuando se requiere elevación.

- Elevating an ActiveX install - Elevando una instalación ActiveX: Si ActiveX no está instalado, el sistema comprueba el nivel de control deslizante de UAC. Si se instala ActiveX, se selecciona la configuración de la directiva de grupo de Control de cuentas de usuario: Cambiar al escritorio seguro al solicitar la elevación.

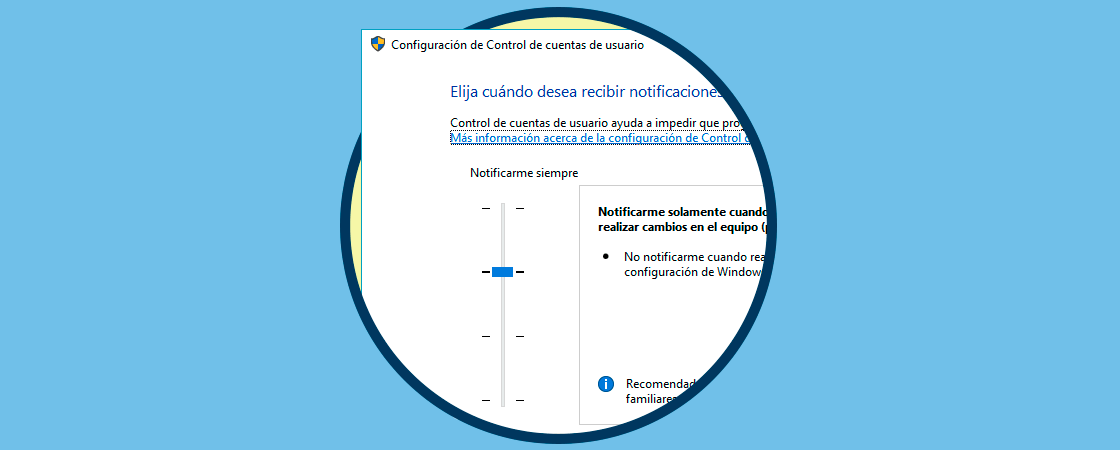

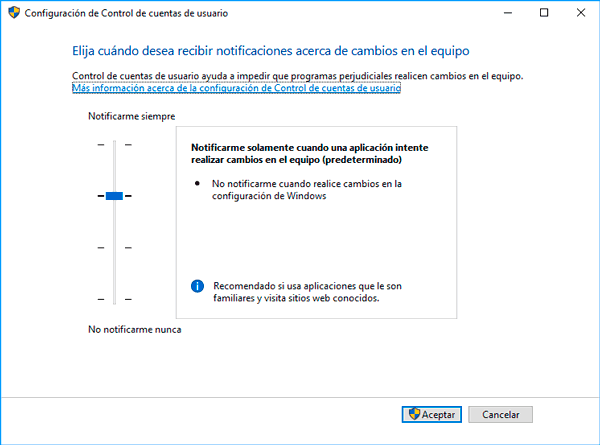

- Check UAC slider level - Comprobar el nivel del UAC: UAC tiene cuatro niveles de notificación para elegir y un control deslizante para seleccionar el nivel de notificación: Alto, Medio, Bajo o Sin notificar.

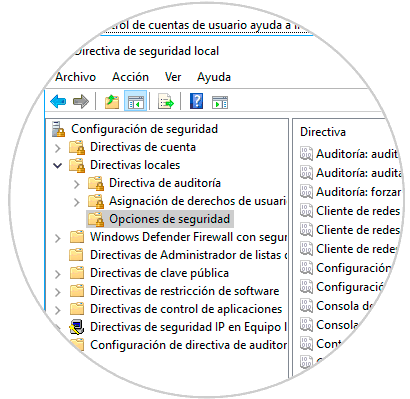

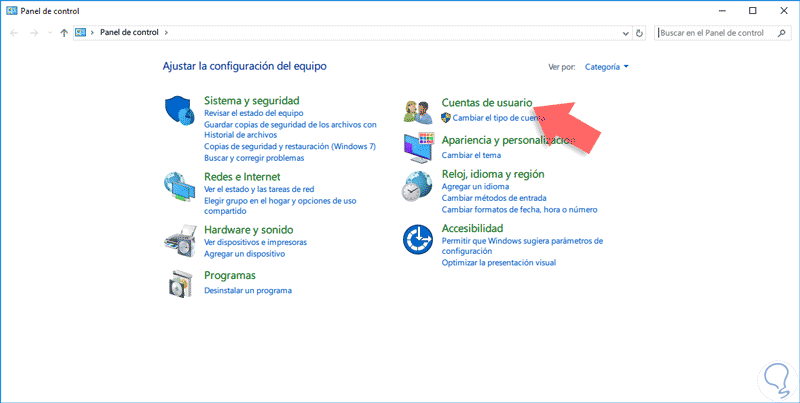

En Windows 10 podemos hacer uso de las directivas de seguridad para configurar el funcionamiento del Control de cuentas de usuario dentro de nuestra compañía.

Estas pueden configurarse localmente haciendo uso del complemento Directiva de seguridad local (secpol.msc) o configurado para el dominio, la Unidad Organizativa o grupos específicos mediante Directiva de grupo. Algunas de las políticas disponibles son:

- Habilitada: Al habilitarse esta política, la cuenta de administrador integrada hace uso del Modo de aprobación de administrador. De forma predeterminada, cualquier operación que requiera elevación de privilegios le pedirá al usuario que apruebe la operación.

- Deshabilitada: Es la opción por defecto y con ella la cuenta de administrador integrada ejecuta todas las aplicaciones con privilegios administrativos completos.

- Habilitada: Esta opción desactiva automáticamente el escritorio seguro para las indicaciones de elevación.

- Deshabilitada: El escritorio seguro sólo puede ser deshabilitado por el usuario del escritorio interactivo o desactivando la configuración de la directiva "Control de cuentas de usuario: Cambiar al escritorio seguro al solicitar la elevación".

- Elevar sin preguntar: Permite a las cuentas privilegiadas ejecutar una operación que requiere elevación sin necesidad de consentimiento o credenciales por parte del usuario.

- Solicitar credenciales en el escritorio seguro: Cuando una operación requiere elevación de privilegio, se le pide al usuario que ingrese un nombre de usuario y contraseña privilegiados en el escritorio seguro.

- Solicitud de consentimiento en el escritorio seguro: Cuando una operación requiere una elevación de privilegio, se solicita al usuario que seleccione en el escritorio seguro Permitir o Denegar la acción.

- Solicitar credenciales: Cuando una operación requiere elevación de privilegio, se le pide al usuario que introduzca un nombre de usuario administrativo y una contraseña.

- Solicitud de consentimiento: Cuando una operación requiere elevación de privilegio, se le pide al usuario que seleccione Permitir o Denegar.

- Solicitud de consentimiento para los binarios que no son de Windows (predeterminado): Cuando una operación para una aplicación que no es de Microsoft requiere elevación de privilegios, se solicita al usuario que seleccione en el escritorio seguro Permitir o Denegar.

- Solicitar credenciales (Predeterminado): Cuando una operación requiere elevación de privilegio, se le pide al usuario que introduzca un nombre de usuario administrativo y una contraseña.

- Denegar automáticamente solicitudes de elevación: Cuando una operación requiere elevación de privilegio, se muestra un mensaje de error de acceso de acceso configurable.

- Solicitar credenciales en el escritorio seguro: Cuando una operación requiere elevación de privilegio, se le pide al usuario que ingrese un nombre de usuario y una contraseña diferentes en el escritorio seguro.

Sus opciones son:

- Habilitada (predeterminado): Cuando se detecta un paquete de instalación de aplicación que requiere elevación de privilegios, se solicitara al usuario que introduzca un nombre de usuario administrativo y una contraseña.

- Deshabilitada: Los paquetes de instalación de aplicaciones desactivadas no se detectan y se solicitan elevaciones. Las empresas que ejecutan escritorios de usuario estándar y utilizan tecnologías de instalación delegadas, como Group Policy o System Center Configuration Manager, deben desactivar esta configuración de directiva.

Al usar esta directiva, se definen comprobaciones de firma de infraestructura de clave pública (PKI) para cualquier aplicación interactiva que solicite elevación de privilegio.

Los administradores de IT pueden controlar qué aplicaciones se pueden ejecutar agregando certificados al almacén de certificados de Trusted Publishers en equipos locales. Sus opciones son:

- Habilitado: Impulsa la validación de la ruta de certificación del certificado para un archivo ejecutable dado antes de que se permita ejecutarlo.

- Deshabilitado: No aplica la validación de la ruta de certificación del certificado antes de que se permita ejecutar un archivo ejecutable determinado.

\Program Files\, \Windows\system32\, \Program Files (x86)\.Sus opciones son:

- Habilitado: Si una aplicación reside en una ubicación segura en el sistema de archivos, se ejecuta sólo con integridad de UIAccess.

- Deshabilitado: Una aplicación se ejecuta con integridad UIAccess incluso si no se encuentra en una ubicación segura en el sistema de archivos.

- Habilitado: Permite que la cuenta de administrador integrada y todos los demás usuarios miembros del grupo Administradores se ejecuten en el Modo de aprobación de administrador.

- Deshabilitada: Si esta configuración de directiva está desactivada, Security Center le notificará que se ha reducido la seguridad general del sistema operativo.

- Habilitada: Todas las solicitudes de elevación van al escritorio seguro, independientemente de la configuración de la directiva de comportamiento de los avisos para los administradores y usuarios estándar.

- Deshabilitada: Todas las solicitudes de elevación van al escritorio del usuario interactivo. Se utilizan las configuraciones de políticas de comportamiento de los administradores y usuarios estándar.

- Todas estas opciones las encontramos usando la combinación de teclas + R y ejecutando el comando secpol.msc

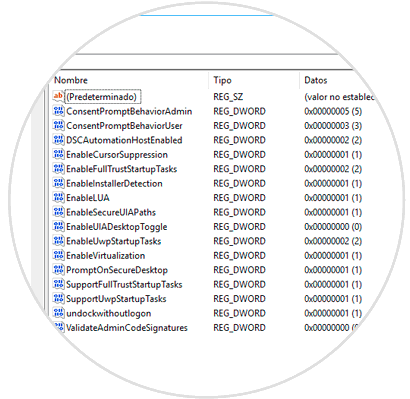

HKEY_LOCAL_MACHINE\SOFTWARE\Microsoft\Windows\CurrentVersion\Policies\SystemLos registros disponibles son:

0 (Default) = Deshabilitado 1 = Habilitado

0 (Default) = Deshabilitado 1 = Habilitado

0 = Elevar sin preguntar 1 = Solicitar credenciales en el escritorio seguro 2 = Solicitud de consentimiento en el escritorio seguro 3 = Pedir credenciales 4 = Solicitud de consentimiento 5 (Predeterminado) = Solicitar consentimiento para los binarios que no son de Windows

0 = Denegar automáticamente solicitudes de elevación 1 = Solicitar credenciales en el escritorio seguro 3 (Predeterminado) = Solicitar credenciales

1 = Habilitado (predeterminado para ediciones Home) 0 = Desactivado (predeterminado para ediciones Enterprise)

0 (Predeterminado) = Deshabilitado 1 = Habilitado

0 = Deshabilitado 1 (Predeterminado) = Habilitado

0 = Deshabilitado 1 (Predeterminado) = Habilitado

Como hemos comprendido, UAC ha sido desarrollado para ayudarnos a tener un mejor control sobre los procesos que son ejecutados en Windows 10 siempre pensando en la seguridad y privacidad de cada usuario.

0 Comentarios