Crear siempre claves seguras

Su contraseñas deben tener al menos 8 caracteres e incluir letras en mayúscula y en minúscula, nombres y algunos caracteres especiales como por ejemplo _@()+-<>/ y otros. Lo mejor es no perderte este tutorial.

Mantener actualizado el servidor. La primera que ingrese al SSH debería actualizar el sistema (yum update en CentOS y similares y apt-get upgrade en Debian). Esto incluso puede programarse con alguna un simple cron como por ejemplo desde la ternimal escribimos nano actualizar.sh

En el archivo escribimos el comando de actualizacion Debian o Ubuntu

apt-get update & ap-get -y upgradePara Fedora o Centos

yum -y updateLuego lo grabamos con CRTL+O y le damos permiso de ejecución:

chmod a+x actualizar.shLuego editamos el crontab desde la terminal con el comando crontab -e y escribimos el comandos

00 23 * * sun root actualizar.sh

Actualizar los domingos 23 horas o la hora que haya menos usuarios conectados

Desactivar servicios innecesarios para evitar ataques y optimizar recursos, desde la terminal tipeamos:

chkconfig –list//listar todos los servicio activos

Luego de ver el listado si querés desactivar alguno primero lo detenemos y luego lo desactivamos:

service cups stop chkconfig cups offLimitar el acceso a usuarios no deseados muchos ataques se realizan desde ip ya denunciadas, o desde ciertos países por lo tanto seria ideal bloquear esas ip. Esta práctica la debería hacer el administrador del servidor y exigir que los desarrolladores web también lo hagan en sus archivos .htaccess

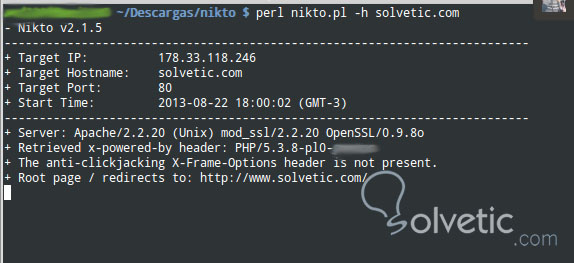

Utilizar también herramientas como Nikto es un escaneador de servidores web de código abierto pruebas y test para detectar vulnerabilidades y problemas conocidos, incluyendo más de 3200 archivos y códigos que potencialmente son dañinos, en más de 600 tipos de servidores, y problemas típicos de versiones en más de 230 servidores. Lo que se escanea así como sus plugins se actualizan muy frecuentemente y pueden descargarse gratuitamente si se desea.

Este software se puede conseguir desde www.cirt.net/nikto2. Nikto está disponible tanto para plataformas Windows, MAC OS y Linux. Vamos a ver la instalación y utilización de la versión linux, primero deberíamos instalar varias dependencias necesarias como perl, libwhisker activestate per openssl y nmap.

Descargamos el software y descomprimir,

tar -xvf nikto-2.1.5.tar.bz2Tan sólo debemos entrar en el directorio creado y ejecutar la aplicación nikto.pl mas los parámetros necesarios.

Escanear una web:

./nikto.pl -h [url="http://www.midominio.com/"]www.[/url][url="http://www.midominio.com/"]midominio[/url][url="http://www.midominio.com/"].com[/url]Escanear una IP:

./nikto.pl -h 190.26.100.122Para mantener actualizado el repositorio de Nikto debemos utilizar el siguiente comando:

./nikto.pl -updatePara testear un host y un puerto especifico utilizamos el siguiente comandos:

./nikto.pl -h host -p puertoEscaneo multiple para un servidor con varios dominios. Creamos un archivo host.txt en el mismo directorio del script de nikto y en cada linea escribimos el host a testear:

www.midominio.com www.midominio.es:443 www.dominio.com.esLuego en el mismo directorio del script ejecuto nikto invocando al archivo con los parametros y host a testear:

./nikto.pl -h hosts.txtTodas estas medidas son importantes para asaegurar, controlar y auditar la seguridad de los servidores.