Nmap es una herramienta de código abierto y gratuita para analizar, explorar puertos. Es muy utilizada por hackers y administradores de redes Exploración y hacking.

Zenmap es una herramienta visual para testear puertos de con Nmap. Esta aplicación es multiplataforma puede utilizarse en diversos sistemas operativos como Linux, Windows y Mac Os, la aplicación proporciona características avanzadas para los usuarios de Nmap.

En otros tutoriales se menciono el uso de Nmap, Cómo utilizar Nmap para escanear puertos abiertos en su VPS y Metasploit framework para testear seguridad de servidores.

Zenmap permite que los análisis o exploraciones mas frecuentemente utilizadas las podamos guardar como perfiles para que luego las podamos ejecutar repetidamente. Los resultados del análisis se pueden guardar, para luego revisarlos y compararlos para ver en qué se diferencian y si podemos tomar alguna medida de seguridad.

Podemos descargar gratis Zenmap o bien si utilizamos Linux instalarlo desde el repositorio, mediante la ventana de terminal con los siguientes comandos:

Instalamos Nmap desde el repositorio y luego instalamos Zenmap

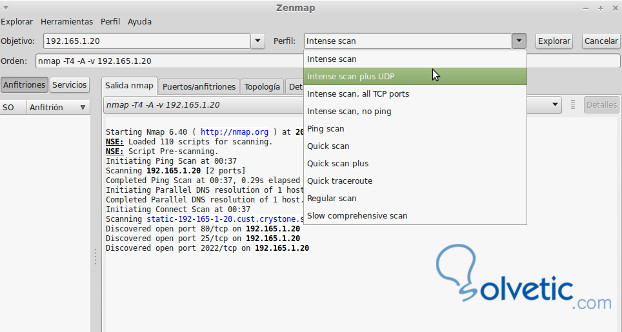

Para realizar análisis y exploración con Zenmap lo que debemos conocer es la ip objetivo. Si deseamos auditar una red que está en la dirección IP 192.165.1.20, si deseamos escanear toda la red con todos los hosts o equipos que tenga conectados, entonces deberemos escribir 192.165.1. 0/24, asi escaneara los 256 host posibles de la red.

El siguiente paso es seleccionar un perfil. El perfil es el tipo de exploración o análisis a realizar, Zenmap brinda varios tipos de análisis preconfigurados que van desde exploraciones de ping a exploraciones intensas y por tipo de protocolo TPC o UDP.

Es importante que los administradores de red conozcan que las exploraciones demandan consumo de recursos de red, por lo que el tráfico de datos puede ponerse lento.

A continuación luego de seleccionar el perfil que desea, tenemos una caja de texto para ingresar comandos Nmap, aparte de los preconfigurados, también podemos crear nuestros propios perfiles.

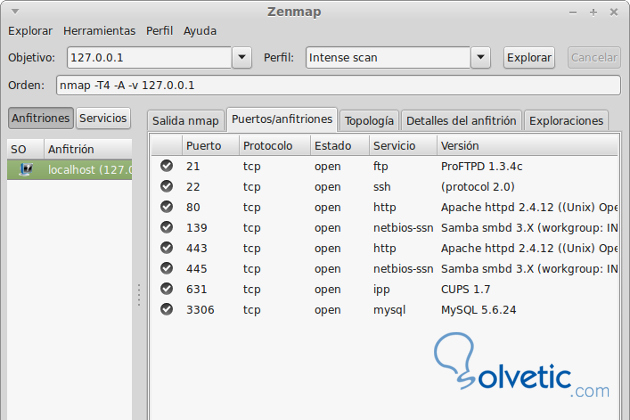

Después de seleccionar el perfil de análisis, hacemos clic en el botón Explorar y la exploración comenzará. A continuación iniciaremos una exploración con Zenmap, vamos a comenzar un análisis sencillo de nuestro ordenador con la ip 127.0.0.1

Para este test he iniciado un servidor local Apache, más precisamente Xampp para que simule los puertos de un servidor.

Podemos observar los puertos abiertos de email, smtp y pop3, el 21 de ftp, el puerto 22 de ssh, el puerto 80 de http o web, el puerto 139 de Samba para compartir archivos y el de mysql. El 631 es un servidor de impresión.

Los que más suelen ser atacados son el puerto 22 y el puerto 139, si no necesitamos compartir archivos el puerto 139 es mejor cerrarlo.

En Linux desde la ventana de terminal con iptables podemos cerrarpuertos mediante los siguientes comandos

Para desde la terminal abrimos el archivo con un editor como nano o vi:

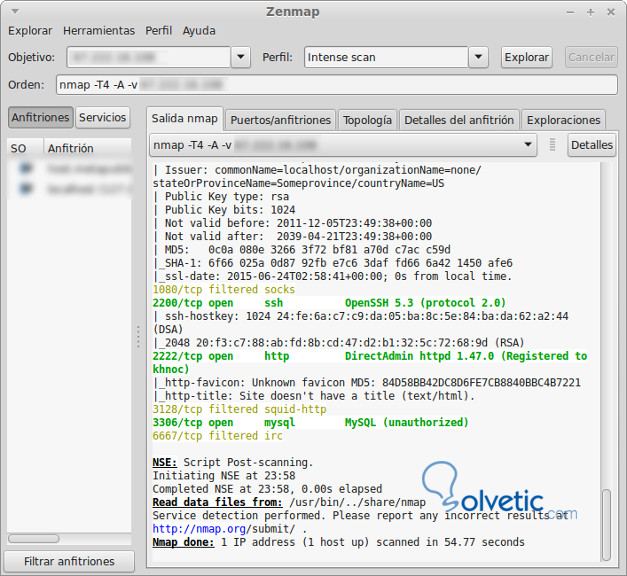

Podemos observar en el resultado de la exploración que han cambiado el puerto ssh de 22 a 2200 para proteger posibles ataques pero con Zenmap podemos verlo al igual que podemos ver que utilizan el panel de control DirectAdmin para gestionar el hosting.

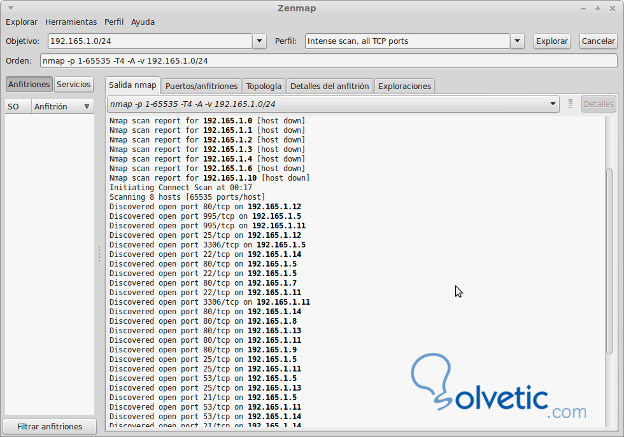

Otro ejemplo que veremos es como escanear todos los host o equipos de una red, para ello deberemos ingresar un ip objetivo y añadir el número de host, por ejemplo 192.165.1.0/24, en este caso buscaremos puertos TPC abiertos en todos los equipos y host de la red.

Podemos observar el resultado del análisis y puertos abiertos en diversos equipos de la red. También podemos realizar un análisis completo de una red utilizando la ip de la siguiente manera 192.165.116.*, asi podremos ver la red y su topologia.

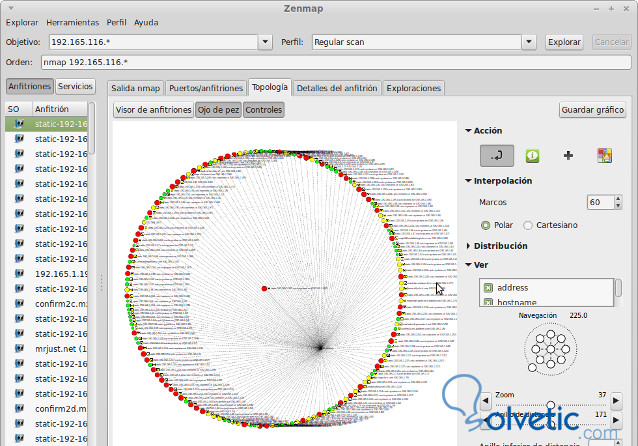

La pestaña Topología es una de las herramientas más importantes en la auditoría de seguridad que nos brinda Zenmap. Dependiendo del tamaño de la red, aquí podremos ver un círculos por cada host y las direcciones IP. Los círculos en color rojo indican que el host tiene más de seis puertos abiertos. Un círculo amarillo indica que ese host tiene puertos cerrados, bloqueados o filtrados en forma defensiva.

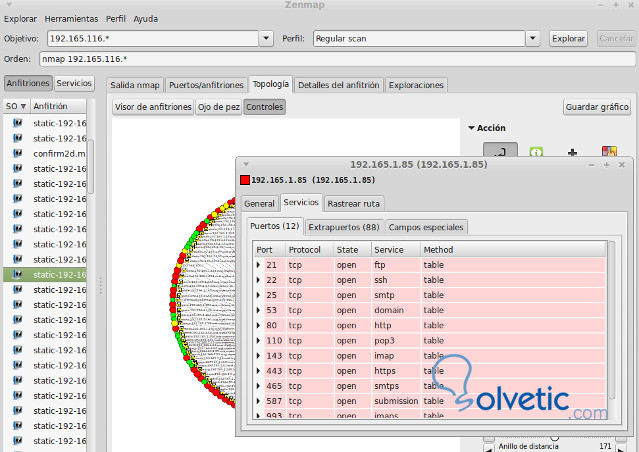

Aquellos círculos en verde son los puertos de destino tanto tcp como udp, si hacemos clic en cada circulo podremos ver en detalle los puertos de ese host y en qué estado están y que servicio brindan o soportan.

El gráfico que muestra Zenmap en la sección Topologías es dinámico e interactivo, desde el panel de control ubicado a la derecha del gráfico tenemos una serie de herramientas que permiten manipular, añadir o quitar detalles, acercar y alejar el gráfico cuando seleccionamos un host en particular, este se ubica en el centro del gráfico.

Esto es muy útil cuando necesitamos analizar una red muy grande y debemos analizar o testear solo una parte de la red. Además Zenmap nos permite obtener ciertos detalles de un host en particular que estemos analizando, desde el gráfico de topología, hacemos clic derecho en el host que nos interesa ver en detalle y aparecerá una nueva ventana con información según el perfil de escaneo que hayamos utilizado.

Crear nuestros propios perfiles de análisis en Zenmap

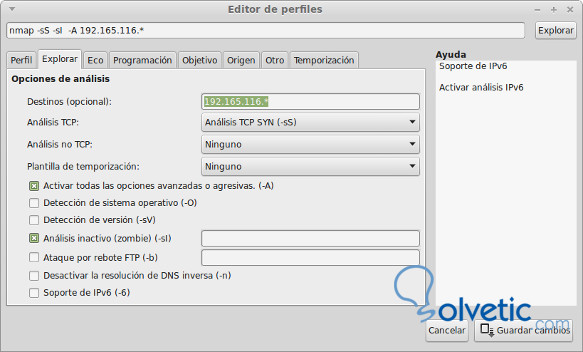

Zenmap nos permite crear perfiles personalizados además de utilizar los perfiles de análisis por defecto, veremos a continuación como añadir perfiles. Para ello hacemos clic en el menú Perfil y luego seleccionamos la opción Nuevo perfil u orden.

En la pestaña Perfil le asignamos un nombre al nuevo perfil y luego en la pestaña Exploración, configuramos las opciones que queremos que ejecute Nmap. El comando se irá generando automáticamente a medida que vamos configurando las acciones a realizar. Si queremos editar el perfil ya guardado, sólo debemos seleccionar un perfil específico y luego editar ese perfil.

Un puerto muy buscado es el puerto 23 de Telnet. El protocolo Telnet es un protocolo de Internet que permite conectar ordenadores, servidores y aplicaciones en Internet, su versión mas moderna actualmente seria SSH, podemos crear un perfil seleccionando la opción Exploración intensa si no está ya seleccionada. Luego cuando exploramos los puertos de una ip en exploración debemos ver si el puerto 23 esta abierto. Este puerto abierto en el servidor o en cualquier dispositivo de la red, brinda una gran posibilidad de que el servidor sea hackeable.

Zenmap es una herramienta visual para testear puertos de con Nmap. Esta aplicación es multiplataforma puede utilizarse en diversos sistemas operativos como Linux, Windows y Mac Os, la aplicación proporciona características avanzadas para los usuarios de Nmap.

En otros tutoriales se menciono el uso de Nmap, Cómo utilizar Nmap para escanear puertos abiertos en su VPS y Metasploit framework para testear seguridad de servidores.

Zenmap permite que los análisis o exploraciones mas frecuentemente utilizadas las podamos guardar como perfiles para que luego las podamos ejecutar repetidamente. Los resultados del análisis se pueden guardar, para luego revisarlos y compararlos para ver en qué se diferencian y si podemos tomar alguna medida de seguridad.

Podemos descargar gratis Zenmap o bien si utilizamos Linux instalarlo desde el repositorio, mediante la ventana de terminal con los siguientes comandos:

Instalamos Nmap desde el repositorio y luego instalamos Zenmap

sudo apt-get install nmap

sudo apt-get install zenmapA continuación ejecutamos la aplicación con el siguiente comandos

sudo zenmapTambién podemos encontrar la aplicación en el menú Internet, según el escritorio que tengamos instalado.

Para realizar análisis y exploración con Zenmap lo que debemos conocer es la ip objetivo. Si deseamos auditar una red que está en la dirección IP 192.165.1.20, si deseamos escanear toda la red con todos los hosts o equipos que tenga conectados, entonces deberemos escribir 192.165.1. 0/24, asi escaneara los 256 host posibles de la red.

El siguiente paso es seleccionar un perfil. El perfil es el tipo de exploración o análisis a realizar, Zenmap brinda varios tipos de análisis preconfigurados que van desde exploraciones de ping a exploraciones intensas y por tipo de protocolo TPC o UDP.

Es importante que los administradores de red conozcan que las exploraciones demandan consumo de recursos de red, por lo que el tráfico de datos puede ponerse lento.

A continuación luego de seleccionar el perfil que desea, tenemos una caja de texto para ingresar comandos Nmap, aparte de los preconfigurados, también podemos crear nuestros propios perfiles.

Después de seleccionar el perfil de análisis, hacemos clic en el botón Explorar y la exploración comenzará. A continuación iniciaremos una exploración con Zenmap, vamos a comenzar un análisis sencillo de nuestro ordenador con la ip 127.0.0.1

Para este test he iniciado un servidor local Apache, más precisamente Xampp para que simule los puertos de un servidor.

Podemos observar los puertos abiertos de email, smtp y pop3, el 21 de ftp, el puerto 22 de ssh, el puerto 80 de http o web, el puerto 139 de Samba para compartir archivos y el de mysql. El 631 es un servidor de impresión.

Los que más suelen ser atacados son el puerto 22 y el puerto 139, si no necesitamos compartir archivos el puerto 139 es mejor cerrarlo.

En Linux desde la ventana de terminal con iptables podemos cerrarpuertos mediante los siguientes comandos

sudo su iptables −A INPUT −p tcp −−dport 139 −j DROPPara cambiar el puerto 22 por otro y asi despistar a los posibles atacantes debemos editar el archivo /etc/ssh/sshd_config

Para desde la terminal abrimos el archivo con un editor como nano o vi:

sudo nano /etc/ssh/sshd_configA continuacion buscamos la línea de codigo:

Port 22Cambiamos el puerto 22 por otro, por ejemplo

Port 8200Guardamos el archivo y reiniciamos el servicio ssh

sudo /etc/init.d/ssh restartAhora cuando queramos acceder al puerto ssh deberemos hacerlo con los siguientes comandos

sudo ssh usuario@servidor -p 8200A continuación analizaremos un servidor de hosting, por razones de seguridad, ocultamos las ip utilizadas:

Podemos observar en el resultado de la exploración que han cambiado el puerto ssh de 22 a 2200 para proteger posibles ataques pero con Zenmap podemos verlo al igual que podemos ver que utilizan el panel de control DirectAdmin para gestionar el hosting.

Otro ejemplo que veremos es como escanear todos los host o equipos de una red, para ello deberemos ingresar un ip objetivo y añadir el número de host, por ejemplo 192.165.1.0/24, en este caso buscaremos puertos TPC abiertos en todos los equipos y host de la red.

Podemos observar el resultado del análisis y puertos abiertos en diversos equipos de la red. También podemos realizar un análisis completo de una red utilizando la ip de la siguiente manera 192.165.116.*, asi podremos ver la red y su topologia.

La pestaña Topología es una de las herramientas más importantes en la auditoría de seguridad que nos brinda Zenmap. Dependiendo del tamaño de la red, aquí podremos ver un círculos por cada host y las direcciones IP. Los círculos en color rojo indican que el host tiene más de seis puertos abiertos. Un círculo amarillo indica que ese host tiene puertos cerrados, bloqueados o filtrados en forma defensiva.

Aquellos círculos en verde son los puertos de destino tanto tcp como udp, si hacemos clic en cada circulo podremos ver en detalle los puertos de ese host y en qué estado están y que servicio brindan o soportan.

El gráfico que muestra Zenmap en la sección Topologías es dinámico e interactivo, desde el panel de control ubicado a la derecha del gráfico tenemos una serie de herramientas que permiten manipular, añadir o quitar detalles, acercar y alejar el gráfico cuando seleccionamos un host en particular, este se ubica en el centro del gráfico.

Esto es muy útil cuando necesitamos analizar una red muy grande y debemos analizar o testear solo una parte de la red. Además Zenmap nos permite obtener ciertos detalles de un host en particular que estemos analizando, desde el gráfico de topología, hacemos clic derecho en el host que nos interesa ver en detalle y aparecerá una nueva ventana con información según el perfil de escaneo que hayamos utilizado.

Crear nuestros propios perfiles de análisis en Zenmap

Zenmap nos permite crear perfiles personalizados además de utilizar los perfiles de análisis por defecto, veremos a continuación como añadir perfiles. Para ello hacemos clic en el menú Perfil y luego seleccionamos la opción Nuevo perfil u orden.

En la pestaña Perfil le asignamos un nombre al nuevo perfil y luego en la pestaña Exploración, configuramos las opciones que queremos que ejecute Nmap. El comando se irá generando automáticamente a medida que vamos configurando las acciones a realizar. Si queremos editar el perfil ya guardado, sólo debemos seleccionar un perfil específico y luego editar ese perfil.

Un puerto muy buscado es el puerto 23 de Telnet. El protocolo Telnet es un protocolo de Internet que permite conectar ordenadores, servidores y aplicaciones en Internet, su versión mas moderna actualmente seria SSH, podemos crear un perfil seleccionando la opción Exploración intensa si no está ya seleccionada. Luego cuando exploramos los puertos de una ip en exploración debemos ver si el puerto 23 esta abierto. Este puerto abierto en el servidor o en cualquier dispositivo de la red, brinda una gran posibilidad de que el servidor sea hackeable.

¿Qué es Zenmap?

Zenmap es una herramienta muy poderosa que permite a cualquier administrador de red, analizar y auditar redes de cualquier tamaño. Es importante conocer los comandos y opciones de Nmap para poder configurar perfiles que sean útiles para auditar la seguridad de una red.