La Ciberseguridad es un aspecto fundamental en el entorno empresarial actual, donde las organizaciones de todos los tamaños y sectores están expuestas a una amplia variedad de ciberataques. Estos ataques pueden tener un impacto significativo en la continuidad del negocio, la reputación, la confidencialidad de la información y las finanzas de una empresa. Por lo tanto, es esencial para las empresas protegerse adecuadamente y comprender los riesgos asociados con estos ataques.

La facilidad con la que una empresa puede ser víctima de un ciberataque depende de varios factores, como su nivel de concienciación en seguridad, la madurez de sus controles de seguridad y la sofisticación de los atacantes. Algunos ataques, como el phishing, son relativamente fáciles de ejecutar y pueden tener éxito si los empleados no están bien capacitados para reconocer y reportar correos electrónicos sospechosos. Otros ataques, como los de fuerza bruta o inyección de código, pueden requerir un mayor nivel de habilidad por parte de los atacantes, pero aún pueden ser efectivos si la empresa no ha implementado medidas de seguridad adecuadas.

A lo largo de los años, se ha observado un aumento constante en la cantidad y la sofisticación de los ciberataques. Según estudios recientes, la mayoría de las empresas han experimentado algún tipo de incidente de seguridad en el pasado, y muchas han sufrido violaciones de datos o interrupciones en sus operaciones. Los costos asociados con estos ataques pueden ser significativos, incluyendo pérdidas financieras directas, costos de recuperación, multas regulatorias, daños a la reputación y pérdida de clientes.

Dado el impacto y potencial de estos ataques, es fundamental que las empresas inviertan en medidas de protección y prevención. Estas medidas incluyen la implementación de políticas y procedimientos de seguridad, la capacitación y concienciación de los empleados, la gestión de parches y actualizaciones, el control de acceso y autenticación, la protección de la red y las aplicaciones, y la preparación para la respuesta a incidentes. Al abordar estos aspectos de la ciberseguridad de manera proactiva, las empresas pueden reducir significativamente su exposición a riesgos y minimizar las posibles pérdidas en caso de un ataque. Son un punto y pilar básico a abordar hoy en día en cualquier empresa sea del tamaño que sea.

Un Curso de seguridad empresarial ante ataques cibernéticos como este y conocimiento de como evitarlos (completamente gratuito), es una herramienta valiosa para educar a los empleados y responsables sobre los riesgos y mejores prácticas en ciberseguridad que deben ser aplicadas para evitar problemas.

Al proporcionar información sobre los tipos de ataques comunes, como Phishing, Ransomware, ataques DDoS, fuerza bruta, inyección de código, ingeniería social etc. puede ayudar a las organizaciones y profesionales a identificar y abordar las áreas vulnerables de su infraestructura de seguridad, dando igual si eres freelance o Pyme o empresa de mayor tamaño, siendo vital para su buen funcionamiento que este tipo de curso sea realizado por el personal de la empresa encargado de gestionar este tema.

Además, al enseñar a los empleados cómo reconocer y responder a estos ataques, aumentará su concienciación y capacidad para proteger la información de los sistemas de la empresa.

En resumen, es esencial que las empresas de todos los tamaños y sectores sean conscientes de los riesgos asociados con los ciberataques y tomen medidas para protegerse contra ellos a todos los niveles de las jerarquías.

Es importante tener en cuenta que la cantidad de empresas afectadas en cada ataque puede variar según las fuentes y no es posible proporcionar números exactos en todos los casos. Aquí hay una lista de algunos de los ataques cibernéticos más grandes:

- WannaCry Ransomware (2017): Afectó aproximadamente a 200,000 computadoras en 150 países.

- NotPetya Ransomware (2017): Afectó a miles de empresas en todo el mundo, incluidas Maersk y Merck.

- Equifax Data Breach (2017): Afectó a aproximadamente 147 millones de consumidores.

- Yahoo Data Breach (2013-2014): Afectó a aproximadamente 3 mil millones de cuentas de usuarios.

- Target Data Breach (2013): Afectó a aproximadamente 110 millones de clientes.

- LinkedIn Data Breach (2012): Afectó a aproximadamente 165 millones de cuentas de usuarios.

- Marriott Data Breach (2018): Afectó a aproximadamente 383 millones de registros de huéspedes.

- JP Morgan Chase Data Breach (2014): Afectó a aproximadamente 76 millones de hogares y 7 millones de pequeñas empresas.

- Sony Pictures Hack (2014): Afectó a la empresa y a miles de empleados y socios comerciales.

- Home Depot Data Breach (2014): Afectó a aproximadamente 56 millones de tarjetas de crédito y débito de clientes.

Es importante comentar que estos números son aproximados y varían según las fuentes. Esta lista proporciona una visión general de algunos de los mayores ataques cibernéticos que han afectado a empresas y consumidores en los últimos años a tener muy en cuenta. La seguridad de los sistemas e información digital de las empresas son uno de los temas más importantes a tener muy en cuenta dentro de las mismas si no quieren malas sorpresas que puedan afectar su presente y su futuro.

1 Tipos de Ciberataques a empresas

Se explican a continuación los tipos de Ciberataques que pueden sufrir diariamente las empresas.

Comenzaremos explicando el ciberataque Phishing, para entender bien este tipo de ataque, examinaremos ejemplos reales y analizaremos cómo los hackers logran engañar a las personas. También veremos las medidas de protección que se pueden tomar para evitar caer en una trampa de Phishing y protegerse contra futuros ataques de este tipo.

El ciberataque más sencillo de realizar y que suele tener éxito incluso en empresas con buenos sistemas de seguridad es el Phishing. El Phishing se basa en la ingeniería social y explota el eslabón más débil de cualquier sistema de seguridad: el factor humano.

En un ataque de Phishing, el atacante envía correos electrónicos o mensajes fraudulentos que parecen provenir de una fuente legítima, como un banco, una red social o un proveedor de servicios. Estos mensajes suelen contener enlaces a sitios web falsificados que imitan a los legítimos, y engañan a la víctima para que ingrese sus credenciales de inicio de sesión, información financiera u otros datos sensibles.

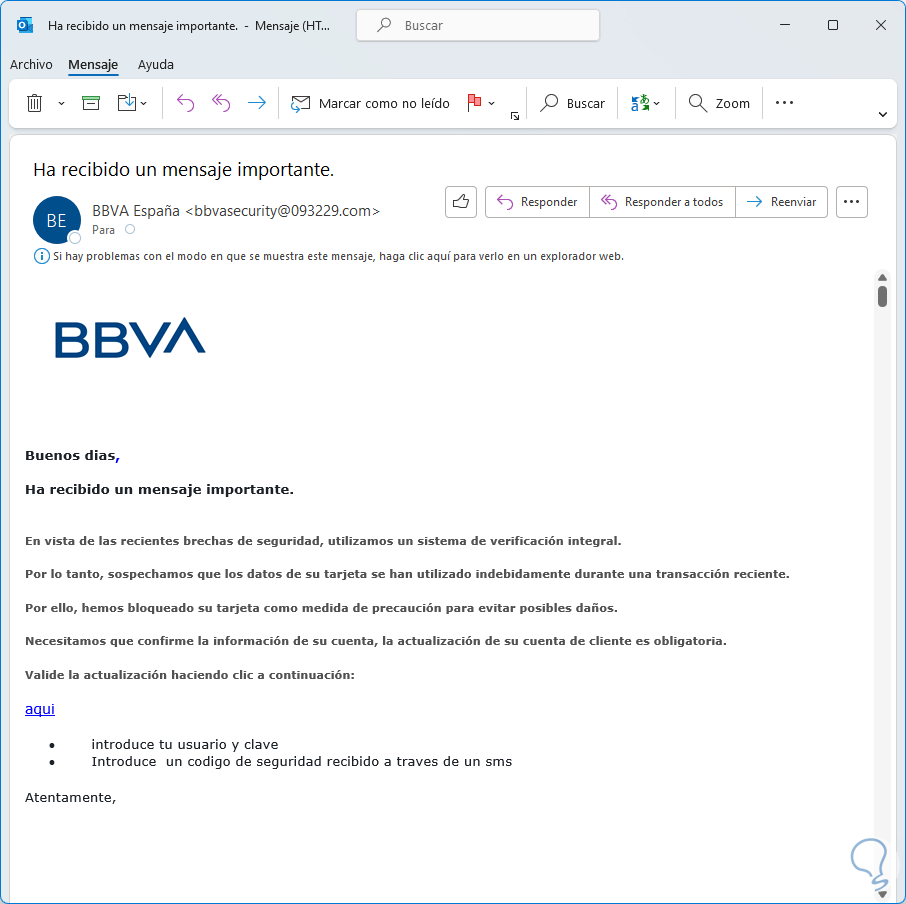

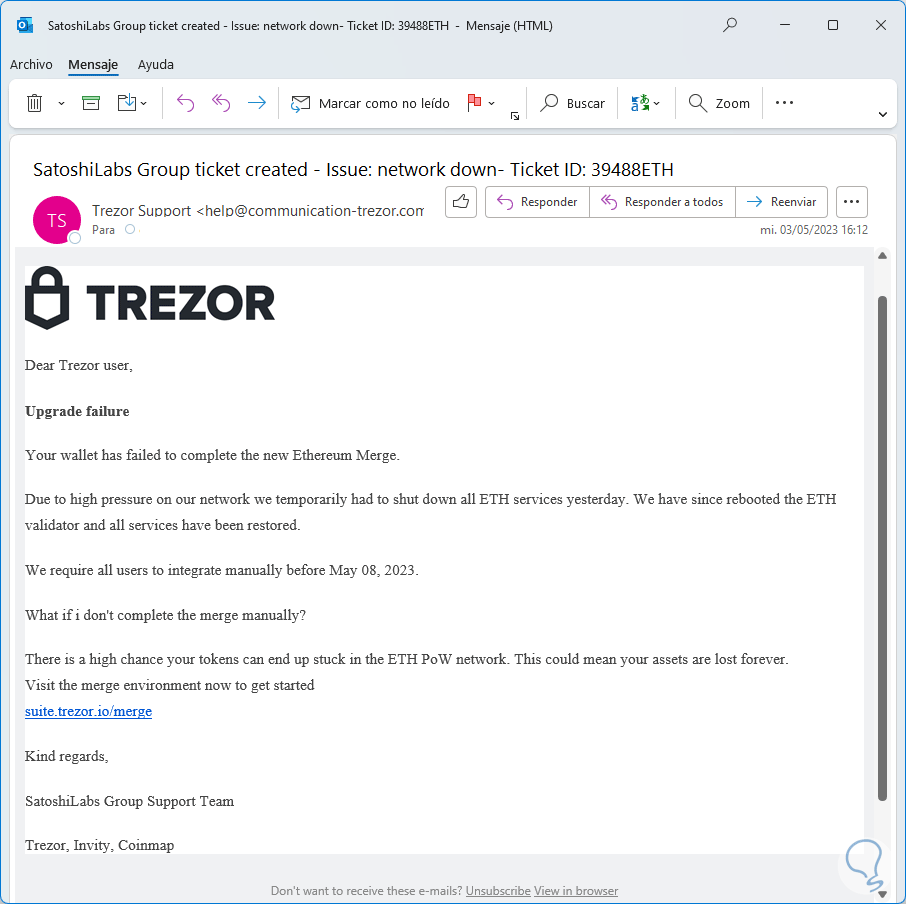

Uno de los ejemplos más comunes de ataques de Phishing es el correo electrónico de suplantación de identidad (Spoofing) de una entidad o empresa conocida, como un banco, una red social o un proveedor de servicios en línea. En este ejemplo, el atacante crea un correo electrónico que parece legítimo y que imita el diseño y el estilo de la entidad suplantada.

Asunto: "Acción requerida: Verifique su cuenta bancaria" Cuerpo del correo electrónico: "Estimado cliente, hemos detectado actividad sospechosa en su cuenta bancaria BBVA. Por motivos de seguridad, necesitamos que verifique su identidad para proteger su cuenta de posibles amenazas. Haga clic en el siguiente enlace para verificar su cuenta: [Enlace malicioso que parece legítimo, como "www.ejemplo-banco.com/verificar-cuenta"] Si no completa este proceso, podríamos vernos obligados a suspender temporalmente su cuenta. Gracias por su cooperación. Atentamente, El equipo de seguridad de BBVA"En este ejemplo, el correo electrónico intenta pescar al destinatario haciéndose pasar por un banco, su objetivo es que la víctima haga clic en el enlace malicioso, que lo lleva a una página web falsa que imita la del banco real. Una vez allí, se le solicita al usuario que proporcione sus credenciales de inicio de sesión, como nombre de usuario y contraseña, y posiblemente otros datos personales y financieros.

Cuando el usuario proporciona esta información, el atacante la captura y la utiliza para acceder a la cuenta bancaria real del usuario, lo que permite el robo de identidad, el acceso no autorizado a fondos y otras actividades delictivas. Este tipo de ataque es común debido a su efectividad y facilidad de implementación, ya que engaña a las víctimas para que proporcionen voluntariamente sus datos confidenciales.

Se dejan imagenes de otros ejemplos reales de ataques Phising actuales que intentan suplantar identidades:

Para protegerse contra ataques de Phishing y otros tipos de Ingeniería social, las empresas deben enfocarse en capacitar a sus empleados en materia de seguridad y concienciación. Esto incluye enseñarles a reconocer y reportar correos electrónicos sospechosos, evitar hacer clic en enlaces desconocidos o descargar archivos adjuntos de fuentes no verificadas, y verificar la autenticidad de los mensajes antes de proporcionar información confidencial.

Además, las empresas pueden implementar medidas técnicas para reducir la probabilidad de éxito de los ataques de phishing, como el uso de filtros de correo electrónico para bloquear mensajes sospechosos, la autenticación de dos factores para proteger las cuentas de usuario y la aplicación de parches y actualizaciones de seguridad para mantener los sistemas y aplicaciones actualizados.

Ahora entramos a explicar el ciberataque Ransomware, consiste en cifrar los archivos de una empresa y exigir un rescate para su liberación. Para entender mejor este tipo de ataque, analizaremos ejemplos reales y estudiaremos cómo se propagan. También examinaremos las medidas preventivas y de protección que se pueden tomar para minimizar el riesgo de daños y evitar la pérdida de datos y la interrupción del negocio.

Como se ha dicho inicialmente, es una forma de ciberataque en la que los hackers cifran los archivos de una empresa y exigen un rescate para su recuperación. Este tipo de ataques puede causar graves daños a las empresas, como la pérdida de datos y la interrupción del negocio. Es importante que las empresas tomen medidas preventivas, como realizar copias de seguridad y actualizar regularmente el software de seguridad, para protegerse contra los ataques de ransomware y minimizar el riesgo de daños financieros y de reputación. Es cierto que pueden también entrar este tipo de Ransomeware junto a Phising, a través de ejecutar archivos adjuntos de correos fraudulentos con el riesgo que tiene este punto dentro de los empleados de organizaciones que acceden a unidades de red en función de su nivel.

La forma de pedir rescate a los datos suele ser con criptodivisas estilo Bitcoin. En un porcentaje elevado, puede ser que se te cifren las cosas y encima hayas pagado para nada, porque no te suelen dar la contraseña de descifrado. En estos casos los puntos clave son detectarlo y pararlo rápido, eliminar virus y ataque incrustado en equipo desde donde cifra tanto su equipo como unidades de red conectadas, recuperar datos con backup reciente de los archivos afectados. De ahí la importancia de la copia de seguridad bien realizada.

1. Infección

El ransomware CryptoLocker se distribuía principalmente a través de correos electrónicos de phishing, que contenían archivos adjuntos maliciosos o enlaces a sitios web que descargaban el malware. Una vez que el usuario abría el archivo adjunto o hacía clic en el enlace, el malware se instalaba en el sistema de la víctima.

2. Cifrado

Después de la instalación del archivo adjunto en correo o desde enlace descargado, CryptoLocker se comunicaba con un servidor de comando y control (C2) para generar un par de claves de cifrado asimétricas (una clave pública y una clave privada). La clave pública se usaba para cifrar los archivos de la víctima, mientras que la clave privada, que era necesaria para descifrar los archivos, se almacenaba en el servidor C2 y se mantenía en secreto.

3. Notificación de rescate

Una vez que se cifraban los archivos, CryptoLocker mostraba un mensaje en la pantalla de la víctima informándole que sus archivos habían sido cifrados y que debían pagar un rescate en un plazo determinado (por ejemplo, 72 horas) para recibir la clave de descifrado. El rescate se exigía generalmente en criptomonedas como Bitcoin, lo que dificultaba rastrear a los atacantes.

4. Pago y descifrado (opcional)

Si la víctima pagaba el rescate en el plazo establecido, los atacantes podrían proporcionar la clave privada y una herramienta de descifrado para que la víctima pudiera recuperar sus archivos. Sin embargo, no siempre se garantizaba la recuperación de los archivos, incluso después de pagar el rescate, en la gran mayoría de casos incluso no se les suministró la clave privada para su descifrado.

Es importante añadir que el procedimiento incluia el cifrado y posterior eliminación del contenido sin cifrar, por lo que en muchos casos era posible la recuperación de datos simplemente recuperando borrado de datos del disco, porque se debe saber que aunque incluso un archivo se ha eliminado de la papelera de reciclaje de WIndows se marca como espacio de sectores que pueden usarse para poner otros archivos encima, pero no tiene por qué haberse usado y en muchos casos se pudo recuperar la información cifrada (En caso de no tener copia de seguridad, que es grave el tema, pero real en muchos casos).

Este ejemplo de ataque de Ransomware nos muestra cómo los atacantes pueden bloquear y retener los datos de una víctima como rehenes, causando interrupciones y pérdidas financieras significativas en caso de no tener protocolos activos, copias de seguridad etc. Para protegerse contra el Ransomware, es esencial mantener sistemas actualizados, realizar copias de seguridad de datos regularmente y educar a los usuarios sobre los riesgos de los correos electrónicos de Phishing y las descargas no seguras.

- Concienciación y capacitación del personal

Formar y capacitar a sus empleados sobre cómo reconocer y evitar amenazas de Ransomware, explicar los correos de Phishing y enlaces o archivos adjuntos maliciosos. Como simplemente poniendo ratón (sin pulsar) encima de links de un correo, se puede ver la URL de destino que se demuestra no es original. Recomendar siempre que los usuarios, al margen que reciban correos originales de alguna plataforma suya, no deben entrar nunca a través de enlaces, mejor yendo directamente al navegador y entrando por su cuenta en la web de turno original, no a través de enlaces del correo electrónico. No abrir adjuntos rápido sin pensar de correos. Si hay duda en algún adjunto enviar a los de área IT.

- Implementación de soluciones de seguridad

Instalar y mantener actualizadas soluciones de seguridad en los equipos cliente de los usuarios y en los servidores de la empresa como antivirus, firewalls y sistemas de detección y prevención de intrusiones (IDPS).

- Copias de seguridad de datos

Es básico pero muy necesario, es de los puntos más importantes sean bien realizados, las Copias de seguridad (Backups) periódicas de datos importantes de la empresa y deben ser almacenados en ubicaciones seguras, tanto en local, en la nube ptivada segura y dispositivos de almacenamiento externos. Es importante que las copias de seguridad estén protegidas contra el acceso no autorizado y el cifrado por Ransomware y cualquier tipo de ataque cibernético.

- Actualizaciones y parches de seguridad

Mantener todos los sistemas operativos, software y aplicaciones actualizados con las últimas actualizaciones de seguridad y parches.

- Restringir privilegios de acceso

Implementar el principio de mínimo privilegio es necesario en todas las empresas. ¿Por qué? porque en caso de ataque también tendremos limitada la zona, no a toda la empresa. Es importante restringir los permisos de los usuarios para que solo tengan acceso a los recursos (carpetas y unidades de red) necesarios para realizar sus funciones laborales sin dar acceso de forma innecesaria a otras zonas y recursos digitales de la empresa.

- Filtrado de correos electrónicos y navegación web

Tener un buen filtro de correo electrónico para bloquear mensajes de SPAM y potenciales virus y ataques cibernéticos es muy importante. Es una tarea del grupo responsable IT de la empresa. Herramientas de seguridad web para limitar el acceso a sitios web maliciosos o comprometidos también es otro punto a implementar y tener muy en cuenta, porque puede salvar a un departamento entero de su parálisis diaria como ya ha pasado en compañías grandes.

- Segmentación de la red

Dividir la red empresarial en segmentos separados para limitar la propagación de Ransomware y otros tipos de malware en caso de una infección es una de las tareas básicas necesarias de implementar aunque seas pequeña empresa (PYME) o micro-empresa. Divide y vencerás, además de securizar mejor la filtración de información vital de tu empresa, delimitas cada persona, o equipo a lo que tiene y debe tener acceso para la operatividad diaria, nada más.

Como ejemplo, incluso en casos de Pyme hay casos que utilizan dos zonas de acceso WiFi diferentes (al margen que usan el mismo router) eso se puede realizar con un punto de acceso extra por ejemplo, separando algunos equipos de trabajadores de esta forma es interesante medida de seguridad ya que en caso de alguna de las personas ser atacada a nivel de su equipo, las direcciones IP locales son diferentes de los dos grupos y no están dentro del mismo alcance todos. Por lo que como mucho el ataque sería dentro del alcance de equipos de red del que fue atacado y habrá media empresa que no le afecte replicación cercana. Segmentación en permisos es importante, pero como se ha detallado, no debemos olvidar la segmentación de la red.

- Monitoreo y respuesta a incidentes

Establecer plan de respuesta a incidentes de Ciberseguridad y monitorear constantemente la red y los sistemas en busca de actividades sospechosas o anómalas. Tareas importantes de los responsables IT de las empresas que deben tener realizado para poder evitar incidentes a veces, no solo es cuando ocurran, sino revisión de monitoreo es necesario para su detección rápida de vulnerabilidades posibles y poder solucionarlas con tiempo.

Tener plan de respuesta a incidentes también es muy importante porque nos librará de no tener planificado como actuar y es un punto a realizar y consensuar con Dirección una vez realizado, para ser conscientes todos los pasos de actuación en caso de sufrirlo.

- Política de contraseñas seguras

Implementar Políticas de Contraseñas seguras a nivel de usuarios y utilizar autenticación de dos factores (2FA) siempre que sea posible también es un punto a tener en cuenta, ya que incluso aunque algún usuario sea hackeado no tendrán acceso al sistema. Últimamente a nivel empresarial está siendo otro de los añadidos más utilizados por dar un punto más estable de seguridad empresarial.

Las contraseñas seguras es importante recordar que no lo van a ser porque se realicen cambios asiduos de las mismas (porque pueden acabar escritas en post-it a la entrada de la oficina de la empresa). Ni tampoco la contraseña que nunca se cambia, porque en caso de hack, se tendrá acceso sin corte alguno. Se tiene que tener un equilibrio en estas Políticas, además de la formación a los empleados de cosas que hacer y no hacer con las contraseñas. Además de ponerle una longitud mínima, caracteres aplicados y necesarios etc.

- Auditorías y evaluaciones de seguridad

Realizar evaluaciones periódicas de seguridad, como análisis de vulnerabilidades y pruebas de penetración (Pentesting), para identificar y solucionar posibles puntos débiles que existan dentro de los sistemas de equipos, servidores y redes instaladas en la compañía. Esta tarea puede ser realizada por los encargados de seguridad de la empresa y si lo ven necesario también externos, porque ayudarán a una visión externa de como está implementada la seguridad, ayudando a encontrar puntos débiles de la misma.

Al combinar estas medidas de prevención y respuesta, las empresas pueden reducir significativamente el riesgo de ser víctimas de un ataque de Ransomware y minimizar su impacto en caso de una infección.

Los ataques DDoS son los que inundan los servidores o redes de una empresa con tráfico falso, sobrecargándolos y haciéndolos inaccesibles. Protegerse contra los ataques DDoS es importante para mantener la disponibilidad de los servicios y evitar pérdidas económicas y de reputación.

Vamos a la explicación del ataque DDoS:

1. Preparación

Los atacantes comprometen una gran cantidad de sistemas, como computadoras personales y servidores, mediante la explotación de vulnerabilidades o la instalación de malware. Estos sistemas comprometidos, también conocidos como "bots", forman una "botnet" controlada por los atacantes.

2. Inicio del ataque

En el momento seleccionado, los atacantes ordenan a la botnet que envíe una gran cantidad de solicitudes y tráfico no solicitado al servidor web de la empresa de comercio electrónico. Estas solicitudes pueden incluir peticiones HTTP falsas, solicitudes de conexión TCP o tráfico UDP.

3. Interrupción del servicio

El enorme volumen de tráfico generado por la botnet satura el ancho de banda y los recursos del servidor de la empresa, lo que provoca una degradación del rendimiento o un colapso total del servicio. Como resultado, los clientes legítimos no pueden acceder al sitio web para comprar productos, lo que provoca pérdidas de ingresos y daños a la reputación de la empresa.

4. Resolución del ataque

La empresa afectada puede intentar mitigar el ataque DDoS utilizando servicios y soluciones especializadas en mitigación de DDoS, como filtrado de tráfico, balanceo de carga y redireccionamiento de tráfico a través de redes de distribución de contenido (CDN). Sin embargo, el tiempo de inactividad y la interrupción del servicio ya habrán causado un impacto negativo en la empresa. Esto son tareas vitales para evitar este tipo de ataques por parte de los responsables de Sistemas y Seguridad IT de la empresa.

Este ejemplo enseña cómo un ataque DDoS puede afectar a una empresa al interrumpir el acceso a sus servicios en línea, lo que resulta en pérdidas financieras y de reputación. Para protegerse contra ataques DDoS, las empresas deben implementar soluciones de seguridad adecuadas y planificar estrategias de respuesta y recuperación en caso de un ataque de este estilo de ataque de Denegación de Servicio Distribuido.

- Infraestructura escalable

Utilizar una infraestructura de red escalable y distribuida que pueda manejar aumentos repentinos en el tráfico, como el uso de Content Delivery Networks (CDNs) y servidores en la nube son unos de los puntos básicos que garantizan tu actividad y evitan en buena parte este tipo de ataques si está bien implementado.

- Protección de perímetro de red

Implementar firewalls y sistemas de detección y prevención de intrusiones (IDPS) en el perímetro de la red para bloquear tráfico malicioso y filtrar paquetes no deseados.

- Monitorización y análisis del tráfico

Realizar un seguimiento y análisis constante del tráfico de red para identificar patrones anómalos y potenciales ataques DDoS en desarrollo.

- Planificación de la capacidad

Planificar la capacidad de la red y los recursos de TI para manejar picos de tráfico, incluso durante un ataque DDoS.

- Servicios de mitigación de DDoS

Contratar a un proveedor de servicios de mitigación de DDoS que tenga experiencia en la detección y mitigación de ataques DDoS en tiempo real.

- Respuesta a incidentes

Establecer un plan de respuesta a incidentes de Ciberseguridad, que incluya procedimientos específicos para abordar y mitigar los ataques DDoS.

- Segmentación de la red

Dividir la red empresarial en segmentos separados para limitar la propagación de un ataque DDoS y aislar servicios críticos.

- Implementación de redundancia

Asegurar la redundancia en la infraestructura de red, como rutas de tráfico alternativas y múltiples proveedores de servicios de Internet (ISP), para mantener la disponibilidad en caso de un ataque DDoS.

- Filtrado de tráfico entrante

Utilizar técnicas de filtrado de tráfico, como el bloqueo de direcciones IP sospechosas y el filtrado de paquetes con firmas específicas de DDoS, para limitar la cantidad de tráfico malicioso que llega a la red empresarial.

- Comunicación con socios y proveedores

Mantener una comunicación abierta con los proveedores de servicios de Internet y los socios comerciales para garantizar una respuesta rápida y coordinada en caso de un ataque DDoS.

Al implementar estas medidas de prevención y respuesta, las empresas pueden reducir significativamente el riesgo de ser víctimas de un ataque DDoS y minimizar su impacto en caso de que ocurra.

Ahora nos enfocaremos en el ciberataque de fuerza bruta, que consiste en adivinar contraseñas mediante la combinación de diversas opciones. Además de analizar cómo los hackers utilizan diferentes técnicas para descubrir contraseñas. Exploraremos las medidas de protección que se pueden tomar, como el uso de contraseñas seguras y la limitación del número de intentos de inicio de sesión, para evitar ataques de fuerza bruta que puede sufrir cualquier empresa o trabajador de la misma hoy en día.

Este tipo de ataque se basa en los intentos de acceder a cuentas y sistemas mediante la prueba repetida de contraseñas y credenciales hasta encontrar la combinación correcta sacando la contraseña. Protegerse contra estos ataques es esencial para evitar el acceso no autorizado y el robo de datos. Y la clave aquí se encontrará en la longitud de la contraseña y los diferentes tipos de caracteres que contenga.

Imaginemos que una empresa tiene un servidor FTP (File Transfer Protocol) utilizado para almacenar y compartir archivos internos entre empleados y socios comerciales. Un atacante decide utilizar un ataque de fuerza bruta para obtener acceso no autorizado a este servidor FTP donde se comparten archivos de la empresa.

1. Selección del objetivo

El atacante identifica el servidor FTP de la empresa como su objetivo y recopila información sobre los nombres de usuario empleados por la empresa, ya sea a través de técnicas de ingeniería social, sitios web de la empresa o filtraciones de datos.

2. Preparación

El atacante utiliza una herramienta de fuerza bruta, como Hydra o John the Ripper (Que es un clásico para realizar eso), que automatiza el proceso de probar múltiples contraseñas. Además, el atacante puede obtener o crear un diccionario de contraseñas, que contiene una lista de contraseñas comunes y posibles combinaciones basadas en la información recopilada sobre la empresa y sus empleados.

3. Ataque

El atacante configura la herramienta de fuerza bruta para probar todas las combinaciones de nombres de usuario y contraseñas del diccionario contra el servidor FTP. La herramienta intenta iniciar sesión en el servidor FTP con cada combinación hasta que encuentre una que funcione. El punto determinante es el tiempo que se tardará en sacar las contraseña y eso lo determinará la cantidad de diferentes caracteres que tenga y cantidad de tipo de caracteres diferenciales.

4. Acceso no autorizado

Una vez que el atacante ha obtenido las credenciales correctas mediante la fuerza bruta, puede acceder al servidor FTP y explorar, descargar o manipular los archivos almacenados en él. Dependiendo de la naturaleza de los datos almacenados, esto puede tener graves consecuencias para la empresa, como la pérdida de propiedad intelectual o la violación de datos confidenciales de empleados y clientes.

Este ejemplo nos muestra cómo un ataque de fuerza bruta puede permitir a un atacante obtener acceso no autorizado a sistemas y datos confidenciales empresariales. Para protegerse de este tipo de ataques de fuerza bruta, las empresas deben implementar políticas de contraseñas seguras, utilizar la autenticación de dos factores 2FA y monitorear sus sistemas para detectar intentos de inicio de sesión fallidos o sospechosos.

- Política de contraseñas seguras

Implementar políticas de contraseñas seguras que exijan la creación de contraseñas largas, complejas y únicas. Esto incluye la combinación de letras mayúsculas y minúsculas, números y símbolos. Y que no se utilicen palabras típicas para facilitar ese ataque a través de diccionarios tipicos que consigan o realicen los atacantes.

- Bloqueo de cuentas y límites de intentos de Login

Crear un límite en el número de intentos de inicio de sesión fallidos permitidos antes de bloquear temporalmente una cuenta o requerir una verificación adicional. Eso se puede aplicar en servidores de todo tipo, tanto en Windows Server como en Linux. Los responsables de seguridad deben aplicar una correcta estrategia.

- Autenticación de dos factores (2FA)

Utilizar autenticación de dos factores para agregar una capa adicional de seguridad al proceso de inicio de sesión, lo que dificulta que un atacante obtenga acceso incluso si adivina correctamente la contraseña. Básicamente es que se centra en dos puntos que tienes que pasar, uno saber la contraseña inicial, y dos que te requiera un número que le han enviado a su teléfono vía SMS para que lo confirme que es usted, o a través de una app, como Google Authenticator etc.

Es de los puntos que casi todas las empresas que tienen entrada vía web online para sus trabajadores y clientes de la empresa lo están implementando. Es una capa más de seguridad, que no permite la entrada sin confirmación segunda, que puede ser a través del móvil o apps. Google mismo ya lo tiene implementado, por intentar aportar un nivel más de seguridad en el uso diario de sus cuentas por parte de usuarios que han sufrido un ataque a su cuenta.

- Monitoreo y alertas

Realizar un seguimiento y monitoreo constantes de los intentos de inicio de sesión y configure alertas para notificar a los administradores de seguridad sobre actividades sospechosas o inusuales. Así se podrá bloquear por IP a los atacantes que vayamos detectando, o mejor aun, realizar bloqueos automáticos al ser detectado por el sofware un determinado número de intentos de inicio de sesión.

- Filtrado de direcciones IP

Bloquear o restrinjir acceso a sistemas y servicios sensibles solo a direcciones IP conocidas y confiables. También puede configurar listas negras de direcciones IP sospechosas o asociadas con ataques de fuerza bruta. Al tener en las empresas direcciones IP estáticas (suele ser lo normal pedirlo a las teleoperadoras y que se la asignen en caso de que la tenga IP dinámica). Así podria simplemente dejar acceder a determinadas zonas online desde las IP´s que considere y se configuren por parte de los responsables de seguridad IT de la compañía. Eso daría una capa de seguridad importante a todas las zonas que tenga en abierto de acceso empresarial a nivel de internet.

- Uso de CAPTCHA

Implementar pruebas de CAPTCHA en formularios de inicio de sesión para disuadir a los bots y otros programas automatizados de llevar a cabo ataques de fuerza bruta. No es dificil de saltar, pero por lo menos no lo ponemos tan facil en aplicaciones web de la compañía. No olvidemos crear el 2FA, es de lo más seguro sin duda por evitar hackeos a cuentas concretas de algún trabajador de la empresa.

- Actualizaciones de seguridad y parches al día

Mantener todos los sistemas operativos, software y aplicaciones actualizados con las últimas actualizaciones de seguridad y parches. Es una causa que suele repetirse en los diferentes ataques, pero es normal y necesario que tenga que ser aplicado como solución para todos.

- Protección de seguridad en perímetro de red (FW)

Configurar firewalls y sistemas de detección y prevención de intrusiones (IDPS) en el perímetro de la red para bloquear tráfico malicioso y filtrar paquetes no deseados por parte de los responsables IT de la empresa.

- Formación y concienciación del personal

Formar a los empleados sobre la importancia de la seguridad de las contraseñas y las mejores prácticas para proteger sus cuentas y datos. Dando practicas claras de lo que es posible realizar y lo que no se autoriza, como puede ser el poner post-it con tu contraseña a la vista de la gente que entra y sale de la oficina.

- Pruebas de penetración y evaluaciones de seguridad

Realice pruebas de penetración y evaluaciones de seguridad de forma periódica para identificar y solucionar posibles vulnerabilidades que puedan ser explotadas por atacantes que utilizan técnicas de fuerza bruta.

Al implementar estas medidas de prevención y respuesta, las empresas pueden reducir significativamente el riesgo de ser víctimas de un ataque de fuerza bruta y minimizar su impacto en caso de que ocurra.

Ataques en los que se inserta código malicioso en aplicaciones o sitios web de la empresa para acceder o manipular información o realizar acciones malintencionadas. Proteger las aplicaciones y sitios web de la empresa es vital para mantener la integridad de los datos y la confianza de los clientes.

1. Identificación de la vulnerabilidad

El atacante descubre que la función de búsqueda del sitio web no valida ni escapa adecuadamente las entradas del usuario. Esto significa que se pueden introducir consultas SQL maliciosas en el campo de búsqueda, que luego se ejecutan en la base de datos del servidor.

2. Preparación del ataque

El atacante crea una consulta SQL maliciosa diseñada para extraer información confidencial de la base de datos, como nombres de usuario, contraseñas y datos de tarjetas de crédito. Por ejemplo, la consulta puede ser algo como:

cssCopy code ' UNION SELECT username, password, credit_card_number FROM users --

3. Ejecución del ataque

El atacante introduce la consulta SQL maliciosa en el campo de búsqueda del sitio web y envía el formulario de búsqueda. El servidor recibe la entrada y ejecuta la consulta SQL sin validación ni escape, lo que provoca que la base de datos revele la información solicitada por el atacante.

4. Extracción de datos

El atacante recibe y analiza los resultados de la consulta SQL maliciosa, obteniendo acceso a información confidencial de usuarios y clientes almacenada en la base de datos del sitio web.

Este ejemplo ilustra cómo un ataque de inyección de código, en este caso, una inyección SQL, puede comprometer la seguridad y la privacidad de un sitio web y sus usuarios. Para protegerse contra ataques de inyección de código, las empresas deben implementar prácticas seguras de desarrollo de software, como la validación y el escape adecuados de las entradas del usuario, y realizar pruebas de seguridad periódicas en sus aplicaciones y sistemas.

- Validación y saneamiento de entradas

Implementar una validación rigurosa y saneamiento de todas las entradas de datos recibidas de usuarios o fuentes externas. Esto incluye verificar que los datos coincidan con los tipos, formatos y rangos esperados, así como eliminar o escapar de caracteres especiales que puedan tener un significado en el contexto de la inyección de código.

- Uso de consultas parametrizadas

Utilizar consultas parametrizadas o procedimientos almacenados en lugar de concatenar cadenas para construir consultas SQL. Esto puede ayudar a evitar la inyección de SQL al garantizar que los datos del usuario no se interpreten como código ejecutable.

- Control de acceso y privilegios

Asegurar un control de acceso adecuado y restrinja los privilegios de los usuarios y aplicaciones a los mínimos necesarios. Esto puede limitar el daño causado por un ataque de inyección de código exitoso.

- Filtrado de salida

Aplicar un filtrado adecuado y codificación de datos en la salida para evitar la inyección de código en páginas web y otras interfaces de usuario.

- Actualizaciones y parches de seguridad

Mantener todos los sistemas, aplicaciones y software actualizados con las últimas actualizaciones de seguridad y parches.

- Protección de perímetro de red (FW)

Implementar firewalls y sistemas de detección y prevención de intrusiones (IDPS) en el perímetro de la red para bloquear tráfico malicioso y filtrar paquetes no deseados.

- Pruebas de seguridad y evaluaciones de vulnerabilidades

Realizar pruebas de seguridad y evaluaciones de vulnerabilidades periódicamente para identificar y solucionar posibles debilidades que puedan ser explotadas por atacantes que utilizan técnicas de inyección de código.

- Capacitación y concienciación del personal

Formar a los empleados y desarrolladores sobre los riesgos de la inyección de código y las mejores prácticas para prevenirlos, como la validación y saneamiento de entradas, y el uso de consultas parametrizadas.

- Monitoreo y alertas

Monitorear los registros de aplicaciones y servidores en busca de actividades sospechosas o inusuales, y configure alertas para notificar a los administradores de seguridad sobre eventos que puedan indicar un intento de inyección de código.

- Respuesta a incidentes

Establecer un plan de respuesta a incidentes de ciberseguridad que incluya procedimientos específicos para abordar y mitigar los ataques de inyección de código.

Al implementar estas medidas de prevención y respuesta, las empresas pueden reducir significativamente el riesgo de ser víctimas de un ataque de inyección de código y minimizar su impacto en caso de que ocurra.

Tácticas que manipulan a los empleados para revelar información confidencial o realizar acciones que comprometan la seguridad. Proteger a las empresas contra la ingeniería social implica educar a los empleados y establecer políticas y controles para minimizar los riesgos.

1. Investigación

El atacante realiza una investigación previa sobre la empresa y su personal. Identifica a un empleado del departamento de RRHH y encuentra información sobre sus colegas, jefes y procedimientos internos a través de redes sociales, sitios web de la empresa y otras fuentes públicas.

2. Preparación del pretexto

El atacante crea un pretexto creíble, haciéndose pasar por un empleado recién contratado que necesita completar la documentación de RRHH. El atacante se asegura de que el pretexto incluya detalles específicos que hagan que la historia sea más convincente, como nombres de colegas o jefes y fechas relevantes.

3. Contacto con la víctima

El atacante se pone en contacto con el empleado de RRHH por correo electrónico o teléfono, utilizando el pretexto creado. Durante la conversación, el atacante solicita acceso a un documento o sistema que contiene la información confidencial de otros empleados, alegando que lo necesita para completar su documentación.

4. Explotación

Si el empleado de RRHH es convencido por el pretexto y proporciona acceso al atacante, este último obtiene la información confidencial de los empleados, que puede ser utilizada para fines maliciosos, como el robo de identidad, el fraude o el espionaje corporativo.

Este ejemplo ilustra cómo un ataque de ingeniería social, en este caso puede aprovechar la confianza y la falta de conocimiento de las personas para obtener acceso a información confidencial o sistemas protegidos. Para protegerse contra ataques de ingeniería social, las empresas deben capacitar a sus empleados sobre las mejores prácticas de seguridad, incluyendo la identificación y el manejo de intentos de ingeniería social y la verificación de la identidad de las personas antes de compartir información confidencial.

El ataque de pretexting es una forma de ingeniería social en la que un atacante crea una situación o escenario falso (un pretexto) para manipular a una persona o grupo y obtener información confidencial o acceso a sistemas o recursos protegidos. En un ataque de pretexting, el atacante a menudo se hace pasar por alguien más, como un empleado, un cliente o un proveedor de servicios, y utiliza la información recopilada previamente para ganarse la confianza de la víctima.

Algunas de las formas más comunes de ataques de ingeniería social incluyen:

- Pretexting

El atacante crea un escenario falso o pretexto para obtener información o acceso, haciéndose pasar por alguien de confianza o con autoridad.

- Phishing

El atacante envía correos electrónicos o mensajes fraudulentos que parecen provenir de una fuente legítima, con el objetivo de obtener información confidencial, como credenciales de inicio de sesión o datos financieros.

- Spear phishing

Similar al phishing, pero dirigido específicamente a un individuo o grupo, utilizando información personalizada para aumentar la probabilidad de éxito.

- Whaling

Un tipo de spear phishing dirigido a altos ejecutivos o individuos de alto nivel en una organización.

- Baiting

El atacante utiliza un cebo, como un dispositivo USB infectado o un enlace a un archivo malicioso, para atraer a la víctima a instalar malware o comprometer sus sistemas.

- Quid pro quo

El atacante ofrece algo a cambio de información o acceso, como asistencia técnica, regalos o favores.

- Tailgating

El atacante se infiltra en un área segura siguiendo a alguien que tiene acceso legítimo, como colarse en un edificio de oficinas siguiendo a un empleado.

- Shoulder surfing

El atacante observa a la víctima mientras esta introduce información confidencial, como una contraseña o un PIN, ya sea directamente o a través de dispositivos de grabación, como cámaras.

- Dumpster diving

El atacante busca en la basura o en el material de desecho de una organización para encontrar información confidencial o útil.

- Elicitation

El atacante utiliza técnicas de conversación para extraer información confidencial o sensible de la víctima sin que esta se dé cuenta.

Cada uno de estos métodos de ingeniería social puede ser efectivo por sí mismo o en combinación con otros. La clave para protegerse contra estos ataques es ser consciente de las tácticas empleadas y capacitar a los empleados para que puedan reconocer y responder adecuadamente a los intentos de ingeniería social.

El objetivo del ataque de pretexting es engañar a la víctima para que crea en la historia fabricada por el atacante y proporcione información confidencial, realice acciones que comprometan la seguridad o brinde acceso a sistemas o recursos protegidos.

El éxito del ataque pretexting de Ingenieria Social depende de la habilidad del atacante para crear una historia creíble y convincente y de su capacidad para adaptarse y responder a las preguntas o inquietudes de la víctima. Los ataques de pretexting pueden llevarse a cabo a través de diversos medios, como llamadas telefónicas, correos electrónicos, mensajes de texto o incluso en persona.

Protección contra los ataques de ingeniería social a nivel empresarial requiere un enfoque integral que incluya medidas técnicas, políticas y de concienciación del personal. A continuación, se presentan algunas estrategias para proteger su empresa de estos ataques:

- Formación y concienciación del personal

Proporcionar capacitación regular y actualizada a los empleados sobre los riesgos de la ingeniería social y las tácticas utilizadas por los atacantes, incluidos el phishing, el pretexto, el baiting y otros métodos.

- Políticas de seguridad claras

Establecer y comunicar Políticas de Seguridad claras que aborden el manejo de información confidencial, el acceso a sistemas y la comunicación con terceros.

- Protocolos de verificación

Implementar protocolos de verificación para confirmar la identidad de las personas antes de divulgar información sensible o realizar cambios en cuentas o sistemas.

- Restricción de acceso a la información

Asegurar un control de acceso adecuado a la información y restrinja el acceso solo a aquellos empleados que necesiten la información para realizar sus funciones laborales.

- Monitoreo y alertas

Monitorear las comunicaciones y actividades sospechosas dentro de su empresa y configure alertas para notificar a los administradores de seguridad sobre eventos que puedan indicar un intento de ingeniería social.

- Protección de correo electrónico

Implementar medidas de seguridad para el correo electrónico, como filtros de spam, autenticación de remitentes y análisis de enlaces y archivos adjuntos.

- Seguridad física

Asegurar la seguridad física de sus instalaciones y controle el acceso de visitantes y empleados a áreas sensibles.

- Autenticación de dos factores (2FA)

Establecer la autenticación de dos factores para cuentas y sistemas críticos, lo que dificulta que un atacante obtenga acceso, incluso si logra engañar a un empleado para que revele sus credenciales.

- Plan de respuesta a incidentes

Desarrollar un plan de respuesta a incidentes de ciberseguridad que incluya procedimientos específicos para abordar y mitigar los ataques de ingeniería social.

- Cultura de seguridad

Fomentar una cultura de seguridad en la que los empleados se sientan responsables y capacitados para proteger la información y los recursos de la empresa.

Al adoptar un enfoque integral que combina medidas técnicas, políticas y de capacitación, las empresas pueden reducir significativamente el riesgo de caer víctimas de ataques de ingeniería social y minimizar el impacto en caso de que ocurran.

Como resumen final de este apartado que estamos aprendiendo. Proteger las empresas contra estos ciberataques es fundamental para garantizar la seguridad de la información, mantener la confianza de los clientes y proveedores, evitar pérdidas financieras y cumplir con las regulaciones de privacidad y seguridad aplicables. Un curso de seguridad efectivo debe abordar estos temas y proporcionar herramientas y estrategias para prevenir y responder a estos ataques en el entorno empresarial. Algunos puntos como el de Políticas de Seguridad o similares, se verán en siguientes capítulos.

Por tenerlo en cuenta, de los seis ciberataques mencionados anteriormente, los tres que ocurren con mayor frecuencia en las empresas son Phishing, Ransomware y ataques DDoS.

2 Causas reales de Ciberataques a Empresas

Las causas más típicas de sufrir ciberataques en las empresas es importante conocerlas y tenerlas muy en cuenta gracias a todos estos puntos que se detallan a continuación en este apartado de las causas reales de Ciberataques:

Estas causas subrayan la importancia de una sólida estrategia de ciberseguridad que aborde la capacitación, la protección de sistemas y redes, la gestión de accesos y la preparación para la respuesta a incidentes.

Las consecuencias de los ataques cibernéticos son muchas, ya fue explicado en el capítulo de introducción a la seguridad informática pero exponemos a modo general los 7 puntos más típicos de consecuencias que nos pueden ocasionar este tipo de ataques:

1. Pérdida de datos confidenciales

Los ciberataques pueden resultar en el robo o pérdida de información sensible, como datos financieros, propiedad intelectual o información personal de clientes y empleados, lo que podría tener graves repercusiones legales y financieras.

2. Interrupción de operaciones

Los ataques, como los de ransomware, pueden paralizar sistemas críticos, lo que lleva a la interrupción de las operaciones comerciales y la pérdida de productividad, lo que afecta directamente los ingresos y la rentabilidad de la empresa.

3. Daño a la reputación

Un ciberataque exitoso puede dañar significativamente la reputación de una empresa, lo que lleva a la pérdida de confianza por parte de clientes, proveedores y socios comerciales, y, en última instancia, a la pérdida de negocios.

4. Costos financieros

Las empresas pueden enfrentar costos significativos para remediar un ciberataque, incluidos los costos de recuperación de datos, la implementación de soluciones de seguridad mejoradas y el pago de multas y sanciones legales.

5. Extorsión y ransomware

Los ciberdelincuentes pueden utilizar el ransomware para cifrar datos y exigir un rescate a las empresas para desbloquearlos, lo que genera costos adicionales y pérdida de tiempo en la recuperación de datos.

6. Consecuencias legales

Las empresas que sufren ciberataques pueden enfrentar consecuencias legales, como demandas de clientes o empleados afectados, y pueden ser responsables de multas y sanciones si no cumplen con las regulaciones de protección de datos y privacidad.

7. Impacto en la competitividad

La pérdida de propiedad intelectual o información comercial confidencial debido a un ciberataque puede poner en peligro la ventaja competitiva de una empresa y conducir a la pérdida de cuota de mercado.

3 Casos reales de Ciberataques a Empresas

A continuación, se presentan tres casos de ciberataques detallados que afectaron a empresas y organizaciones a nivel mundial. Además de la forma en que fueron abordados cada uno de ellos. Esto es solo un ejemplo claro de lo que nos puede afectar.

Estos casos de ciberataques ilustran la variedad de objetivos, tácticas y consecuencias de los ataques cibernéticos, destacando la importancia de implementar medidas sólidas de seguridad cibernética para proteger a las empresas y organizaciones de todo el mundo.

¿Como se solucionaban estos 3 tipos de ataques por separado por parte del equipo de seguridad it?

Para solucionar el ataque de WannaCry, los equipos de seguridad de TI tomaron medidas tanto reactivas como preventivas:

La solución al ataque NotPetya también implicó medidas reactivas y preventivas:

Para abordar el ataque a Sony Pictures Entertainment, se llevaron a cabo las siguientes acciones:

La solución a estos ciberataques implicó una combinación de acciones reactivas para mitigar el impacto inmediato del ataque y acciones preventivas para mejorar la seguridad a largo plazo y reducir la probabilidad de futuros incidentes similares. Se explicarán en siguientes capítulos formas más detalladas de poder aplicar estas medidas reactivas y preventivas.