Intel es una de las compañías más poderosas en el mundo IT y todos sabemos que su enfoque son los procesadores los cuales han evolucionado hasta tener actualmente la 8ª generación de estos ofreciéndonos altas velocidades, múltiples núcleos, hipervisores y muchos elementos para hacer de nuestros equipos maquinas veloces.

Lamentablemente, a pesar de estas bondades y beneficios, no todo es satisfactorio cuando contamos con procesadores Intel en nuestros equipos. Esta semana, Intel publicó una advertencia de seguridad que detalla las vulnerabilidades de seguridad en el firmware de Management Engine, Server Platform Services y Trusted Execution Engine de la compañía.

Esto implica que una amplia gama de productos y familias de procesadores Intel se ven afectados por esta vulnerabilidad, incluidos los procesadores Intel Core 6ª, 7ª y 8ª generación, los procesadores Intel Xeon, los procesadores Intel Atom, los procesadores Apollo Lake y los procesadores Intel Celeron.

Básicamente, los sistemas que hacen uso de las versiones de firmware 11.0, 11.5, 11.7, 11.10 y 11.20 de Management Engine, el firmware de Server Platform Engine versión 4.0 y Trusted Execution Engine versión 3.0 se ven afectados por las vulnerabilidades.

Con este fallo, los atacantes pueden explotar las vulnerabilidades de seguridad para obtener acceso no autorizado a los sistemas afectados. Los posibles escenarios incluyen la ejecución de código fuera de la visibilidad del sistema operativo o el contexto del usuario, lo que provoca inestabilidades o bloqueos del sistema o afecta la validez de la certificación de la función de seguridad local.

Así, los sistemas que usan la tecnología de administración activa Intel® (AMT), la capacidad de administración Intel® (ISM) o la tecnología Intel® para pequeñas empresas (SBT), están propensos a permitir que un atacante en la red obtenga acceso de forma remota al equipo o dispositivos empresariales que usan estas tecnologías con las consecuencias que esto acarrea.

AMT puede ser utilizado para encender, configurar, controlar o borrar un ordenador con procesador Intel de forma remota incluso si el dispositivo no está ejecutando un sistema operativo.

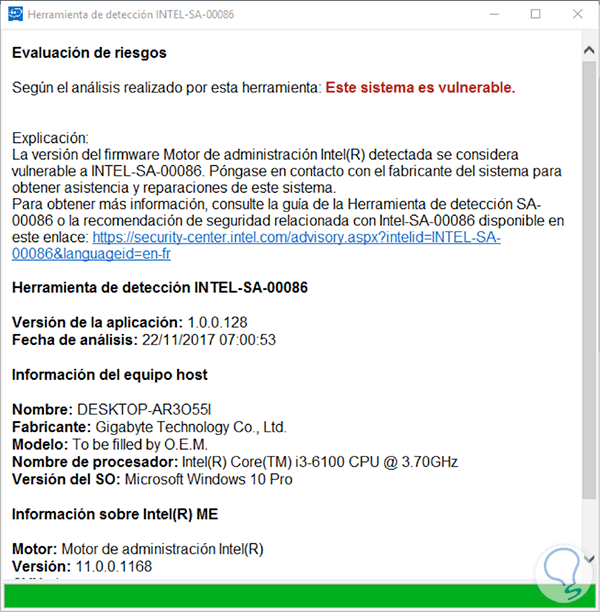

Quizás en este punto podemos pensar que no somos candidatos de dicha vulnerabilidad, bien, para salir de esta duda, Intel dispone de la siguiente herramienta llamada Intel-SA-00086 Detection Tool la cual podemos descargar de forma gratuita en el siguiente enlace para sistemas operativos Windows o Linux:

Una vez la descarguemos, procedemos a extraerla e ir a la siguiente ruta:

SA00086_Windows\DiscoveryTool.GUI y allí ejecutar Intel-SA-00086-GUI.exe.Esto realizar un análisis del sistema y el resultado dirá si somos o no vulnerables:

Allí vemos si el sistema es vulnerable y también desplegara el procesador Intel y su versión de firmware.

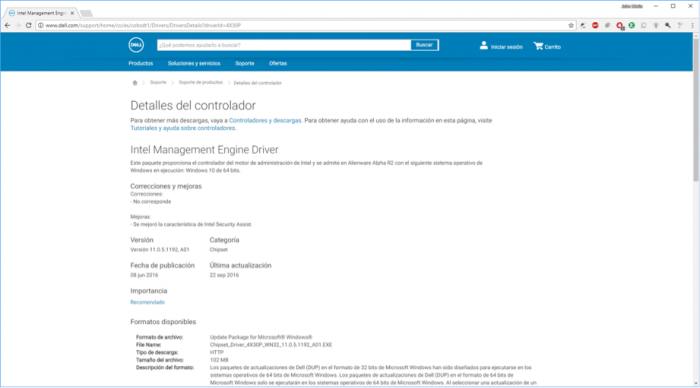

Lamentablemente con este fallo, no existe nada que como usuarios podamos hacerle al sistema directamente para corregir la vulnerabilidad. Intel indica que corresponde a los OEM y fabricantes lanzar las actualizaciones para sus productos con el fin de solucionar los problemas de seguridad.

En resumen, para arreglar este fallo, es recomendable que actualicemos el software de nuestra placa base dirigiéndonos directamente a la web del fabricante, el cual incluye los parches que se aplican al procesador (bajo el nombre de Intel Management Engine driver):

El listado de firmwares que arreglan estos fallos son los siguientes, destacando el Intel® ME 11.8.50.3425 para los procesadores Intel de sexta, séptima y octava generación:

- 6th Generation Intel® Core™ Processor Family: Intel® ME 11.8.50.3425

- 6th Gen X-Series Intel® Core™Processor: Intel® ME 11.11.50.1422

- 7th Generation Intel® Core™ Processor Family: Intel® ME 11.8.50.3425

- 7th Gen X-Series Intel® Core™Processor: Intel® ME 11.11.50.1422

- 8th Generation Intel® Core™ Processor Family: Intel® ME 11.8.50.3425

- Intel® Xeon® Processor E3-1200 v5 Product Family

- Intel® ME 11.8.50.3425

- Intel® SPS 4.1.4.054

- Intel® Xeon® Processor E3-1200 v6 Product Family

- Intel® ME 11.8.50.3425

- Intel® SPS 4.1.4.054

- Intel® Xeon® Processor Scalable Family

- Intel SPS 4.0.04.288

- Intel® ME 11.21.50.1424

- Intel® Xeon® Processor W Family: Intel® ME 11.11.50.1422

- Intel® Atom® C3000 Processor Family: Intel® SPS 4.0.04.139

- Apollo Lake Intel® Atom Processor E3900 series: Intel® TXE Firmware 3.1.50.2222– Production version release

- Apollo Lake Intel® Pentium™: Intel® TXE Firmware 3.1.50.2222– Production version release

- Celeron™ N series Processors: Intel® TXE Firmware 3.1.50.2222– Production version release

- Celeron™ J series Processors: Intel® TXE Firmware 3.1.50.2222– Production version release

En caso de contar con un equipo OEM o de no ubicar la respectiva actualizacion, podemos ir al siguiente enlace donde Intel irá actualizando constantemente los parches de cada fabricante:

Como Intel impide el acceso directo a las funciones afectadas, estos sistemas seguirán siendo vulnerables durante toda su vida útil lo cual es un punto de seguridad delicado.

Este no es el primer problema que afectó el motor de administración de Intel. El EFF publicó una cuenta detallada sobre eso en mayo de 2017 instando a Intel a proporcionar los medios para dar a los administradores y usuarios opciones para deshabilitar o limitar el motor de administración lo cual vemos que actualmente no es posible.

Solvetic aconseja actualizar periódicamente la tarjeta madre con los parches que sean lanzados para evitar de este modo un ataque de este tipo y no pasar amargos momentos.

Fuente: Intel

0 Comentarios