Metasploit es un software open source de testeo de sistemas informáticos, este software es muy utilizado para verificar y hacer pruebas de seguridad informática que proporciona información acerca de vulnerabilidades de seguridad y permite realizar tests de penetración.

Dentro de este software existe el Metasploit Framework, una herramienta para desarrollar y ejecutar exploits que es un programa, script o una secuencia de comandos, que se utilizara con el fin de testear o atacar una vulnerabilidad en un sistema informático.

Existen versiones tanto para Windows y Linux en este caso veremos como instalarlo en Linux.

Los requisitos mínimos para este software son:

Navegador

Firefox 4.0

Internet Explorer 10

Chrome 10

Sistema

2 GHz Procesador

2 GB RAM

1GB de disco

En primer lugar deberemos ir a la página de Metaspoit http://www.rapid7.co...it/download.jsp, nos registramos y luego descargamos por enlaces normal o bien desde la terminal vamos a descargar la versión mas conveniente de 64 o 32 bit, mediante el siguiente comando:

wget http://downloads.metasploit.com/data/releases/metasploit-latest-linux-x64-installer.runCambiamos los permisos para poder ejecutar el instalador, utilizando el siguiente comandos:

chmod a+x metasploit-latest-linux-x64-installer.runLuego accedemos en modo root con el comando sudo su para Ubuntu por ejemplo

y ejecutamos el instalador con el siguiente comandos:

./metasploit-latest-linux-x64-installer.runVeremos la pantalla de inicio de Metasploit para comenzar la instalación del software.

Para instalar deberemos desactivar durante la instalación el antivirus y firewall si lo tenemos instalado y funcionando. Durante la instalación deberemos seleccionar un puerto para SSL si tenemos por defecto es el puerto 3790, luego seleccionaremos un nombre de servidor, si ejecutamos en local será por defecto localhost, finalmente continuamos y comenzará la instalación del software.

Todo el proceso de instalación y auto configuración para iniciar la aplicación tarda un buen tiempo alrededor de 30 minutos a 1 hora. Al finalizar la instalación iremos a nuestro navegador favorito y escribimos la siguiente url

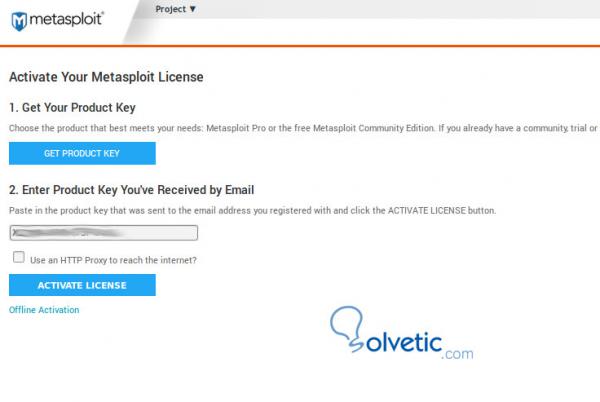

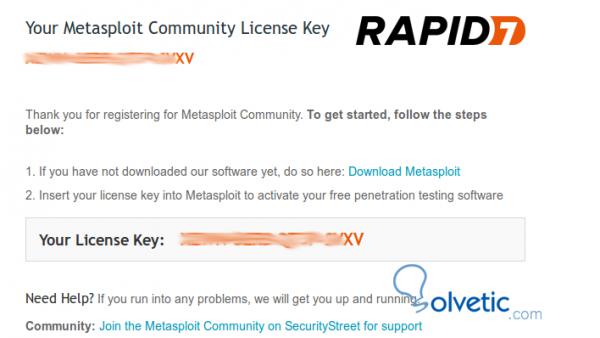

https://localhost:3790/Una vez allí continuará auto configurándose y optimizándose según nuestro sistema y buscando la información necesaria para comenzar. Al concluir no solicitará registrarnos, nos mostrará una pantalla donde deberemos generar la licencia o key de activación nos llevara a la web de Metasploit para seleccionar la versión Free Comunity (gratis con limitaciones) o Profesional.

Al terminal el registro nos enviará un mail con la clave de activación que deberemos poner en la pantalla que vemos más arriba para activar la licencia, en caso de que elijamos la opción Free, tendremos todas las funcionalidades de la opción profesional activa por 14 días luego se limitará.

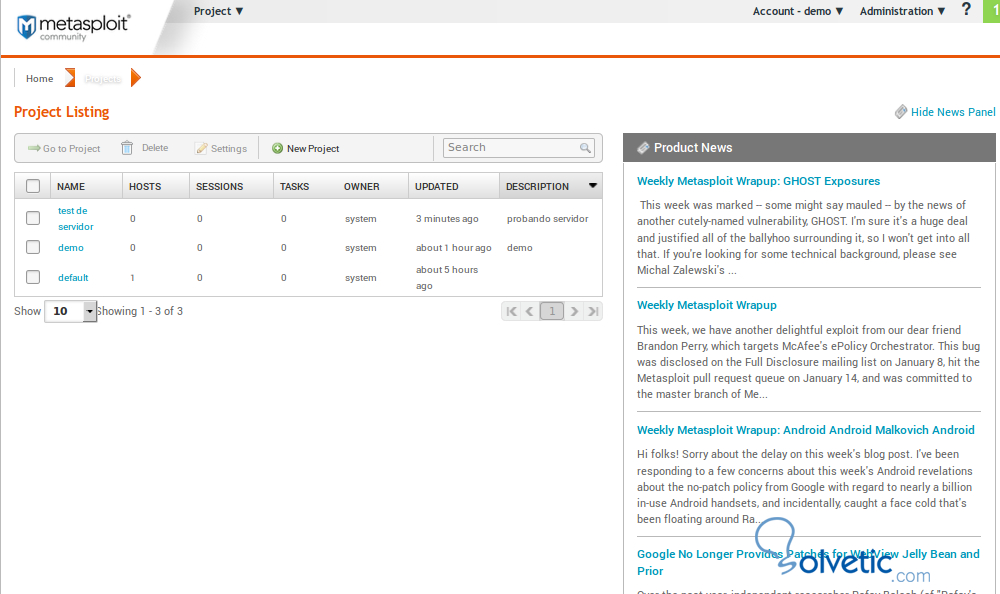

Asi finalmente terminamos la instalacion y accedemos al panel de proyectos, donde se nos pedira que reiniciemos Metasploit desde la terminal con el comandos

service metasploit restartObtendremos los siguiente mensajes al reiniciar el servicio de Metasploit

worker is stopped metasploit is stopped prosvc is stopped nginx is stopped /opt/metasploit/postgresql/scripts/ctl.sh : postgresql stopped /opt/metasploit/postgresql/scripts/ctl.sh : postgresql started at port 7337 prosvc is running >> Deleting stale PID file log/thin.pid Worker starting in backgroundTrabajaremos ahora desde el panel de interface web, donde crearemos nuestros host analizar por dirección ip y también veremos que análisis podemos aplicar.

Para crear un proyecto vamos a New Project y definimos la ip que queremos analizar, los host si tuviera varios y los servicios.

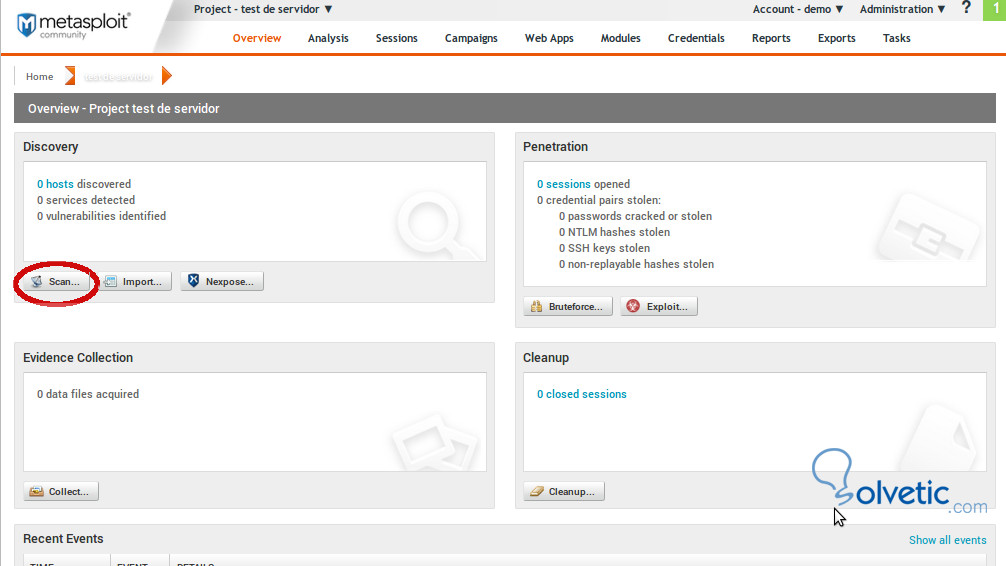

Una vez creado entraremos en el panel de control del proyecto haciendo clic sobre su nombre en el listado de proyectos, esto nos enviará a la siguiente pantalla donde podremos ver diferentes herramientas. Cómo vemos en la imágen desde el panel de control del proyecto podemos hacer por ejemplo un escaneo de puertos y host con la herramienta scan. Si encuentra host o servicios disponibles nos lo mostrará luego en el listado.

Así podemos realizar un escaneo para detectar host dentro de la red y algunos servicios disponibles, así podremos ver en el panel de control los servicios detectados y en que esta están por ejemplo.

Inclusive podremos encontrar otros host en la misma red ampliando la configuración del proyecto el rango a escanear ejemplo 192,168,56,101-254, es decir escanear todos los host de 1 a 254 en esa ip.

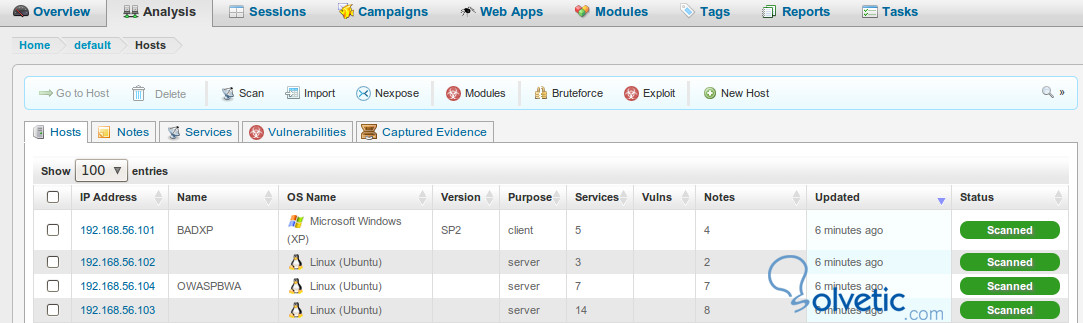

A medida que vaya encontrando host nos irá mostrando el listado con los datos del sistema operativo, la versión si estuviese disponible, el tipo de host si es cliente o servidor y la cantidad de servicio que ejecuta en ese momento dicho host, luego podremos entrar en cada host desde el enlace sobre la ip y ver cuales son los servicios que esta ejecutando.

En este caso encontramos varios servicios como son:

- FTP: servicio de transferencia de archivos en el puerto 21 en estado abierto.

- SMTP: servicio para envío de correos email en el puerto 25 (este buscan los spammer) en estado abierto, seria recomendable que ese puerto permanezca cerrado y se cambie por el 587 que es más seguro. Lo hemos ocultado ya que también mostraba información del servidor como nombre y protocolo de email.

- POP3 e IMAP para recibir correos y el DNS y el puerto 80 que es el servicio de Apache en este caso donde se ejecutan las páginas web y código web.

Atención

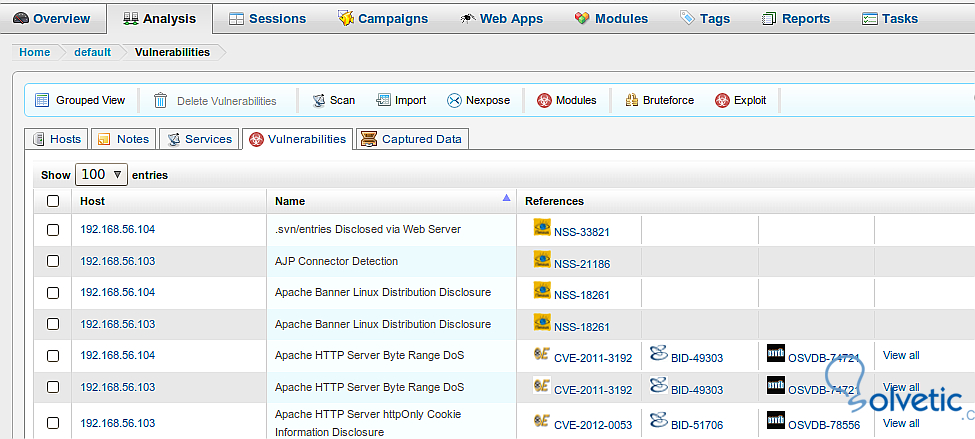

La pestaña vulnerabilidades, presentara un informe sobre los problemas encontrados que hacen poner en riesgo al sistema.

Por ejemplo en un escaneo de vulnerabilidades obtenemos los siguiente problemas que se listan:

Algunas vulnerabilidades obtenidas por ejemplo es CVE-2011-3192, para saber que significa debemos ir a la página web de la National Vulnerability Database (Base de datos Nacional de Vulnerabilidades) en el siguiente enlace.

https://web.nvd.nist.gov.

Estos datos permiten la automatizar y reconocer la gestión de la vulnerabilidad una vez reconocida, para determinar cual es la correcta solución y medir como afecta la seguridad.

Esta base de datos incluye:

- Listas de control de seguridad.

- Fallas de software que pongan en riesgo la seguridad.

- Errores de configuración y cualquier otro problema que pueda surgir.

Entonces si buscamos la definición de la vulnerabilidad encontrada obtenemos lo siguiente:

CVE-2011-3192: El filtro ByteRange en el servidor Apache HTTP Server versiones 1.3.x, 2.0.x , 2.0.64 y 2.2.x, permite a atacantes remotos provocar una denegación de servicio, el ataque DDOS genera un alto consumo de la memoria RAM y de CPU hasta que el servidor no puede responder.

Vemos también el impacto es alto ya que causa la interrupcion del servicio al no poder responder el servidor atacado.

La solución propuesta para esta vulnerabilidad es actualizar la versión del servidor Apache 2.0.65, o Apache 2.2.20 o versión posterior.

Otra web para buscar definiciones de vulnerabilidades o ver las que aparecen nuevas es Open Sourced Vulnerability Database o Base de datos abierta de vulnerabilidades, OSVDB es una comunidad abierta y libre cuyo objetivo es proporcionar información, actualizada sobre diistintas vulnerabilidades que se generan dia a dia, desde el enlace http://osvdb.org/podemos acceder y buscar la vulnerabilidad.

En este caso se había encontrado la vulnerabilidad OSVDB-74721 si la buscamos encontraremos la definición:

OSVDB-74721: Apache HTTP ByteRange causa agotamiento de memoria RAM por ataque DDoS remoto, la solución es la misma actualizar Apache para solucionar el problema.