¿A qué nos referimos con Seguridad de la Información?

Antes de poder empezar a hablar de “Seguridad de la Información” debemos entender que no es un concepto ajeno a la seguridad personal. Así como uno protege su integridad física, uno debe enfocarse en proteger la información de la que uno es responsable. Empecemos entonces por comprender algunos conceptos básicos de Seguridad.

Cuando hablamos de seguridad hablamos de controlar los riesgos y las amenazas a las que una entidad en particular está expuesta. Como verás, es un concepto aplicable a las personas, los animales, las cosas, incluso cosas intangibles como datos, conocimientos o derechos. A lo largo de este tutorial y los que le sigan manejaremos principios básicos empleados por las fuerzas de seguridad (policía, militares, etc.) para proteger la integridad física de las personas y cómo aplicarlos en el ámbito de la Seguridad de la Información.

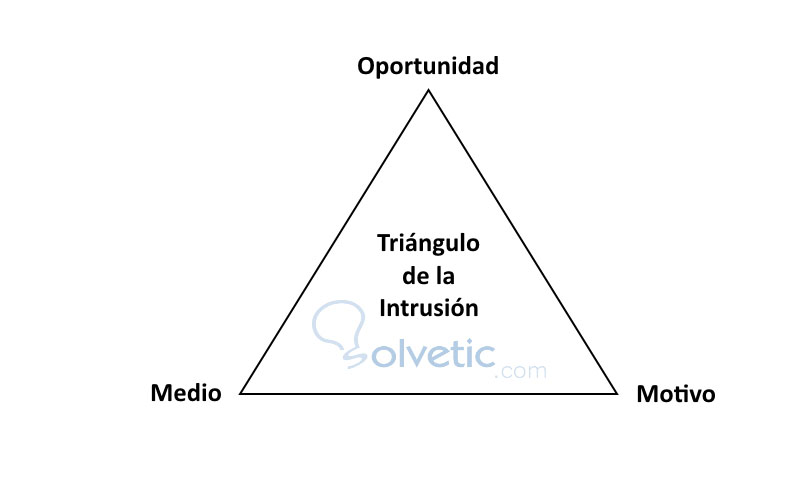

El triángulo de Intrusión:

Suena como el triángulo de Las Bermudas pero este es un concepto básico de Seguridad empleado internacionalmente para definir los 3 puntos clave que deben existir para que se lleve a cabo un crimen. Como verás, se relaciona perfectamente con la Seguridad de la Información:

Motivo: Tal vez parezca obvio pero para que una persona acceda a tu información tiene que tener una razón, así sea “estaba aburrido”. De otra manera, no va a hacerlo.

- Medio: El incursor tiene que tener alguna manera de realizar un ataque a tu información, un programa que lo apoye o conocimientos profundos de seguridad que le permitan acceder a tu sistema. Sin un medio, le será imposible acceder a tu información.

- Oportunidad: De alguna manera debe existir una oportunidad para el intruso, una puerta abierta, una falla en el sistema, una serie de actividades que exponen el sistema a un ataque, etc. Si no hay oportunidad para el intruso, simplemente no habrá incursión en tu red.

Brechas de seguridad en números:

Tan sólo en el año 2013 se registraron 2164 casos de violaciones de seguridad que correspondieron a más de 822 MILLONES de registros perdidos, tómate unos minutos para entender la escala de esos números:

- En promedio hubo casi 6 violaciones por día.

- 4 de las 10 violaciones de seguridad más importantes en el mundo ocurrieron el año pasado.

- Si cada registro correspondiese a una única persona, en ese año se perdieron los registros del 11% de la población mundial y en promedio cada segundo 26 personas perdieron su información.

Con estos datos espero hacerte notar la importancia de la seguridad de la información y cómo existen múltiples casos de personas con medios y motivos suficientes para atacar tu red y tan sólo están esperando por la oportunidad.

Aspectos importantes de Seguridad

Ahora, es importante tener en cuenta que ningún sistema de seguridad es infalible, absolutamente todos los sistemas pueden ser víctimas de ataques sin importar lo grande y poderosos que sean. Por lo tanto veremos algunas frases que debemos recordar al trabajar en el ámbito de seguridad de la información:

1

“El Conocimiento es Poder”: Hay que mantenernos actualizados en cuanto a estrategias de incursión violenta en nuestros programas, términos como “malware”, “ransomware”, “phishing” y “ataques watering hole” son algunos de los métodos de ataque “en vogue” hoy día y en otro tutorial veremos en qué consisten pero en unos meses es altamente probable que a esa lista se le sumen unos y se les resten otros ya que la industria evoluciona tan rápido como el mismo Internet.

2

“Piensa como un criminal”: Si quieres predecir cómo van a atacar tu red, piensa en cómo lo atacarías tú, busca libros de “Hackear para Dummies” e incluso, si te alcanza el presupuesto, contrata agentes externos para que intenten invadir tu sistema de forma que puedas atender las debilidades del mismo.

En general debes mantener tu sistema en constate cambio si quieres mantenerlo protegido, las contraseñas deben cambiar, los protocolos de seguridad deben cambiar, la ubicación física de la información debe cambiar, los administradores de la seguridad deben cambiar, etc. De otra forma tu sistema estará cada día más expuesto a ataques que se aprovechen de alguna debilidad existente.

En general, en el aspecto de seguridad de la información no existe una espada de Damocles que destruya todas las amenazas ni una panacea que cure todos los males, así que lo mejor que podemos hacer es conocer cada vez más sobre riesgos de seguridad y corregir nuestro sistema para que no sucumban a ellos y en nuestros próximos tutoriales estaremos revisando la terminología de seguridad existente y algunas de las amenazas más comunes, así como la forma en que debemos prepararnos para contrarrestarlas.

En este tema hay demasiados “subtemas” así que no olviden dejar sus comentarios para ayudarme a seleccionar las amenazas que vayamos a evaluar en próximos tutoriales, ¡hasta la próxima!