Sin lugar a dudas la correcta gestión de nuestro servidor se ve reflejada en un funcionamiento óptimo de cada característica de nuestro servidor y por ende del andar operativo de nuestra red.

Las políticas avanzadas de auditoría nos brindan la posibilidad de tener un control más centralizado ya que nos facilitan verificar los sucesos que se presentan en nuestro servidor y poder determinar con mayor claridad que pasa en el día a día en el mismo.

Vamos a revisar cómo implementar las políticas de seguridad, partiendo que nuestro esquema de seguridad se puede dividir en tres (3) áreas:

Una de las preguntas clásicas es saber si realmente nos interesa implementar políticas de seguridad. Es algo completamente necesario para tener todo controlado y evitar problemas.

- Qué usuarios se loguean de manera correcta.

- Cuántos intentos fallidos tiene un usuario.

- Cambios realizados en el Directorio Activo de nuestra organización.

- Cambios en archivos específicos.

- Quién reinició o apagó el servidor y debido a que causas.

En esta guía aprenderás a implementar, auditar, crear políticas y todo lo necesario para tu entorno empresarial con servidores Windows Server en los focos que necesites tener controlados.

1. Gestionar auditoría con Políticas de Grupo GPO

Debemos especificar qué tipos de eventos de sistema deseamos auditar usando las políticas de grupo.

Veamos algunos de los eventos más comunes que podemos gestionar:

- Descripción

Determina cuando el sistema audita una cuenta logueada de forma satisfactoria.

- Configuración por defecto

Logueo satisfactorio de cuentas

- Descripción

Determina cuando el sistema audita cada evento de una cuenta logueada, por ejemplo cambios de password, eliminación de cuentas.

- Configuración por defecto

Administración de las actividades de las cuentas logueadas de manera satisfactoria

- Descripción

Determina cuando el Sistema audita intentos del usuario de ingresar al Directorio Activo.

- Descripción

Determina cuando el sistema audita cada intento del usuario de logueo o deslogueo en el sistema.

- Configuración por defecto

Login satisfactorio.

- Descripción

Determina cuando el sistema audita cada intento de cambio en las políticas establecidas del dominio.

- Configuración por defecto

Cambios satisfactorios de políticas

- Descripción

Determina cuando el sistema audita cualquier cambio en el sistema.

- Configuración por defecto

Eventos de sistema satisfactorio.

Debemos tener ciertas precauciones al momento de crear políticas de auditoría por ejemplo:

- Altos niveles de auditoría pueden afectar de una manera drástica el rendimiento del dispositivo a auditar.

- Cuando buscamos los logs de los eventos veremos que existen miles de logs y nos puede afectar la búsqueda. Hay que dejar bien definidos los tramos de tiempo a auditar.

- Los logs más actuales reemplazan los logs más antiguos, esto nos puede impedir ver eventos importantes ocurridos en un periodo anterior.

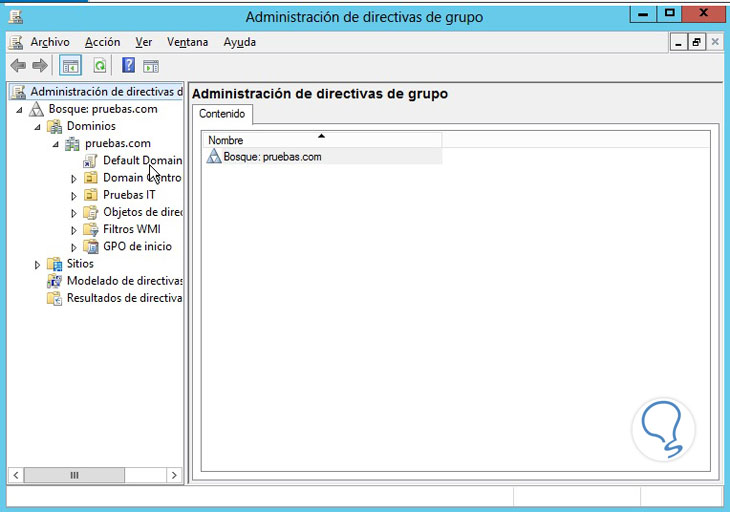

2. Implementar política de auditoría GPO

Para implementar una política de auditoría debemos realizar los siguientes pasos:

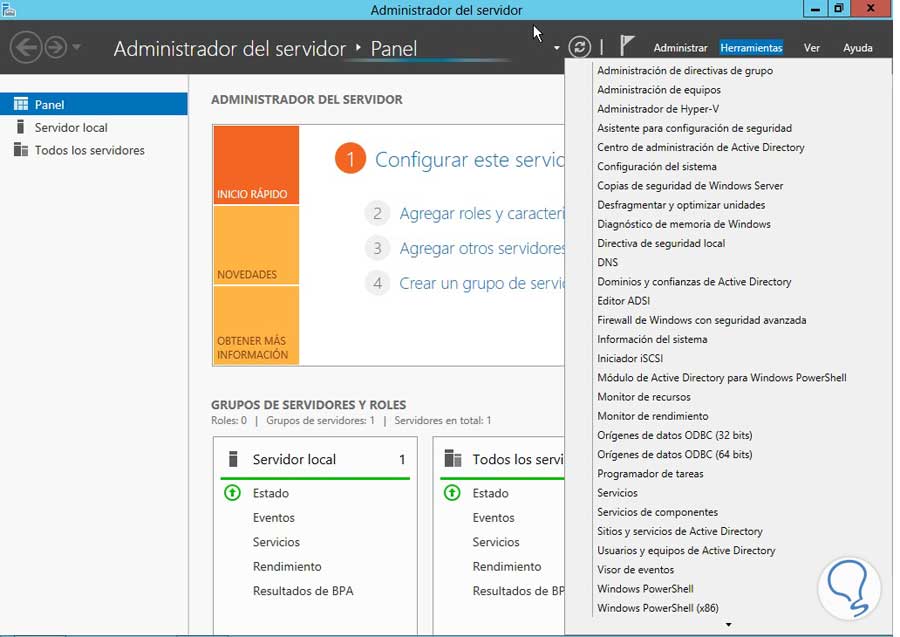

Abrimos nuestro Administrador del Servidor o Server Manager. Damos clic en Herramientas y elegimos la opción Administración de directivas de grupo.

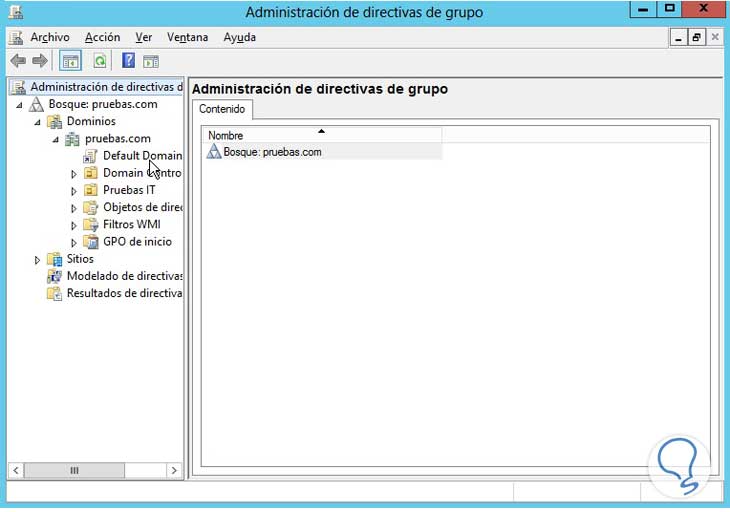

AsÍ desplegará el menú de las GPOs, debemos desplegar el dominio actual y damos clic derecho en Default domain policy.

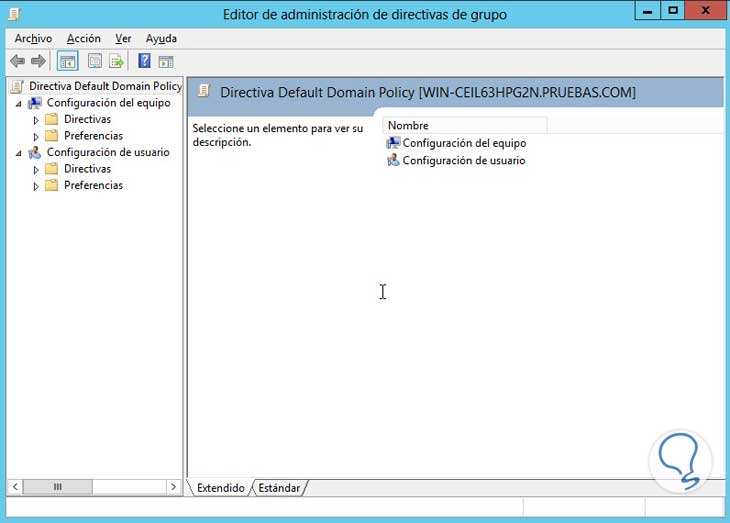

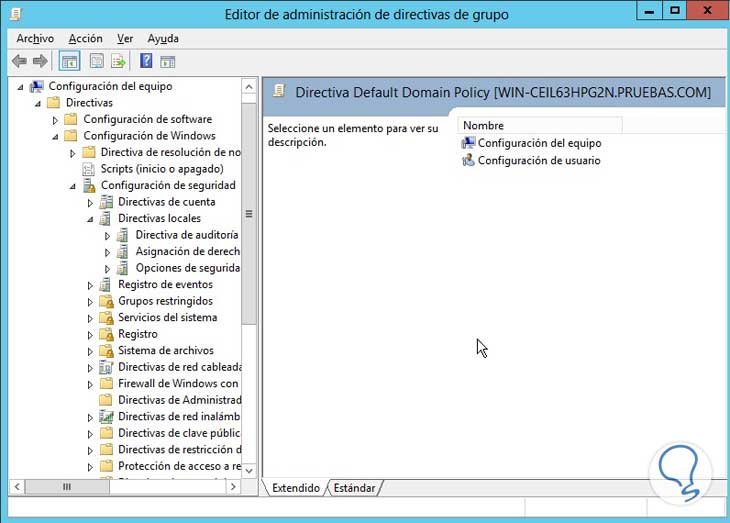

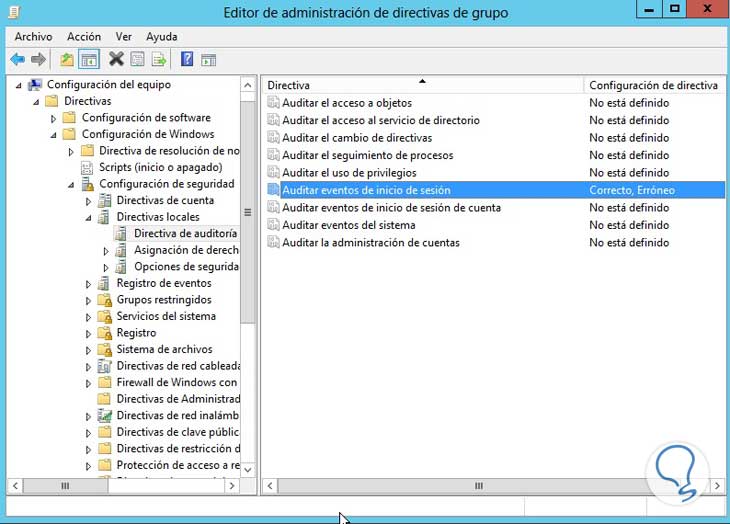

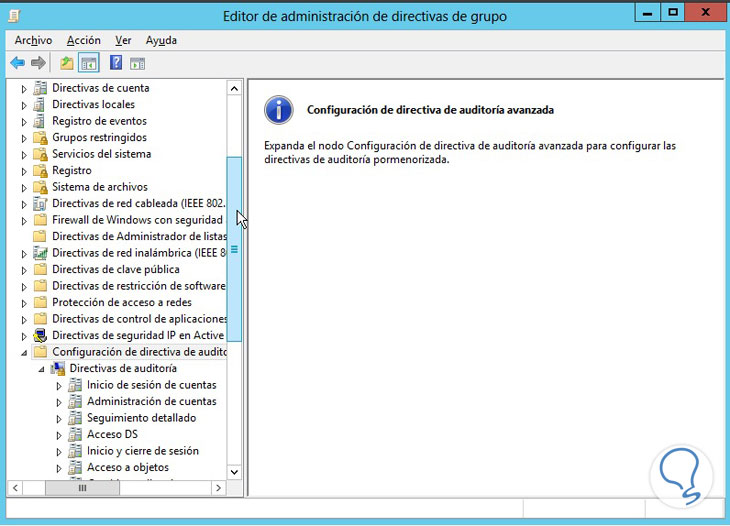

Elegimos la opción Editar y se desplegará el Editor de administración de directivas de grupo.

Desplegamos la siguiente ruta:

- Configuración del equipo

- Directivas

- Configuración de Windows

- Configuración de Seguridad

- Directivas Locales

- Directiva de Auditoria

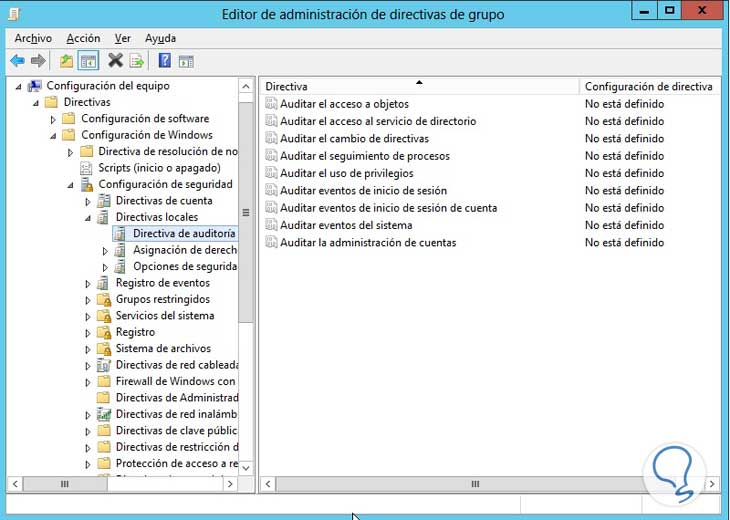

Veremos que se despliega una ventana con las diferentes opciones a auditar:

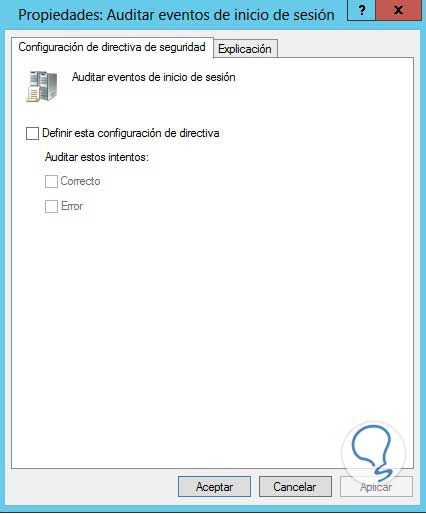

Damos doble clic en la opción Auditar eventos de inicio de sesión, veremos que se abre la ventana de las propiedades de dicha auditoría.

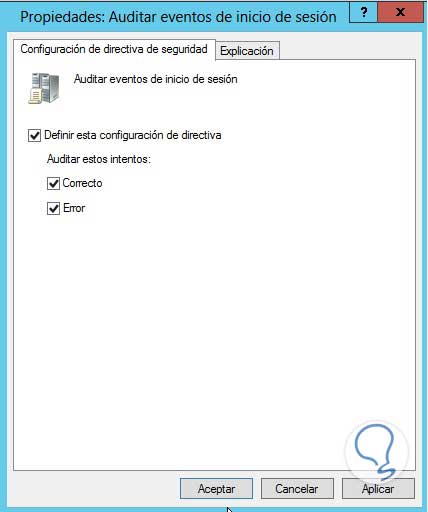

Marcamos el check box Definir esta configuración de directiva para habilitar dicha política, y activamos ambas casillas (Correcto y Error) y damos clic en Aplicar y finalmente en Aceptar para guardar los cambios.

Veremos los cambios reflejados de nuestra auditoría:

3. Implementar política de auditoría (archivo o carpeta)

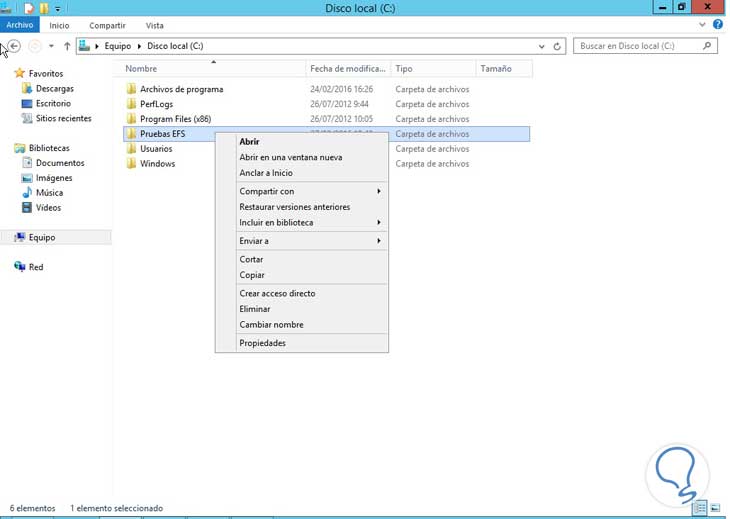

Podemos agregar un tipo de auditoría a un archivo o carpeta en específico, para ello realizaremos el siguiente proceso:

Damos clic derecho en la carpeta que deseamos asignarle auditoria y elegimos la opción Propiedades.

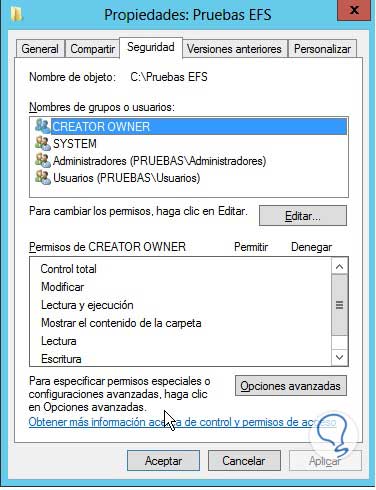

En la ventana Propiedades seleccionamos la ficha Seguridad.

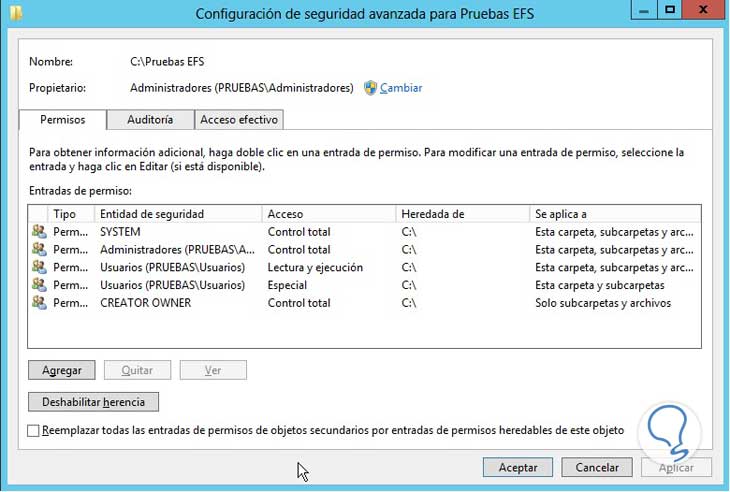

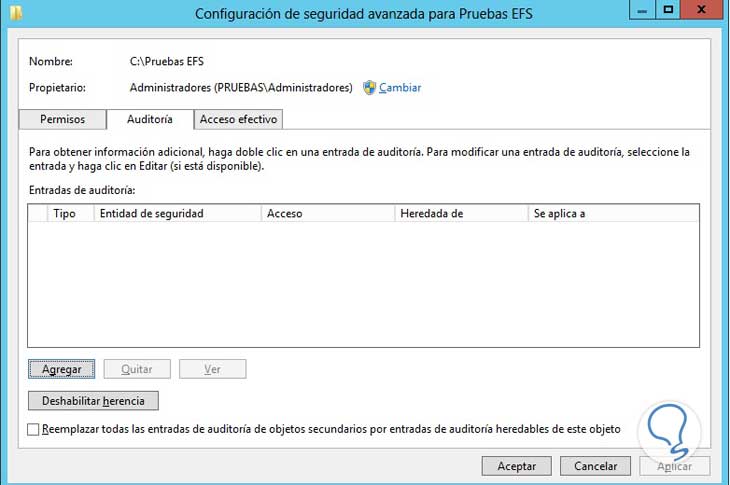

Damos clic en Opciones avanzadas y se desplegará la siguiente ventana:

Damos clic en la opción Auditoría y posteriormente en Agregar.

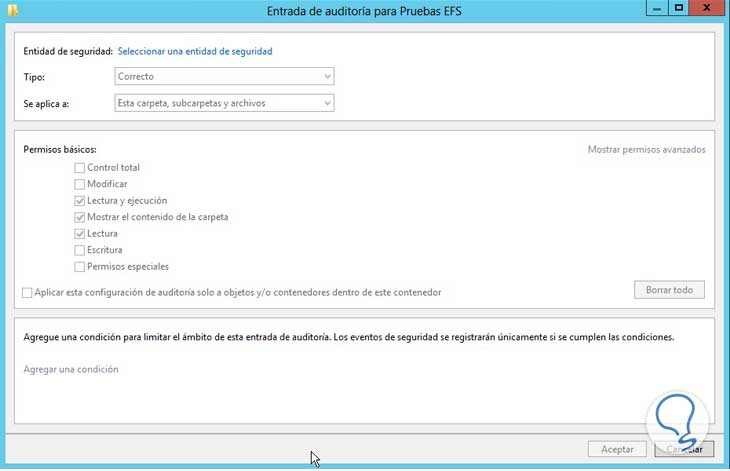

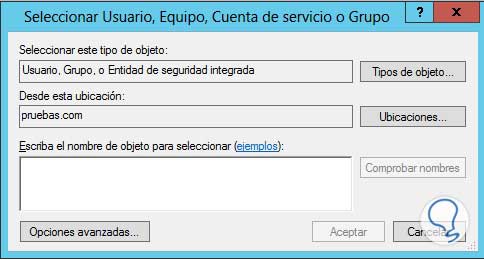

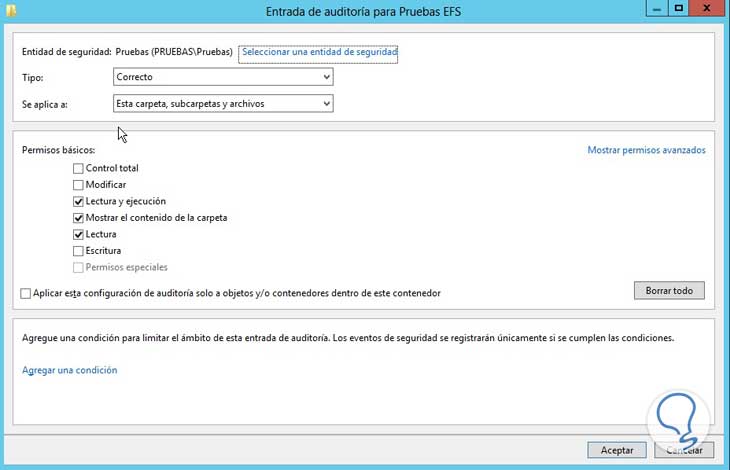

En la ventana desplegada elegimos la opción Seleccionar una entidad de seguridad para buscar que política adicionar.

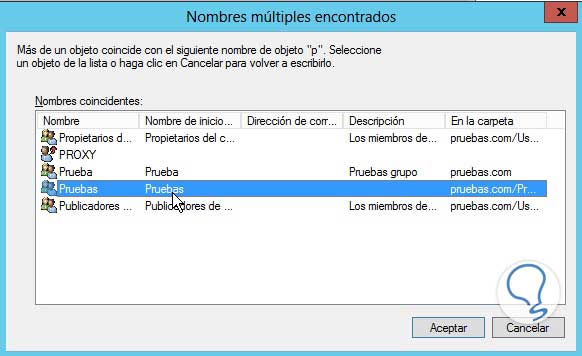

Elegimos el objeto a aplicar auditoria:

Finalmente especificamos los parámetros de la auditoría (Lectura, Escritura, etc), damos clic en Aceptar para guardar los cambios.

Con estos pasos ya tendremos auditada la selección que hayamos elegido.

Las sintaxis que podemos usar para este comando comprenden las siguientes:

- /get: Despliega la política actual

- /set: Establece la política de auditoría

- /list: Despliega los elementos de la política

- /backup: Guarda la política de auditoría a una archivo

- /clear: Limpia la política de auditoría

- /?: Despliega la ayuda

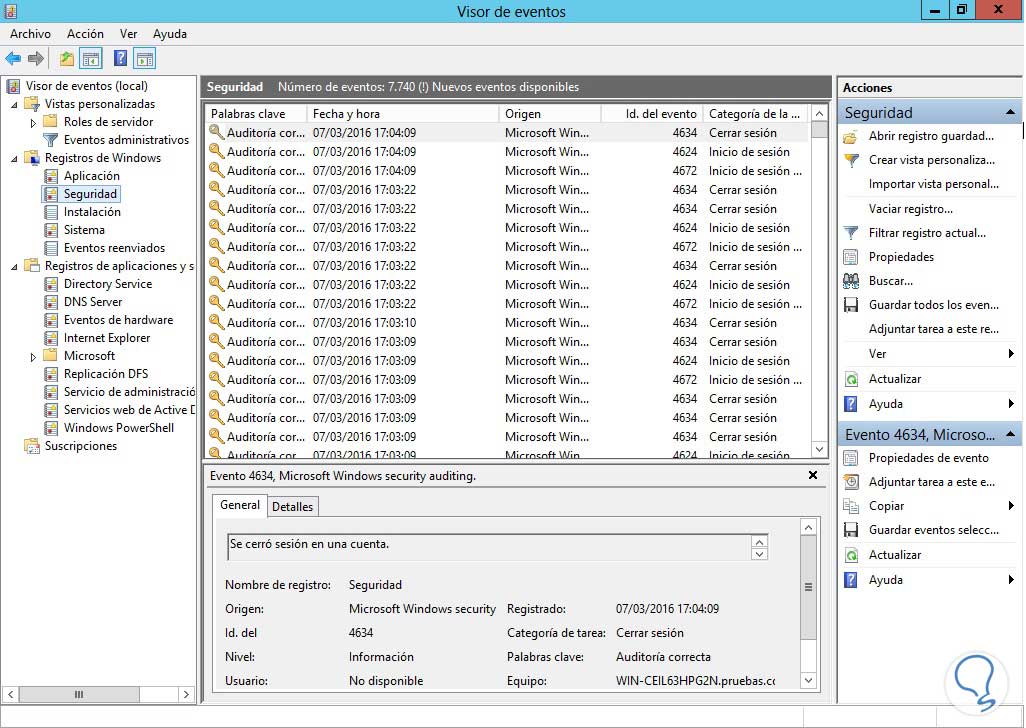

4. Eventos y sucesos del Visor de Eventos

Cuando tenemos configuradas nuestras políticas de seguridad, en el visor de eventos podremos ver todos los diferentes sucesos que han ocurrido en nuestro servidor, estos eventos están representados mediante un código numérico, veamos algunos de los eventos más representativos:

- 4774: Una cuenta fue mapeada para logueo

- 4775: Una cuenta no fue mapeada para logueo

- 4776: El controlador de dominio intento validar credenciales de una cuenta

- 4777: El controlador de dominio falló al validar las credenciales de una cuenta

- 4778: Una sesión fue reconectada en una estación Windows

- 4779: Una estación fue desconectada de una estación Windows

- 4800: Una estación ha sido bloqueada

- 4801: Una estación ha sido desbloqueada

- 5632: Un requerimiento ha sido creado para autenticar una red WI Fi

- 5633: Un requerimiento ha sido creado para autenticar una red por cable

- 4783: Una aplicación básica de grupo ha sido creada

- 4784: Una aplicación básica de grupo ha sido modificada

- 4741: Una cuenta de computador ha sido creada

- 4742: Una cuenta de computador ha sido modificada

- 4743: Una cuenta de computador ha sido eliminada

- 4744: Un grupo local de distribución ha sido creado

- 4746: Un miembro ha sido adicionado a un grupo local de distribución

- 4747: Un miembro ha sido removido de un grupo local de distribución

- 4749: Un grupo global de distribución ha sido creado

- 4750: Un grupo global de distribución ha sido modificado

- 4753: Un grupo global de distribución ha sido removido

- 4760: Un grupo de seguridad ha sido modificado

- 4727: Un grupo global de seguridad ha sido creado

- 4728: Un miembro ha sido adicionado a un grupo global de seguridad

- 4729: Un miembro ha sido removido a un grupo global de seguridad

- 4730: Un grupo global de seguridad ha sido removido

- 4731: Un grupo local de seguridad ha sido creado

- 4732: Un miembro ha sido adicionado a un grupo local de seguridad

- 4720: Una cuenta de usuario ha sido creado

- 4722: Una cuenta de usuario ha sido habilitado

- 4723: Un intento de cambio de password ha sido creado

- 4725: Una cuenta de usuario ha sido deshabilitado

- 4726: Una cuenta de usuario ha sido eliminada

- 4738: Una cuenta de usuario ha sido modificada

- 4740: Una cuenta de usuario ha sido bloqueada

- 4767: Una cuenta de usuario ha sido desbloqueada

- 4781: El nombre de una cuenta de usuario ha sido modificado

- 4688: Un nuevo proceso ha sido creado

- 4696: Un código primario ha sido asignado a un proceso

- 4689: Un proceso ha terminado

- 5136: Un objeto de servicio de directorio ha sido modificado

- 5137: Un objeto de servicio de directorio ha sido creado

- 5138: Un objeto de servicio de directorio ha sido recuperado

- 5139: Un objeto de servicio de directorio ha sido movido

- 5141: Un objeto de servicio de directorio ha sido borrado

- 4634: Una cuenta ha sido deslogueada

- 4647: Usuario ha iniciado el deslogueo

- 4624: Una cuenta ha sido logueada satisfactoriamente

- 4625: Una cuenta ha fallado en su login

- 5140: Se ha accedido a un objeto de red

- 5142: Un objeto de red ha sido adicionado

- 5143: Un objeto de red ha sido modificado

- 5144: Un objeto de red ha sido eliminado

- 4608: Windows ha sido iniciado

- 4609: Windows ha sido apagado

- 4616: La zona horaria ha sido modificada

- 5025: El firewall de Windows ha sido detenido

- 5024: El firewall de Windows ha sido iniciado

Como podemos ver existen muchos más códigos para representar los diferentes eventos que suceden a diario en nuestro servidor y nuestra red, podemos ver todos los códigos en la web de Microsoft.

5. Acceso al Visor de Eventos WServer 2012

Vamos a conocer el proceso para acceder al visor de eventos de nuestro servidor y desde allí poder filtrar o buscar eventos específicos.

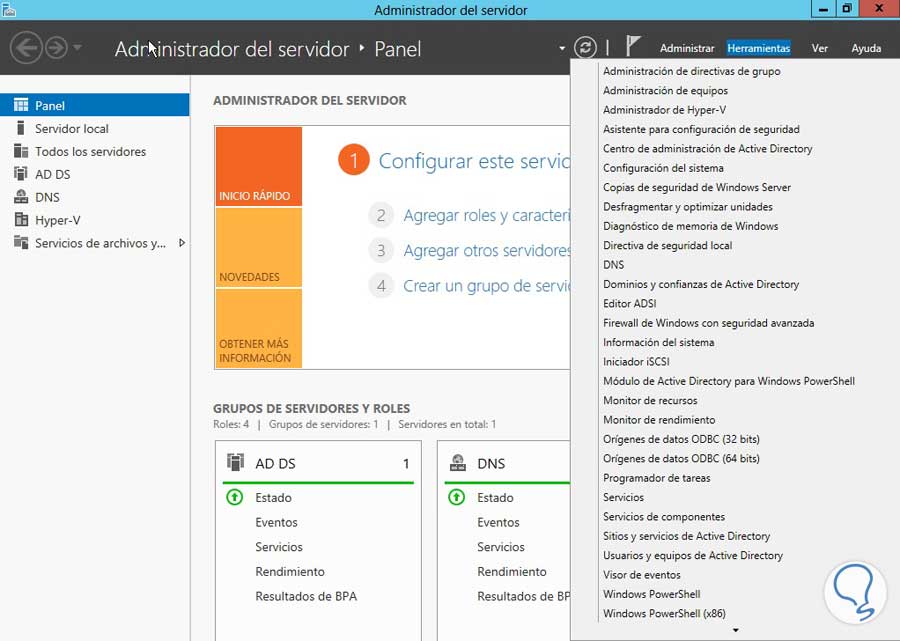

Debemos ingresar al Administrador del Servidor o Server Manager. Allí seleccionamos la opción visor de sucesos del menú Herramientas.

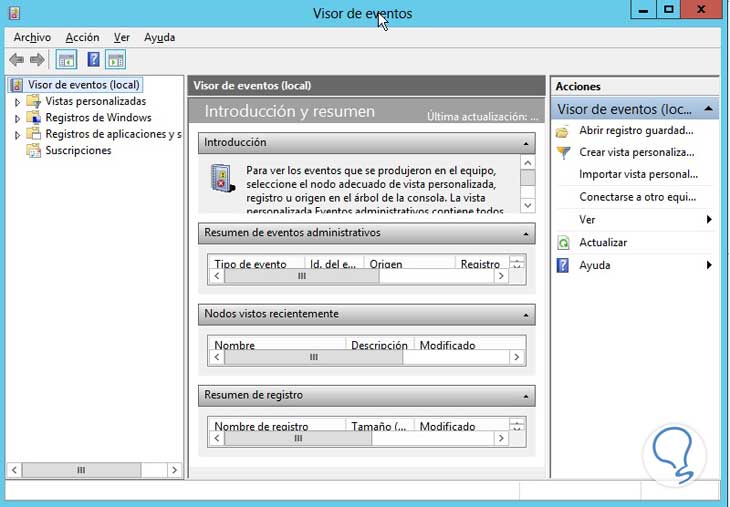

Allí se desplegará la ventana respectiva para poder buscar los eventos en nuestro dispositivo:

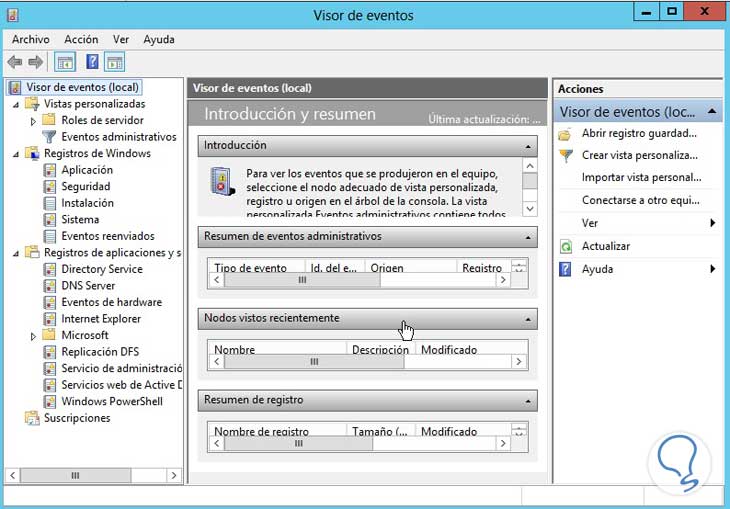

En el menú lateral izquierdo tenemos diferentes opciones para ver los eventos.

Como vemos podemos filtrar por categorías como:

- Registros de Windows

- Registros de Aplicaciones

- Microsoft

Y a su vez podemos buscar por subcategorías como Aplicación, Seguridad, etc.

Por ejemplo elegimos la opción Seguridad del menú Registros de Windows.

Podemos observar en el menú central la estructura del evento:

- Nombre del evento

- Fecha del evento

- Origen

- ID del evento (ya visto antes)

- Categoría

En el menú lateral izquierdo encontramos opciones para ajustar nuestro visor de eventos, tales como:

- Abrir registros guardados: Permite abrir registros que hayamos guardado con anterioridad.

- Vista personalizada: Nos permita crear una vista en base a nuestras necesidades, por ejemplo la podemos crear por ID del evento, por fecha, por categoría, etc.

- Importar vista personalizada: Nos permite importar nuestra vista creada a otra ubicación.

- Vaciar registro: Podemos dejar en ceros el visor de eventos.

- Filtrar registro actual: Podemos ejecutar parámetros para realizar una búsqueda más específica.

- Propiedades: Permite ver las propiedades del evento.

Y así nos damos cuenta que contamos con otras opciones en nuestro visor de eventos.

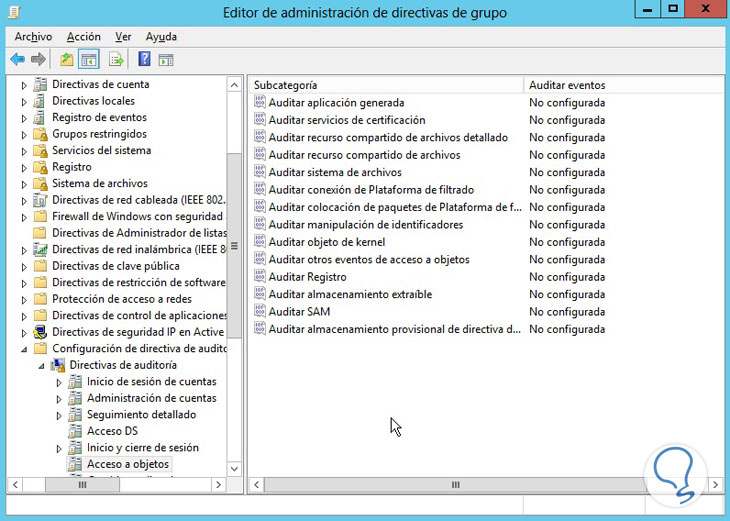

Podemos crear una política de auditoría para los dispositivos removibles, para ello ejecutaremos el siguiente proceso:

Ingresamos a nuestro Administrador del Servidor

Elegimos del menú Herramientas la opción Administrador de directivas de grupo.

Debemos desplegar nuestro dominio, dar clic derecho, clic en Editar e ingresar a la siguiente ruta:

- Configuración del equipo

- Directivas

- Configuración de Windows

- Configuración de Seguridad

- Configuración de directiva de auditoría avanzada

- Configuración de directivas

- Acceso a Objetos

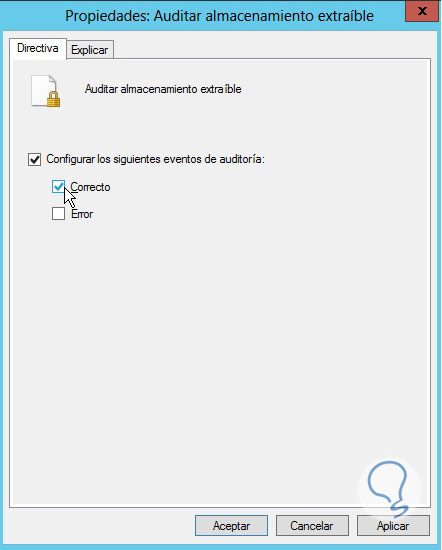

Damos doble clic en Acceso a Objetos, elegimos la opción Auditar almacenamiento extraíble.

Se desplegará la ventana respectiva, activamos el check box Configurar los siguientes eventos de auditoría y elegimos la opción Correcto.

Para guardar los cambios damos clic en Aplicar y posteriormente en Aceptar.

Como podemos ver existen herramientas que hacen de la gestión administrativa de una red una tarea sumamente importante y responsable, debemos explorar a fondo todo lo que nos brinda Windows Server 2012 para tener una red siempre disponible.