Introducción

Uno de los mayores problemas a la que se ven expuestos los servidores, servicios mail y web son los ataques mediante malware.

Uno de los métodos para prevenir este problema es Linux Malware Detect (LMD), una aplicación que puede instalarse en cualquier sistema Linux y prevendrá este tipo de ataques.

Instalación

Supondremos que se tiene acceso SSH al servidor que utilicemos para realizar la instalación y puede hacerse desde cualquier sistema operativo ya que la tarea la hacemos conectados al servidor.

1. Ingresamos a nuestra consola de comando por SSH a nuestro servidor:

ssh root@XX.XX.X.XX root@XX.XX.XX.XX's password: *******2. Una vez que hemos conectado al servidor descargamos el paquete gratuito de Linux Malware Detect en nuestro servidor:

[root@server1~]# wget www.rfxn.com/downloads/maldetect-current.tar.gz3. Descomprimimos el archivo:

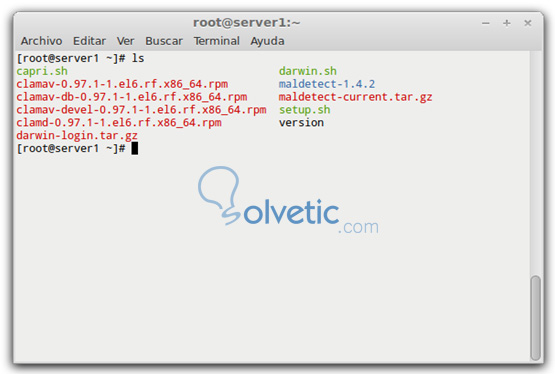

[root@server1~]# tar xfz maldetect-current.tar.gzCon la instrucción ls podremos revisar en que directorio descomprimió generalmente se llamará como la versión de maldetect en este caso maldetect-1.4.2

4. Entramos al directorio y procedemos a realizar la instalación de Maldetect. Aquí se muestra una instalación que se verá en unos comandos:

[root@server1~]# cd maldetect-1.4.2

[root@server1 maldetect-1.4.2]# ./install.sh

Linux Malware Detect v1.4.1

© 2002-2013, R-fx Networks <proj@r-fx.org>

© 2013, Ryan MacDonald <ryan@r-fx.org>

inotifywait © 2007, Rohan McGovern <rohan@mcgovern.id.au>

This program may be freely redistributed under the terms of the GNU GPL

installation completed to /usr/local/maldetect

config file: /usr/local/maldetect/conf.maldet

exec file: /usr/local/maldetect/maldet

exec link: /usr/local/sbin/maldet

exec link: /usr/local/sbin/lmd

cron.daily: /etc/cron.daily/maldet

maldet(10805): {sigup} performing signature update check...

maldet(10805): {sigup} local signature set is version 201205035915

maldet(10805): {sigup} new signature set (2013041816820) available

maldet(10805): {sigup} downloaded http://www.rfxn.com/downloads/md5.dat

maldet(10805): {sigup} downloaded http://www.rfxn.com/downloads/hex.dat

maldet(10805): {sigup} downloaded http://www.rfxn.com/downloads/rfxn.ndb

maldet(10805): {sigup} downloaded http://www.rfxn.com/downloads/rfxn.hdb

maldet(10805): {sigup} downloaded http://www.rfxn.com/...aldet-clean.tgz

maldet(10805): {sigup} signature set update completed

maldet(10805): {sigup} 11203 signatures (9335 MD5 / 1868 HEX)

Luego hacemos una actualización de la base de firmas de maleare

[root@server1~]# maldet –update

Configuración

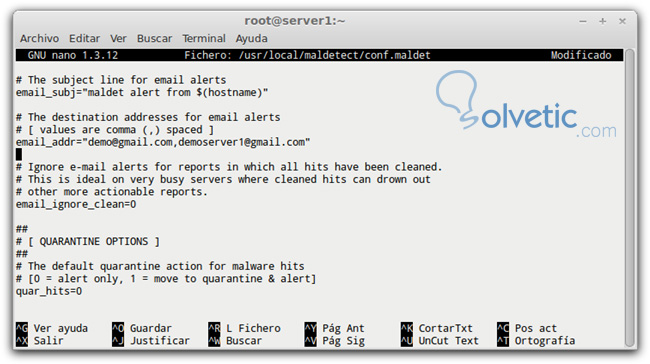

En la ventana de comandos escribimos a continuación usando nuestro editor preferido nano, vim o el que utilicemos a menudo:

nano /usr/local/maldetect/conf.maldet

Establecemos si al encontrar algún malware nos alertará por email:

- 0 = deshabilitado

- 1 = habilitado

# [0 = disabled, 1 = enabled] email_alert=1También definimos si solo recibimos una alerta y movemos el fichero infectado a cuarentena para que no pueda ejecutarse.

# [0 = alert only, 1 = move to quarantine & alert] quar_hits=0

Como realizar el escaneo

Dependiendo la estructura del servidor y la ruta que tenga el dominio o fichero a escanear.

La opción -a indica All escanear todos los ficheros en ese directorio.

[root@server1 maldetect-1.4.2]# maldet -a /home/usuario/public_htmlPara ver el ultimo reporte que hayamos generado ejecutaremos:

[root@server1 maldetect-1.4.2]# maldet –reportA continuación mostramos un ejemplo de un reporte de malware encontrados en un escaneo de todos los dominios de un servidor, en el listado se vera en File Hit List el nombre del malware, el archivo y el numero de linea de código donde se encuentra, en este caso se han encontrado 2 ficheros infectados.

[root@server1 maldetect-1.4.2]# maldet --scan-all /home

malware detect scan report for server.midominio.com:

SCAN ID: 02233-0315.9516

TIME: JUN 6 07:02:44 +0300

PATH: /home*/*/public_html

RANGE: 2 days

TOTAL FILES: 8406

TOTAL HITS: 1

TOTAL CLEANED: 0

FILE HIT LIST:

{HEX}php.cmdshell.unclassed.344 : /home/user1/public_html/images/upload/files/asphoto.php.pjpg

{HEX}php.nested.base64.513 : /home/user2/public_html/formulario.phpSi resultara una detección falso positivo se puede recuperar el fichero de la cuarentena con:[root@server1 maldetect-1.4.2]# maldet –restore /home/user2/public_html/formulario.phpExisten otras configuraciones mas avanzadas para Maldetect, incluso para que funcione utilizando el antivirus Clamav presente en muchos servidores.