Cuando tenemos bajo nuestra responsabilidad equipos con distros de Linux es importante tener un claro conocimiento sobre los cientos, o miles, de herramientas que tenemos a disposición para optimizar todos los parámetros del sistema tanto a nivel de seguridad, de acceso, de control o demás.

Uno de los principales puntos que debemos gestionar hoy en día es la seguridad, la cual convierte en un problema complejo cuando debemos administrar servidores en línea, ya que, aunque es posible configurar firewalls, políticas fail2ban, servicios seguros y bloquear aplicaciones, es difícil saber con certeza si se ha bloqueado efectivamente cada ataque y esto puede resultar en temas críticos para los usuarios y el comportamiento general de la organización.

Pensando en esto, Solvetic hoy trae una valiosa utilidad llamada Tripwire para su implementación en ambientes Ubuntu, en este caso Ubuntu 17.10, y así tener la certeza de contar con una herramienta más de seguridad bajo nuestra administración.

Tripwire es una herramienta de seguridad que nos dará la posibilidad de monitorear y alertar sobre cualquier cambio que se efectúe en los archivos en el sistema operativo.

Tripwire es un poderoso IDS que ha sido diseñado para proteger el sistema contra cambios no deseados. Con esta herramienta será posible supervisar los archivos del sistema, incluidos los archivos del sitio web, de modo que cuando hay algún cambio de archivo no deseado en cualquiera de los archivos que se están monitoreando, Tripwire revisará el sistema y nos alertará si así lo hemos configurado.

Un sistema de detección de intrusiones basado en host (HIDS), funciona mediante la recopilación de detalles sobre el sistema de archivos y la configuración de su compre equipo, a continuación, almacena esta información para referenciar y validar el estado actual del sistema. Si se encuentran cambios entre el estado conocido y el estado actual, podría ser una señal de que la seguridad se ha visto comprometida y será urgente tomar las medidas administrativas requeridas.

- Detección en tiempo real: Tripwire se encarga de capturar y limitar el daño de amenazas, anomalías y cambios sospechosos.

- Integridad de seguridad y aplicaciones IT

- Inteligencia de cambio en tiempo real: Tripwire ofrece la solución de integridad de archivos más completa para las empresas de cualquier tamaño. Tripwire ha sido desarrollado para detectar y juzgar el cambio y priorizar los riesgos de seguridad con integraciones que proporcionan alertas de cambio de alto volumen y bajo volumen. Tripwire ofrece una solución robusta de monitoreo de integridad de archivos (FIM), capaz de monitorear la integridad detallada del sistema: archivos, directorios, registros, parámetros de configuración, DLL, puertos, servicios, protocolos, etc.

- Sistema de endurecimiento y mejoramiento de cumplimiento: Tripwire cuenta con la biblioteca más grande y más amplia de políticas y plataformas compatibles con más de 800 políticas, y cubre una variedad de versiones y dispositivos de sistema operativo de plataforma.

- Automatización de seguridad y remediación: La capacidad de remediación de Tripwire automatiza las tareas y nos guía para una reparación rápida de sistemas no conformes y configuraciones incorrectas de seguridad. Sera posible automatizar flujos de trabajo a través de integraciones con SIEM, IT-GRC y sistemas de gestión de cambios.

- Ubuntu 17.10 Server: Ubuntu 17.10

- Contar con privilegios de root

1. Cómo actualizar el sistema operativo e instalar Tripwire en Ubuntu 17.10

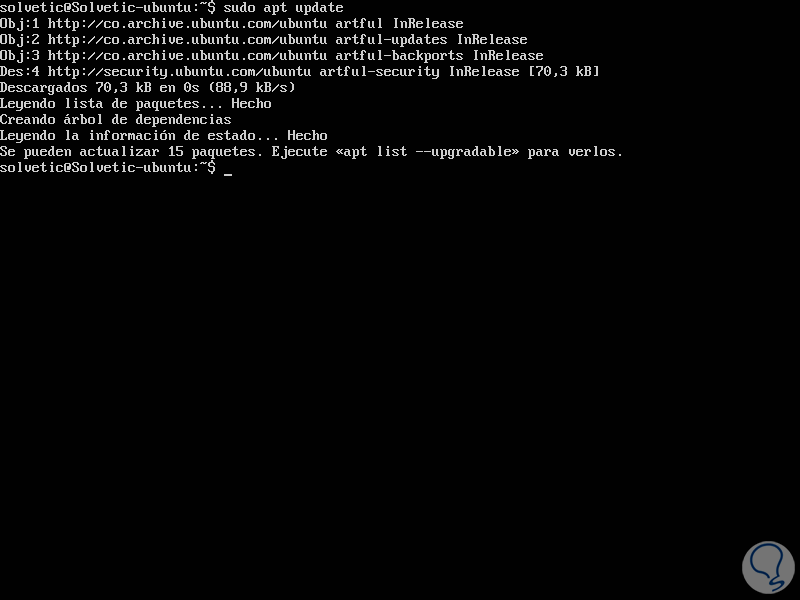

El primer paso a dar consiste en instalar Tripwire en el sistema operativo, esta herramienta está disponible en el repositorio oficial de Ubuntu, por lo cual basta con actualizar el repositorio de Ubuntu 17.10 con el siguiente comando:

sudo apt update

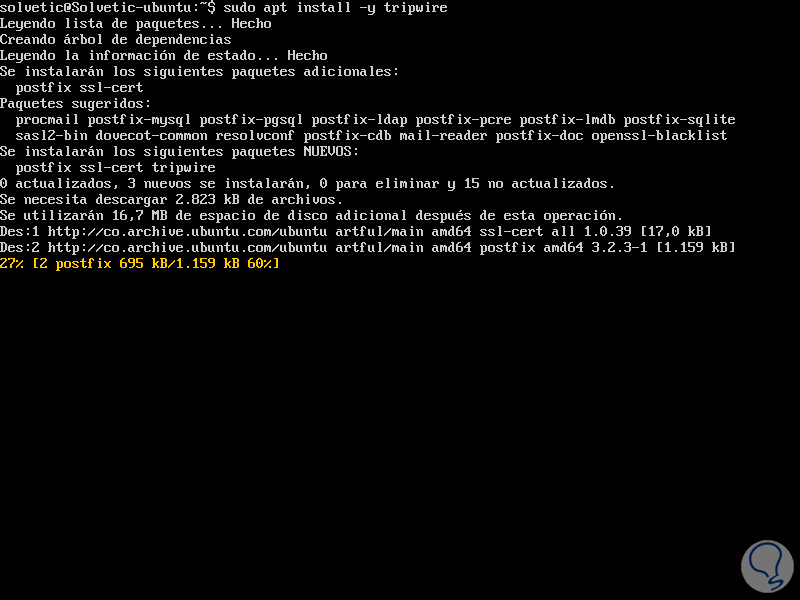

Una vez actualizado Ubuntu 17.10 procedemos a instalar Tripwire ejecutando el siguiente comando:

sudo apt install -y Tripwire

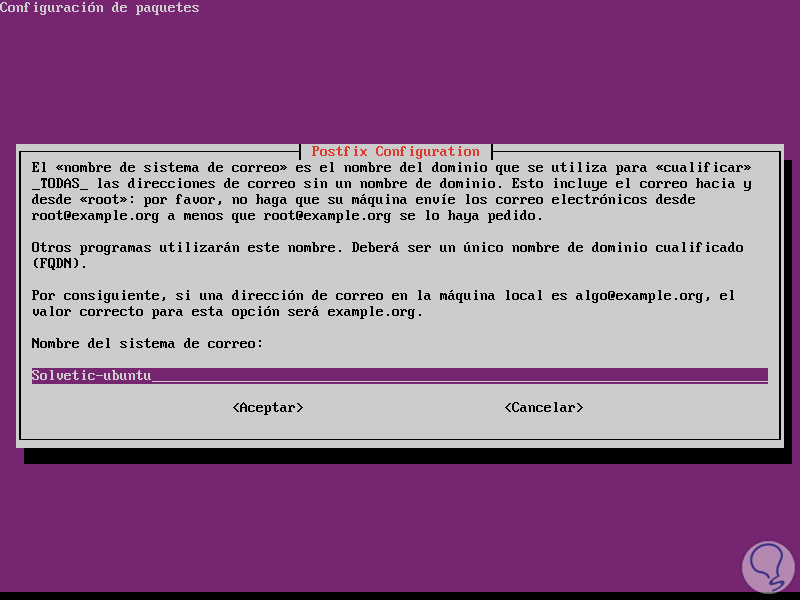

Durante el proceso de instalación se desplegará la siguiente pregunta acerca de la configuración SMTP de Postfix, seleccionaremos la opción Sitio de Internet y daremos clic en Aceptar para continuar con la instalación:

Al pulsar en Aceptar, en la siguiente ventana para el nombre del sistema de correo, dejaremos el valor predeterminado:

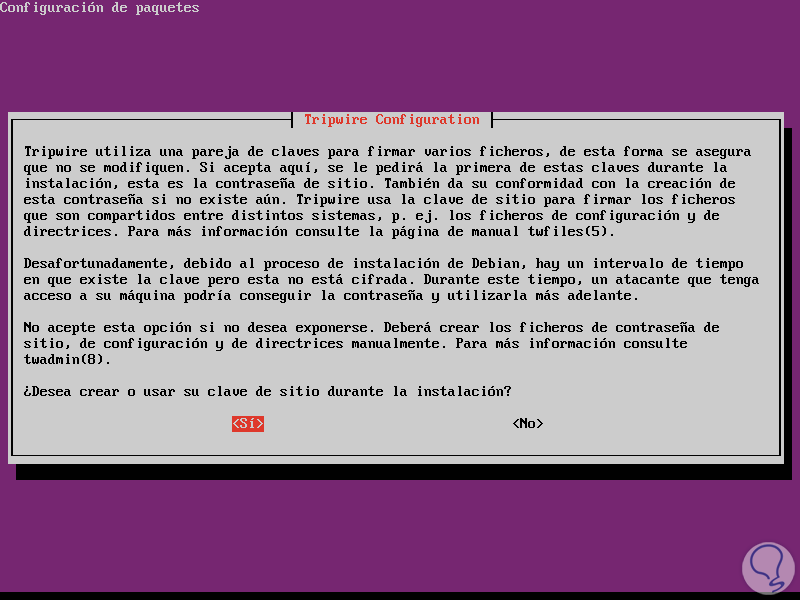

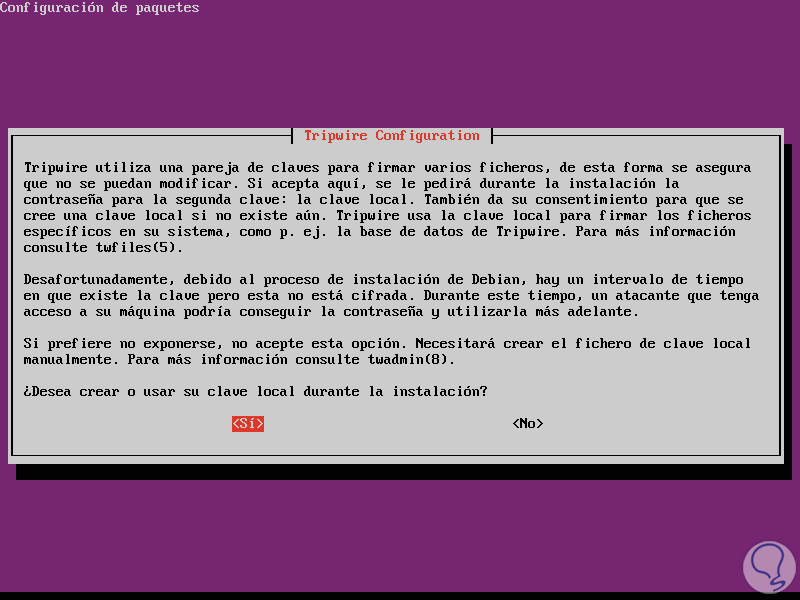

Pulsamos de nuevo en Aceptar y en la siguiente ventana será necesario crear una nueva clave de sitio para Tripwire, en este caso seleccionamos Sí y pulsamos Enter para continuar:

Podemos ver que estas claves están asociadas a factores de seguridad ya que se cuenta con una ventana de tiempo en la cual el atacante puede acceder. Una vez pulsemos Si veremos la siguiente ventana:

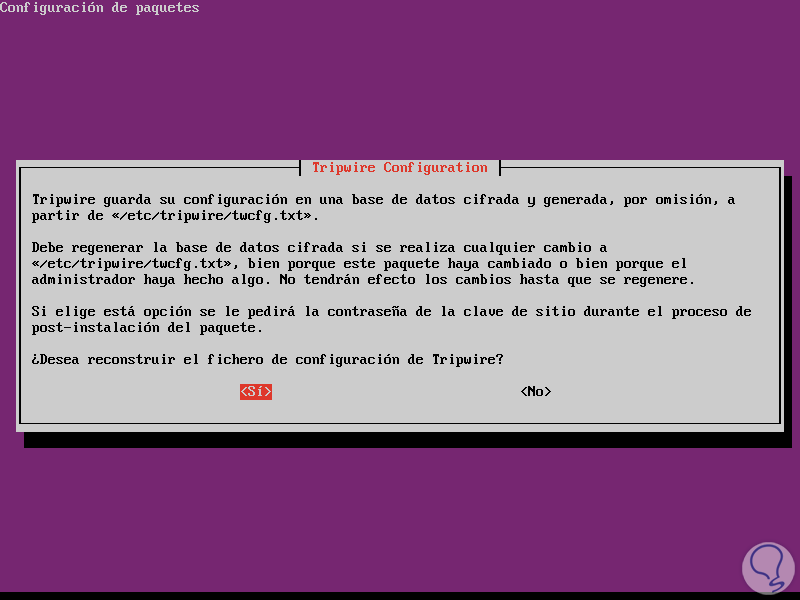

En este caso tenemos los ficheros clave de Tripwire, en este caso seleccionamos Si y pulsamos Enter para proseguir. Ahora, debemos confirmar si reconstruiremos el fichero de configuración de Tripwire ya que se han realizado cambios en los ficheros clave. Seleccionamos Si y pulsamos Enter para seguir el proceso.

El mismo proceso ejecutamos para reconstruir las directivas:

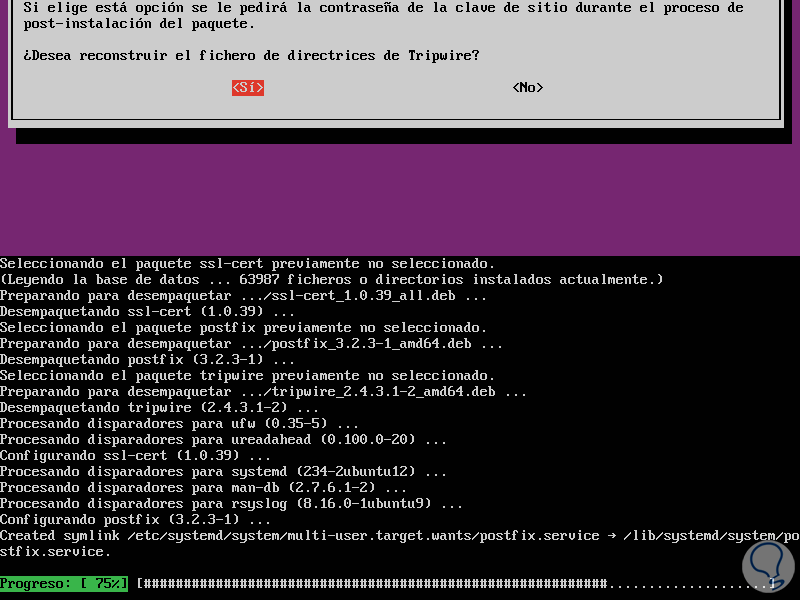

Al pulsar en Si se efectuará el proceso seleccionado:

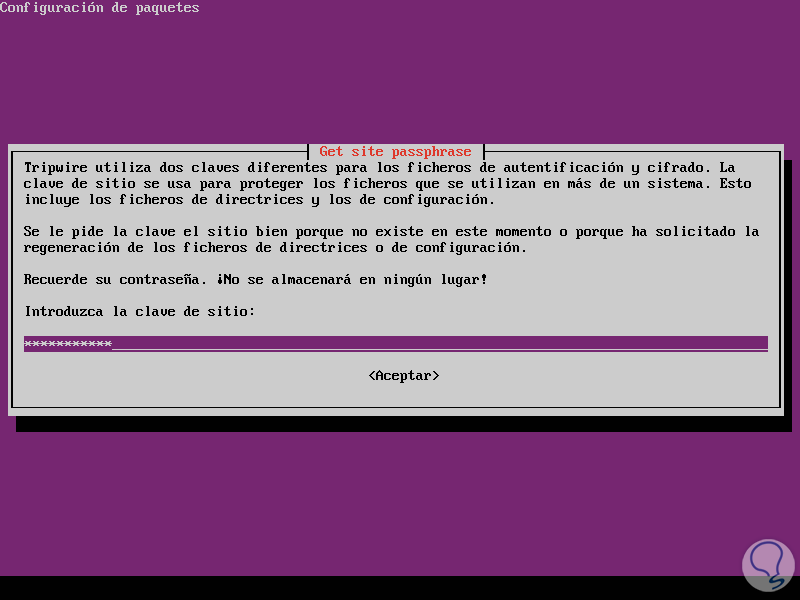

Posteriormente debemos asignar una clave de sitio debido a que no existe:

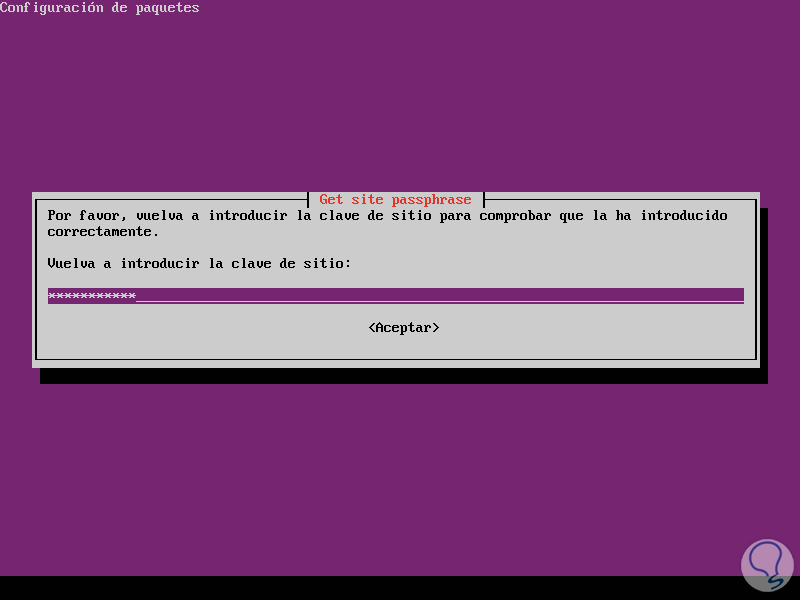

Pulsamos Aceptar y debemos confirmar la contraseña ingresada:

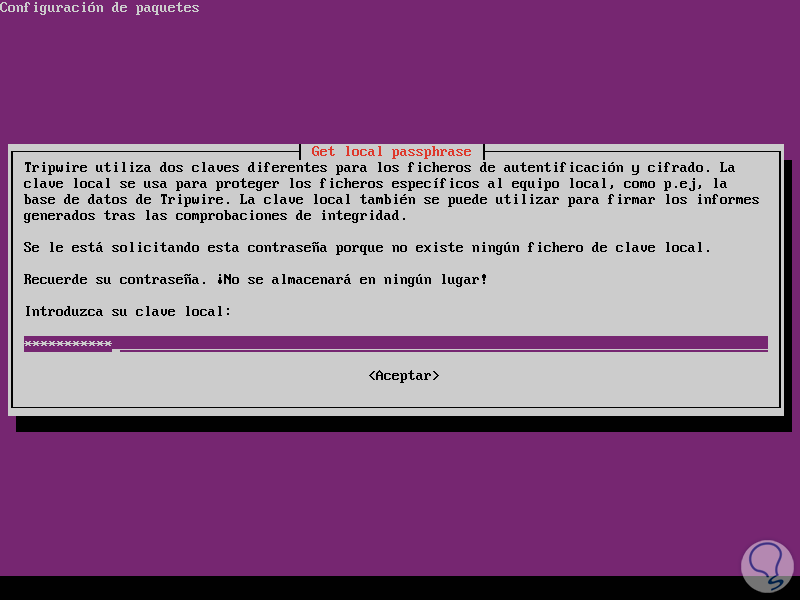

El siguiente paso consiste en asignar y confirmar la contraseña de la clave local:

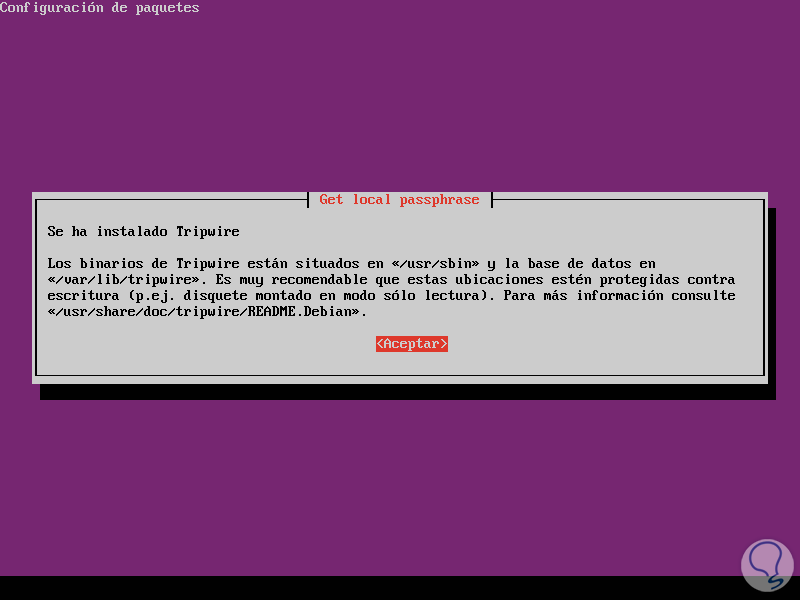

Una vez asignada esta contraseña y así hemos completado el proceso de instalación de Tripwire en Ubuntu 17.10:

2. Cómo configurar las políticas de Tripwire en Ubuntu 17.10

Una vez instalada la herramienta en el sistema, será necesario configurar Tripwire para nuestro sistema Ubuntu 17, toda la configuración relacionada con Tripwire se encuentra en el directorio /etc/tripwire.

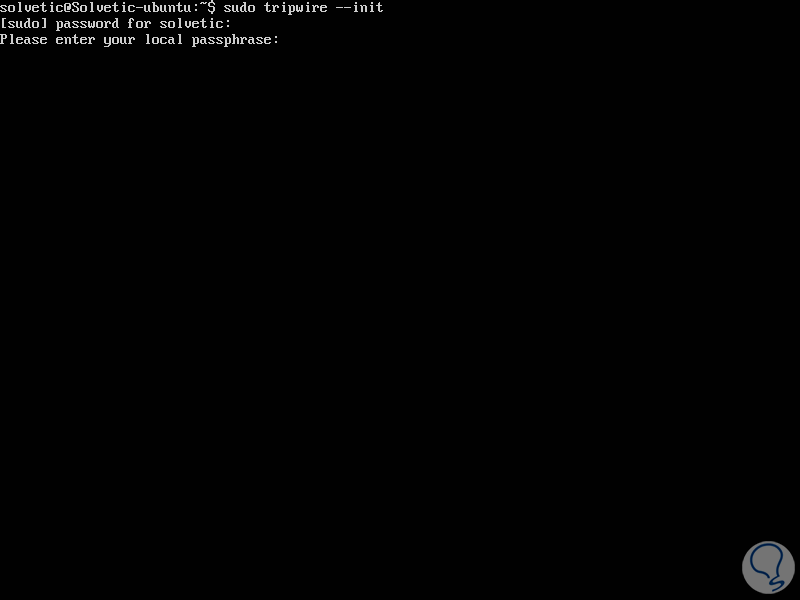

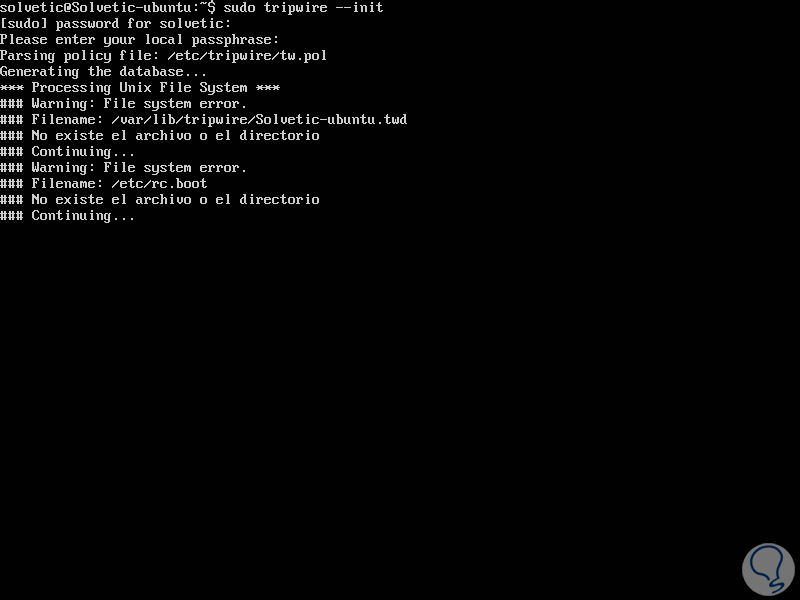

Después de la instalación de Tripwire, será necesario inicializar el sistema de la base de datos con el siguiente comando:

sudo tripwire –initAlli ingresaremos la clave de administrador y luego la clave local que fue configurada durante la instalación:

Esto dará inicio a la base de datos donde veremos lo siguiente:

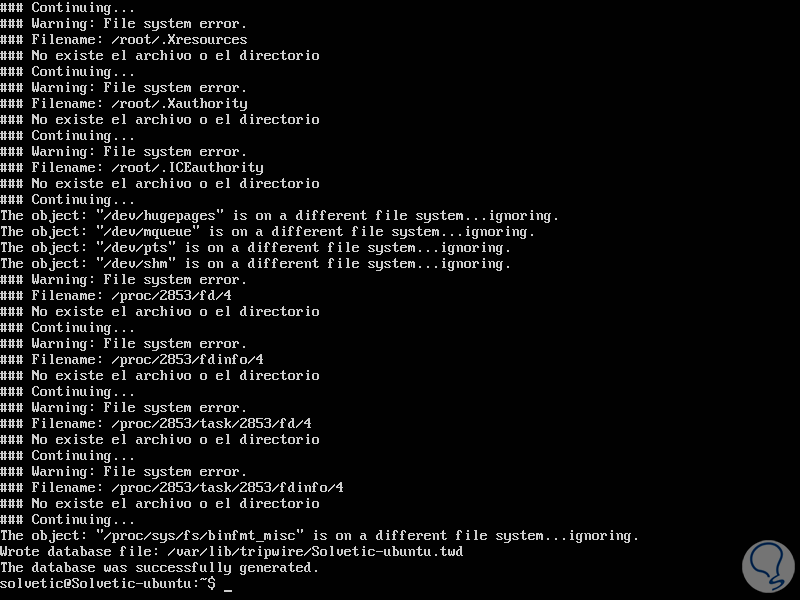

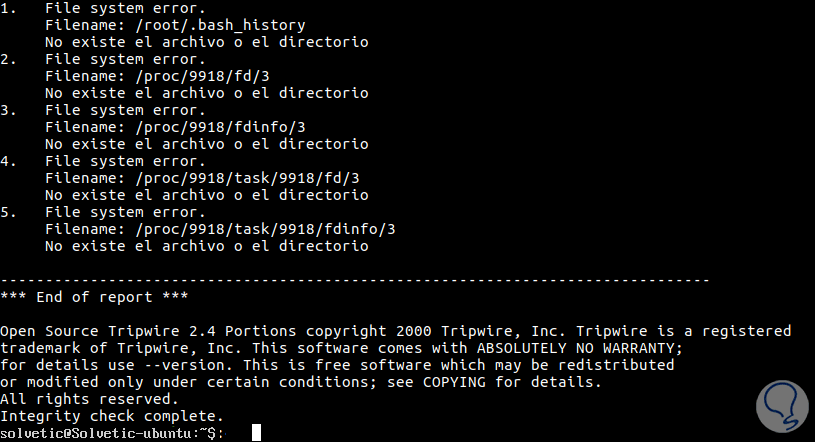

Como resultado final será lo siguiente. Podemos ver el error No existe el archivo o el directorio por lo cual, para resolver este error, debemos editar el archivo de configuración de Tripwire y regenerar la configuración.

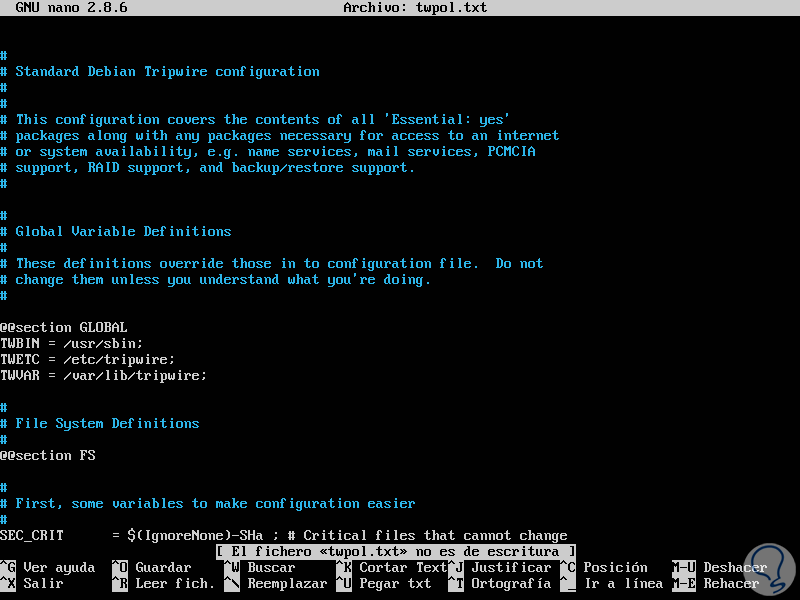

Antes de editar la configuración de Tripwire, debemos verificar qué directorio no existe, algo que es posible hacer con el siguiente comando:

sudo sh -c "tripwire --check | grep Filename > no-directory.txt"Posteriormente podremos ver el contenido de dicho archivo ejecutando lo siguiente:

cat no-directory.txt

Alli veremos el listado de los directorios faltantes.

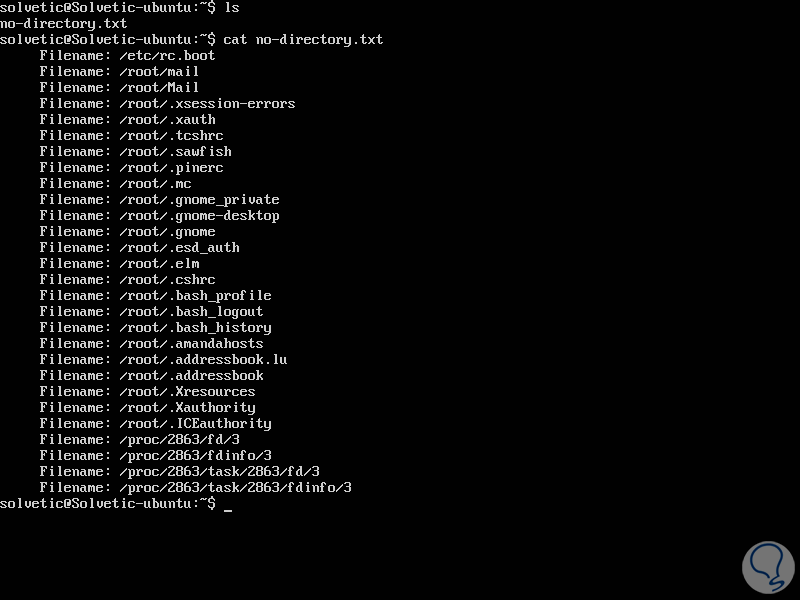

3. Cómo configurar los directorios de Tripwire

El siguiente paso consiste en ir al directorio de configuración de Tripwire y editar el archivo de configuración twpol.txt ejecutando lo siguiente:

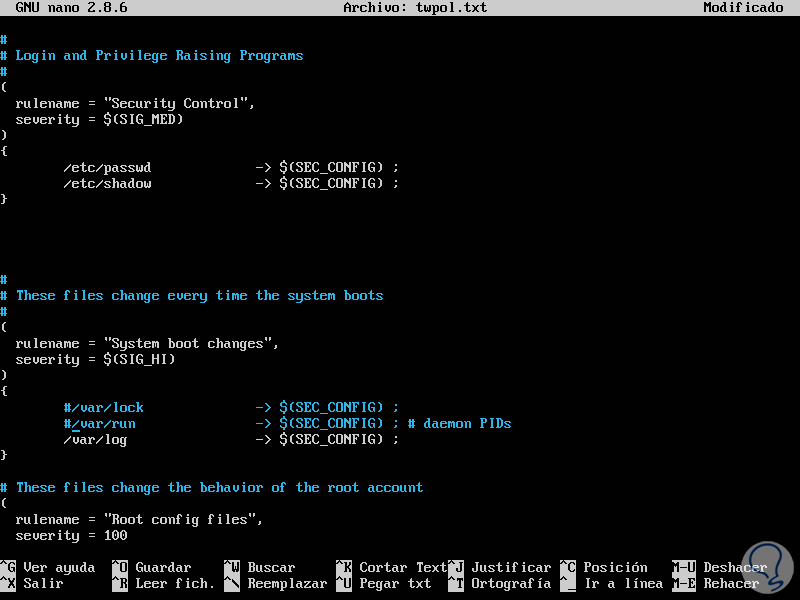

cd /etc/tripwire/ nano twpol.txtVeremos lo siguiente:

Alli realizaremos lo siguiente: En la regla Boot Scripts, comentaremos la línea

/etc/rc.boot -> $(SEC_BIN) ;

En la línea System Boot Changes comentaremos las siguientes líneas:

#/var/lock -> $(SEC_CONFIG) ; #/var/run -> $(SEC_CONFIG) ; # daemon PIDs

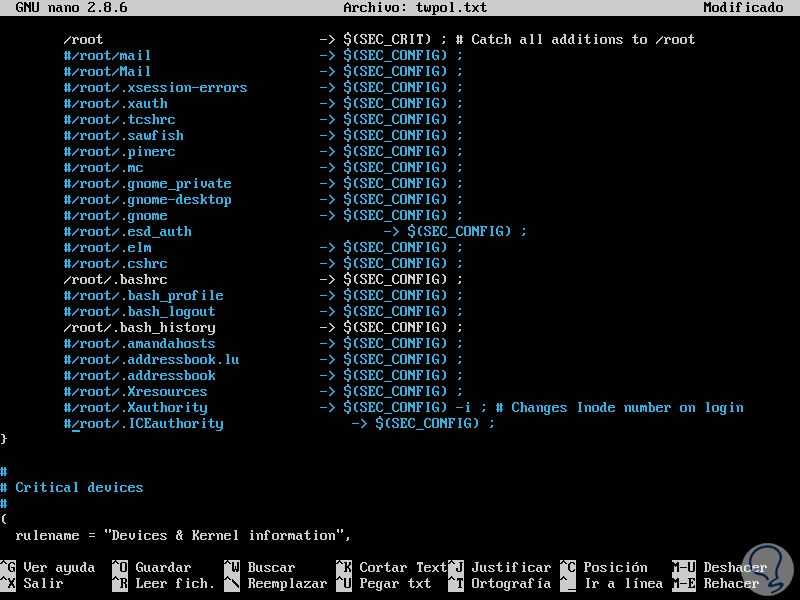

En la línea Root Config Files comentaremos las siguientes líneas:

/root -> $(SEC_CRIT) ; # Catch all additions to /root #/root/mail -> $(SEC_CONFIG) ; #/root/Mail -> $(SEC_CONFIG) ; #/root/.xsession-errors -> $(SEC_CONFIG) ; #/root/.xauth -> $(SEC_CONFIG) ; #/root/.tcshrc -> $(SEC_CONFIG) ; #/root/.sawfish -> $(SEC_CONFIG) ; #/root/.pinerc -> $(SEC_CONFIG) ; #/root/.mc -> $(SEC_CONFIG) ; #/root/.gnome_private -> $(SEC_CONFIG) ; #/root/.gnome-desktop -> $(SEC_CONFIG) ; #/root/.gnome -> $(SEC_CONFIG) ; #/root/.esd_auth -> $(SEC_CONFIG) ; #/root/.elm -> $(SEC_CONFIG) ; #/root/.cshrc -> $(SEC_CONFIG) ; /root/.bashrc -> $(SEC_CONFIG) ; #/root/.bash_profile -> $(SEC_CONFIG) ; #/root/.bash_logout -> $(SEC_CONFIG) ; /root/.bash_history -> $(SEC_CONFIG) ; #/root/.amandahosts -> $(SEC_CONFIG) ; #/root/.addressbook.lu -> $(SEC_CONFIG) ; #/root/.addressbook -> $(SEC_CONFIG) ; #/root/.Xresources -> $(SEC_CONFIG) ; #/root/.Xauthority -> $(SEC_CONFIG) -i ; # Changes Inode number on login #/root/.ICEauthority -> $(SEC_CONFIG) ;

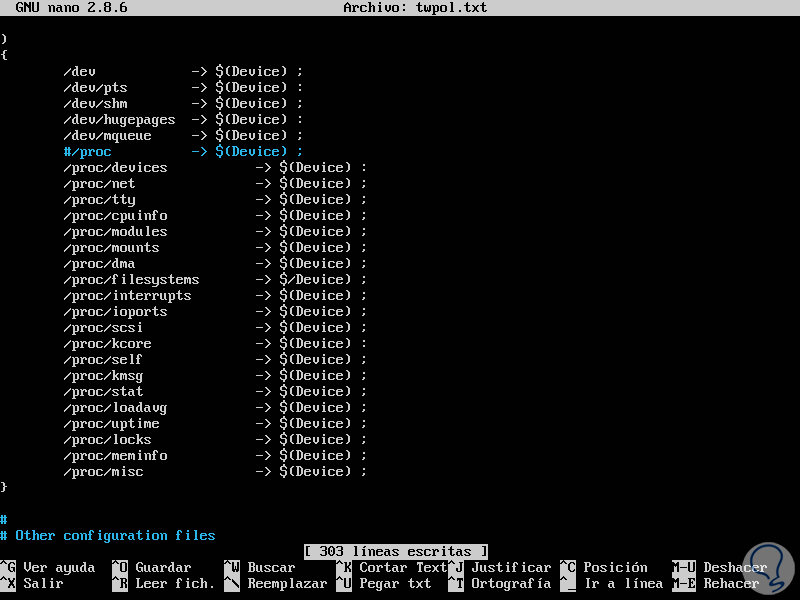

En la regla Device and Kernel information debemos añadir lo siguiente:

/dev -> $(Device) ; /dev/pts -> $(Device); /dev/shm -> $(Device); /dev/hugepages -> $(Device); /dev/mqueue -> $(Device); #/proc -> $(Device) ; /proc/devices -> $(Device) ; /proc/net -> $(Device) ; /proc/tty -> $(Device) ; /proc/cpuinfo -> $(Device) ; /proc/modules -> $(Device) ; /proc/mounts -> $(Device) ; /proc/dma -> $(Device) ; /proc/filesystems -> $(Device) ; /proc/interrupts -> $(Device) ; /proc/ioports -> $(Device) ; /proc/scsi -> $(Device) ; /proc/kcore -> $(Device) ; /proc/self -> $(Device) ; /proc/kmsg -> $(Device) ; /proc/stat -> $(Device) ; /proc/loadavg -> $(Device) ; /proc/uptime -> $(Device) ; /proc/locks -> $(Device) ; /proc/meminfo -> $(Device) ; /proc/misc -> $(Device) ;

Una vez registrados estos cambios guardaremos los cambios usando las teclas Ctrl + O y salimos del mismo usando las teclas Ctrl + X.

Después de editar el archivo de configuración, implementaremos todos los cambios recargando el archivo de política encriptado usando el comando twadmin de la siguiente forma. Alli se ejecutarán tres pasos de verificación.

sudo tripwire –update-policy –secure-mode low /etc/tripwire/twpol.txt

Para regenerar el archivo de configuración de Tripwire ejecutaremos la siguiente línea:

sudo twadmin -m P /etc/tripwire/twpol.txt

4. Cómo utilizar Tripwire

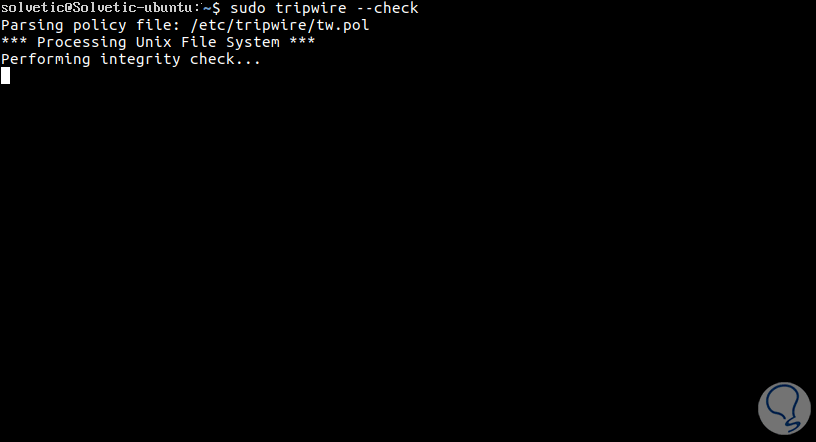

Para iniciar un análisis con esta herramienta en primer lugar ejecutaremos lo siguiente:

sudo tripwire –check

Alli se iniciará el proceso de análisis el cual dará el siguiente resultado:

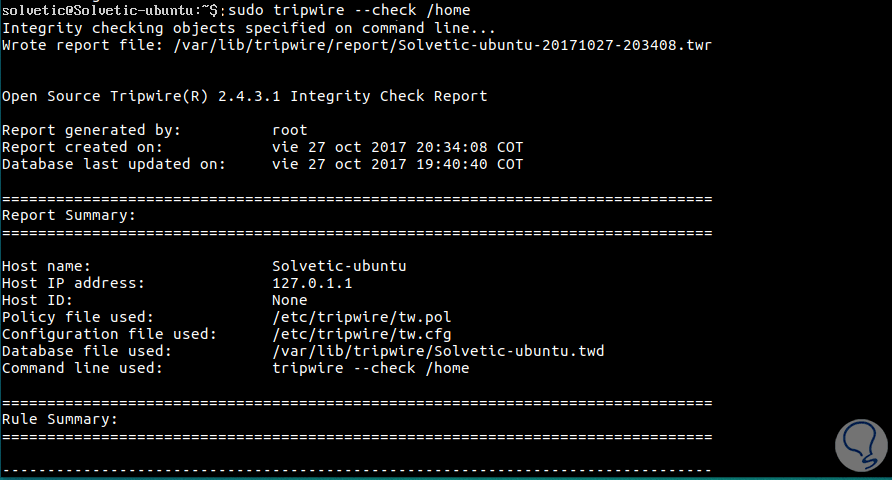

Con Tripwire será posible escanear solo un directorio, por ejemplo, para escanear el directorio /home ejecutaremos lo siguiente:

sudo tripwire –check /home

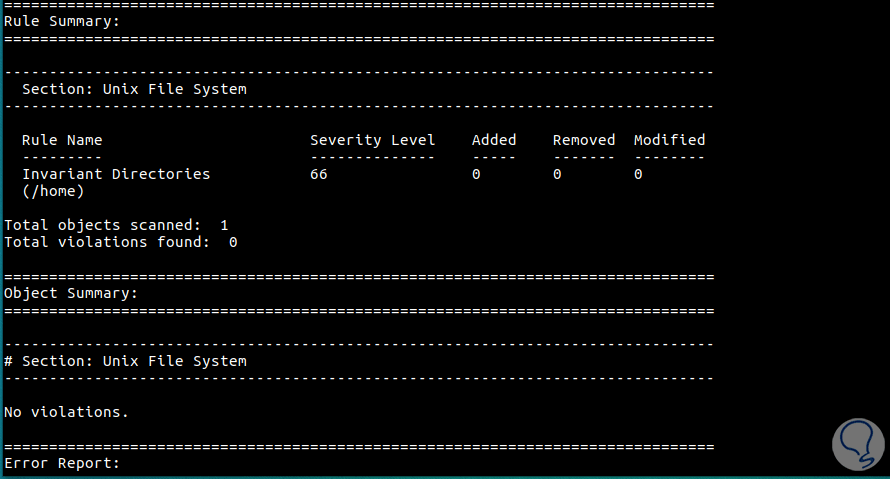

En la parte inferior podemos ver detalles concretos del directorio:

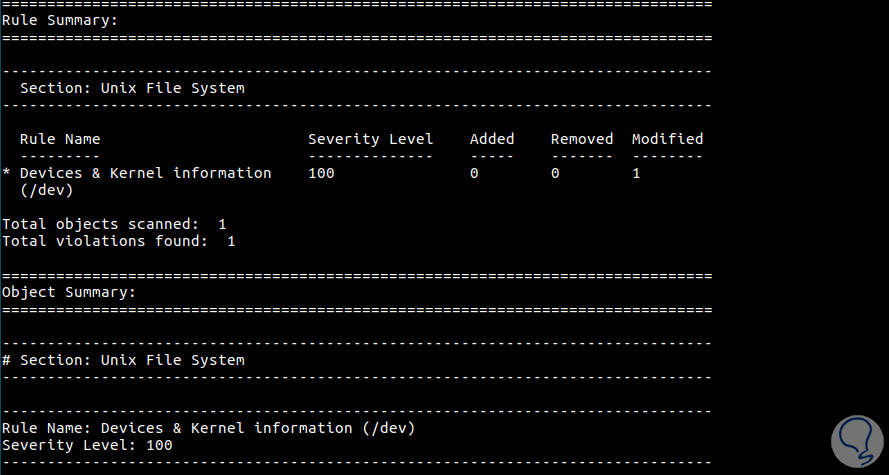

Hemos añadido un nuevo archivo en el directorio /dev y una vez ejecutemos la comprobación de Tripwire podemos ver que la violación ha sido detectada:

Alli tenemos el nivel de severidad de la misma y la cantidad de archivos modificados.

5. Cómo configurar notificaciones por correero de Tripwire

Para las notificaciones por correo electrónico, Tripwire ofrece una función 'emailto' en la configuración. Tripwire usa Postfix para el envío de notificaciones por correo electrónico, y esto se instala automáticamente durante el proceso de instalación de la herramienta.

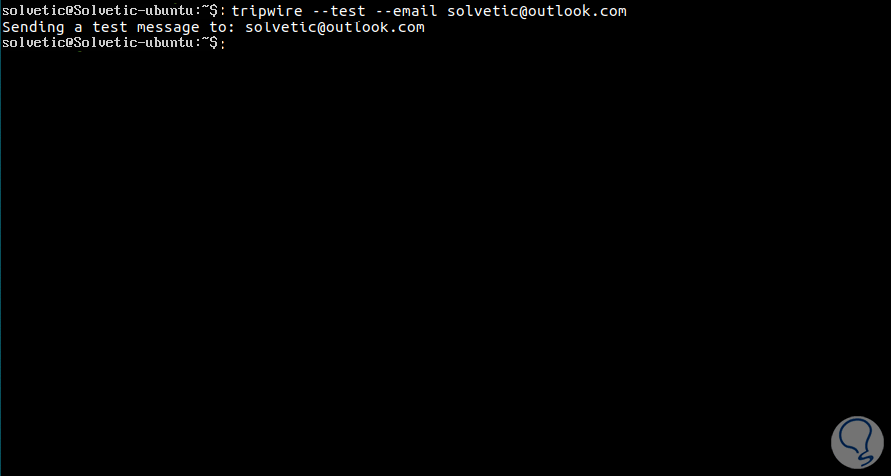

Antes de configurar las notificaciones por correo electrónico, podemos probar la notificación de Tripwire usando el siguiente comando:

tripwire --test --email email@dominio.com

Ahora, para configurar el correo de forma definitiva accederemos de nuevo al archivo twpol.txt y debajo de la sección Wordpress Data añadiremos lo siguiente:

# Rules for Web-app ( rulename = "Wordpress Rule", severity = $(SIG_HI), emailto = email@dominio.com )Una vez guardado este proceso debemos regenerar el archivo ejecutando las siguientes líneas:

sudo twadmin -m P /etc/tripwire/twpol.txt sudo tripwire –initFinalmente tenemos la opción de usar cron para realizar tareas periódicas con Tripwire.

Para ello ejecutaremos la siguiente línea con la cual se creará un nuevo cron:

sudo crontab -e -u rootUna vez accedamos al archivo añadiremos la siguiente línea al final:

0 0 * * * tripwire --check --email-reportDe esta forma definimos tiempos y adjuntamos que sea enviado un reporte al correo. Podemos guardar los cambios usando las teclas Ctrl + O y salir del editor usando las teclas Ctrl + X.

Reiniciamos cron ejecutando lo siguiente:

systemctl restart cronDe esta forma Tripwire es un aliado para detectar cambios en los archivos del sistema en distros de Linux.