En las tareas que ejecutamos a diario en nuestros equipos Linux es muy frecuente el uso del comando sudo para poder ejecutar un comando con privilegios administrativos. A pesar de que el comando sudo nos brinda privilegios de administración existen algunas fallas de seguridad que veremos más adelante.

Como vemos sudo es un comando muy delicado, que usado de manera incorrecta puede generar graves problemas en los equipos y sistemas operativos, tenemos que ser conscientes y asegurar lo mejor posible nuestro equipo, así nos libraremos de futuros problemas.

1. Errores del comando sudo

Aunque parezca que sudo es muy seguro, de echo lo es, vamos a analizar en que parte tenemos la falla que puede convertirse en un gran problema de seguridad.

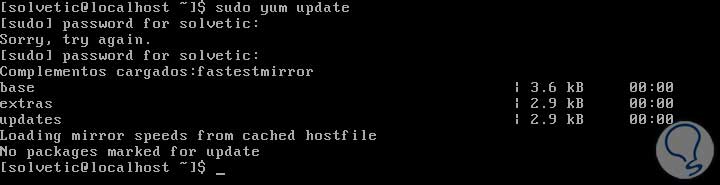

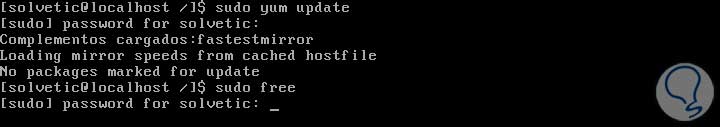

Abrimos nuestro sistema operativo e intentamos ejecutar una actualización del sistema usando el comando:

sudo yum updateVeamos que por seguridad debemos ingresar la contraseña de administrador lo cual es perfecto si alguien intenta realizar alguna acción en el sistema:

Ingresamos nuestras credenciales y veremos que el sistema se actualiza según nuestra petición.

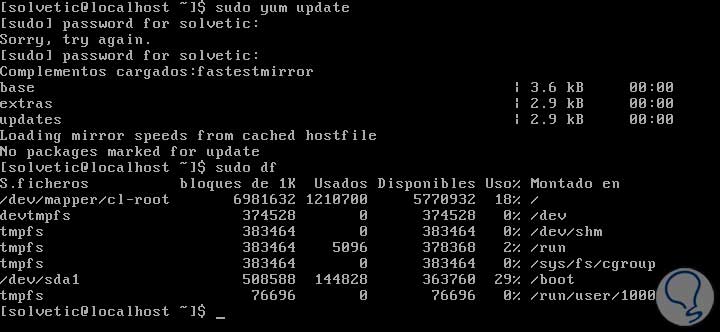

Hasta aquí todo normal y perfecto a nivel de seguridad; Supongamos que vamos por un café y dejamos la sesión abierta, viene otra persona que no está autorizada a ver o ejecutar algún cambio e ingresa el comando:

sudo dfYa que quiere ver las particiones del sistema y ¿cuál es la sorpresa y el fallo de seguridad?, nada más que sudo ya no solicita la contraseña para ver dicha información:

La razón de este fallo de seguridad es que el comando sudo almacena durante un período de tiempo su estado de súper administrador antes de cambiar nuevamente al usuario normal sin privilegios de administrador, razón por la cual en este lapso de tiempo se pueden ejecutar tareas sin requerir contraseña, ya que ésta se almacena en la memoria cache.

Solvetic te explica aquí como corregir este pequeño problema de seguridad de sudo en Linux, verás que no nos va a llevar mucho tiempo.

2. Cómo corregir el almacenamiento en cache de la contraseña sudo

Vamos a realizar el siguiente proceso para permitir que cada vez que usemos el comando sudo se solicite la contraseña. Consulta el siguiente tutorial para asegurarte que tienes una buena contraseña: Crear contraseñas seguras. En primer lugar vamos a dirigirnos a la raíz del sistema usando la sintaxis:

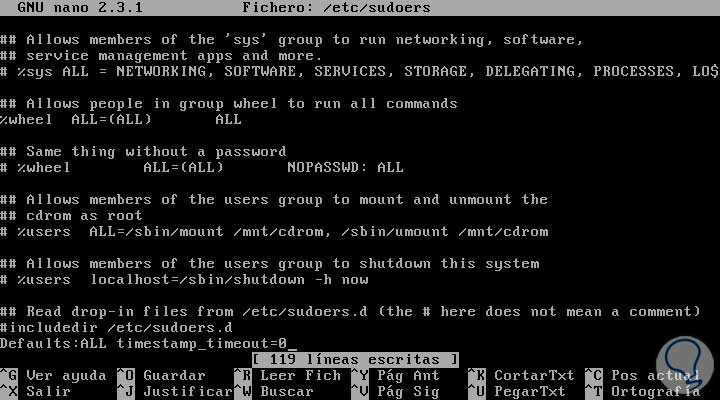

cd /Allí vamos a ingresar el siguiente parámetro para editar el archivo del comando sudo, ingresaremos:

sudo nano /etc/sudoersSe abre un fichero con texto, vamos a ir al final de este archivo usando las flechas de desplazamiento y debemos ingresar lo siguiente:

Defaults:ALL timestamp_timeout=0Con este valor le indicamos a sudo que el tiempo que debe almacenar en cache la contraseña debe ser cero (0).

Guardamos los cambios usando la combinación de teclas:

Ctrl + O

Y salimos del editor usando la combinación:

Ctrl + X

3. Validar de la configuración de sudo

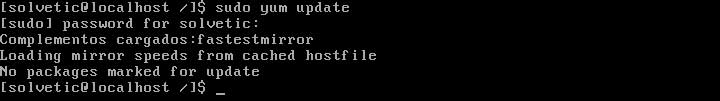

Vamos a verificar que efectivamente hemos solucionado esta falla en sudo. Intentemos actualizar de nuevo el sistema usando:

sudo yum updateY veremos que nos solicita ingresar la contraseña de administrador:

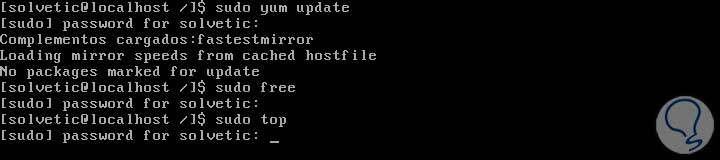

Si ahora nos vamos de nuevo por un café y llega otra persona “curiosa” e ingresa el comando:

sudo freeEs para ver la memoria RAM libre o cualquier otro comando verá lo siguiente:

Debe ingresar la contraseña de administrador obligatoriamente para poder ver dicha información. La persona no cree e intenta usar el comando:

sudo topY aparece lo siguiente:

Igual debe ingresar la contraseña. De esta manera hemos incrementado la seguridad del comando sudo, evitando que quede la contraseña de administrador en la cache y así no permitiendo que cualquier usuario ejecute tareas no permitidas. Basta con modificar el archivo sudoers y así mejorar la gran utilidad de sudo y de paso tomarnos tranquilos el café si dejamos nuestra terminal abierta, aunque lo más recomendable y que deberíamos hacer todos es bloquear nuestro equipo siempre que estemos fuera.

Por último os dejamos el siguiente tutorial para asegurar nuestra consola virtual: Bloquear sesión de consola Linux con Vlock. Y si quieres seguir aumentando tus conocimientos y técnicas, aquí tienes todos los tutoriales sobre sistemas Linux: