La aplicación sobre VPN nos permite utilizar estas redes privadas virtuales para detener y re-direccionar las máquinas clientes que no cumplan con los requerimientos de salud configurados en el NAP, de esta forma dichos clientes no podrían acceder a nuestro entorno de redes privadas virtuales o VPN.

Cuando establecemos este tipo de aplicaciones, las máquinas clientes que no cumplan las políticas de salud son bloqueadas para que no puedan acceder a la red hasta tanto puedan cumplir los requisitos, cuando las mismas implementen los requisitos son re-direccionadas al servidor de remediación donde podrán recuperar el estatus de clientes sanos y que puedan cumplir dichos requerimientos de acceso.

Adicionalmente también podemos implementar la opción de brindarles el acceso por un tiempo limitado antes de expulsarlos de la red y bloquear sus conexiones.

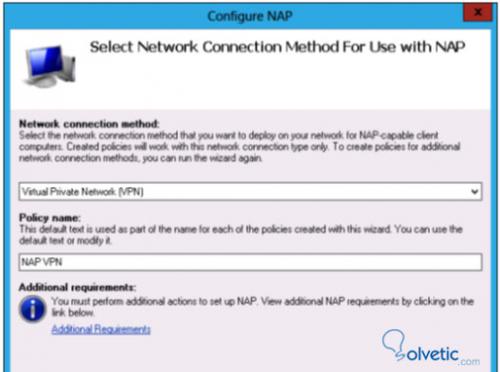

Configuración de la aplicación VPN

Para configurar la aplicación VPN sobre NAP debemos realizar lo siguiente:

- En un servidor con el rol NPS instalado configurar una política de petición de conexión, una política de red, y una política de salud NAP, luego debemos seleccionar el método de conexión Virtual Private Network (VPN), en el asistente de configuración de NAP.

- Hacer deploy de un rol de acceso remoto en un servidor corriendo Windows Server 2012, configurar el servidor de acceso remoto como un servidor VPN y configurar el mismo con el rol NPS instalado como el servidor primario RADIUS. También es posible utilizar un servidor con Windows Server 2008 o Windows Server 2008 R2 como servidor VPN bajo este escenario.

- En las computadoras corriendo Windows 7 o Windows 8 debemos habilitar la política EAP Quarantine Enforcement Client cuando estamos configurando el cliente NAP; en cambio en clientes que corren Windows XP o Windows Vista, debemos habilitar el Remote Access Enforcement Client para Windows XP y Windows Vista, esto lo encontraremos en la siguiente ruta: Computer Configuration\Policies\Windows Settings\Security Settings\Network Access Protection\NAP Client Configuration\Enforcement del nodo cliente. También debemos asegurarnos que el servicio NAP esté corriendo en todos los clientes de forma correcta y adecuada.

- Si quisiéramos utilizar PEAP-TLS o EAP-TLS con tarjetas inteligentes o certificados de seguridad para la autenticación por VPN, debemos hacer deploy de AD CS.

- Si quisiéramos utilizar PEAP-MS-CHAP v2 para la autenticación por VPN podemos utilizar un deploy local de AD CS o también pudiéramos adquirir certificados del servidor de grupos terceros que tengan autoridad para emitir dichos certificados de confianza.

- Asegurarnos que tenemos configurados de forma adecuada y correcta los WSHV o SHAs y SHVs.

Como pudimos ver en este tutorial, básicamente a lo que nos remitimos con este tipo de aplicación es a limitar el acceso de los clientes que no cumplan con las políticas, al utilizar un entorno de VPN estamos limitando el ecosistema donde pudiera desarrollarse una actividad sospechosa, la novedad incorporada en este tipo de aplicación es que si una fuente no certificada hace solicitud de conexión podemos permitirle que se conecte por cierta cantidad de tiempo antes de quitar su conexión y evitar bastantes problemas de seguridad en nuestro entorno.