Sin lugar a dudas uno de los sistemas operativos más fuertes que se han construido por parte de Microsoft es Windows Server 2016, aún está en etapa de pruebas, pero pronto saldrá de lleno al mercado y nos encontraremos con un sistema operativo renovado, seguro y confiable.

En este estudio vamos a hablar sobre algunas de las tareas que podemos realizar en el Active Directory o Directorio Activo en Windows Server 2016, suponemos que ya todos conocen el proceso de instalación de los roles de Active Directory para poder acceder a este estudio.

Para nadie es un secreto que con Active Directory tenemos la capacidad de administrar de manera centralizada todos los recursos que existen en nuestra organización y así poder controlar cada situación que se pueda presentar para estar un paso delante de las posibles fallas.

Todos sabemos las innumerables características que nos ofrece Active Directory en el entorno de Windows Server, pero en esta oportunidad vamos a realizar tareas de gestión usando la aplicación Active Directory Administrative Center.

Para muchos de nosotros esta herramienta es desconocida y quizás nunca la habíamos escuchado peo en esta oportunidad vamos a analizarla detenidamente para comprender su alcance y cómo Active Directory Administrative Center nos ayudará con la administración de nuestros objetos (usuarios, equipos, etc) dentro de la organización. Esta poderosa herramienta está incluida desde las versiones de Windows Server 2008 y a través de ella podremos realizar tareas como las siguientes.

- Crear nuevos grupos y editar los existentes

- Crear, editar o eliminar usuarios

- Crear nuevas cuentas de equipo o administrar las existentes en el sistema

- Crear nuevas OUs (Unidades Organizativas)

- Crear consultas que nos permiten filtrar los datos de Active Directory

- Conectarnos a nuevos dominios

- Papelera de reciclaje de Active Directory: Usando esta opción podremos recuperar aquellos objetos que fueron eliminados de manera accidental, por defecto esta característica viene deshabilitada.

- Políticas de contraseña mejoradas.

- Visor de historial en Windows PowerShell.

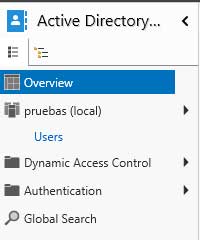

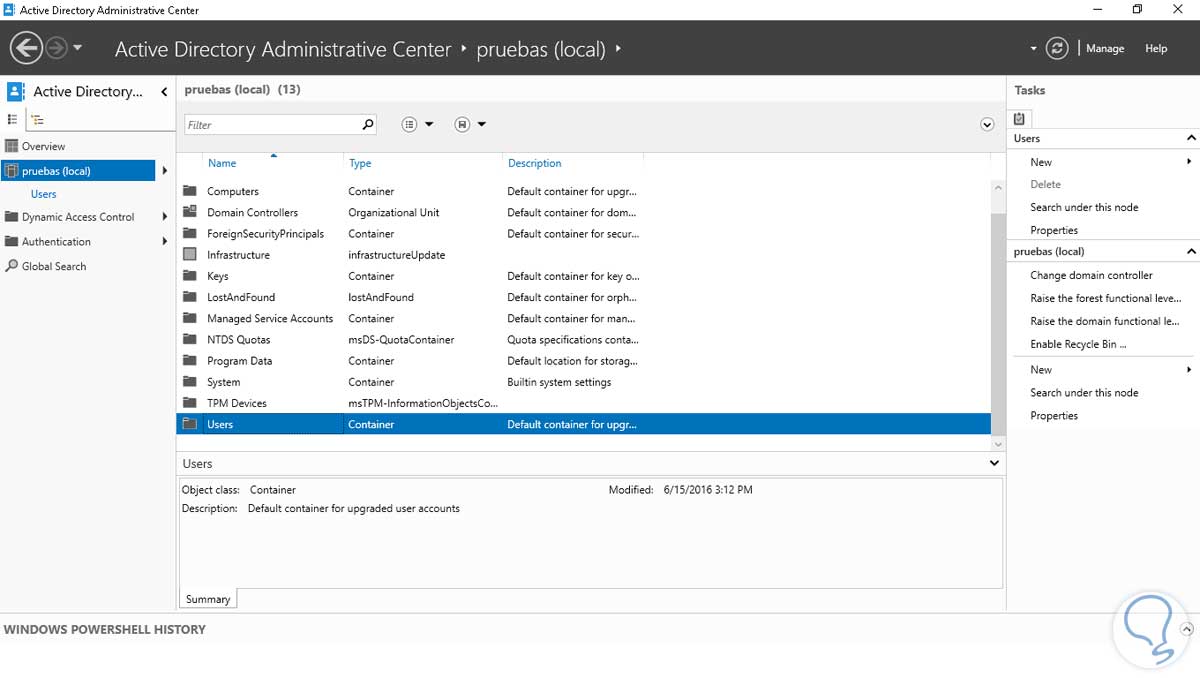

Como vemos a través de Active Directory Administrative Center tenemos al alcance muchas alternativas que simplificarán nuestra labor diaria. Entremos en detalle acerca de esta interesante herramienta incluida en Windows Server 2016.Como vemos en la interfaz de Active Directory Administrative Center tenemos:

- Panel de navegación (ubicado en el costado izquierdo)

- Panel de tareas (ubicado en el costado derecho)

- La vista previa (Ubicada en la parte inferior)

- Lista de administración (Panel central)

Encontramos en el panel de navegación algunos elementos muy importantes como son:

- Overview: Desde esta opción podremos acceder a la ayuda suministrada por Microsoft en sus páginas web acerca de la herramienta.

- Pruebas (local): Hace referencia a nuestro servidor local y desde allí podremos administrar todos los recursos de la organización.

- Dynamic Access Control: A través de esta opción podremos, como administradores, aplicar permisos de control de acceso y restricciones basadas en reglas que pueden afectar tanto a los recursos como a los usuarios.

- Authentication: Usando esta opción podremos crear políticas de autenticación para mejorar la seguridad en Windows Server 2016.

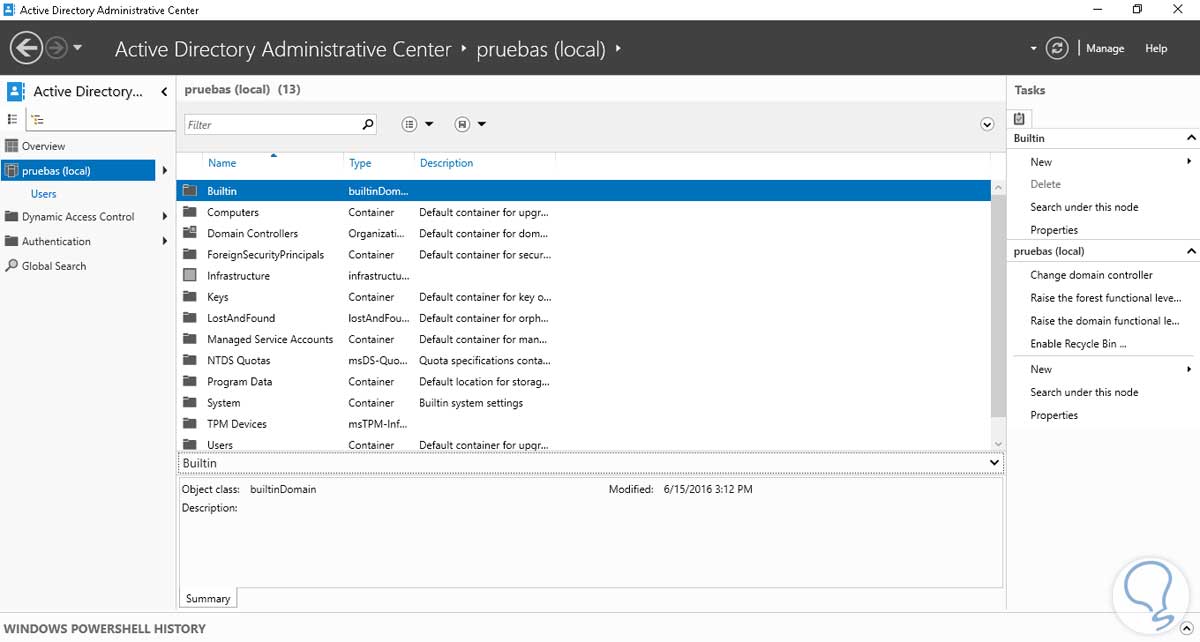

Analicemos la ficha que incluye el nombre de nuestro servidor local, en este caso, Pruebas (Local)

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

Como podemos observar en la lista de administración (Centro) podemos ver los diferentes contenedores y unidades organizativas (OUs) que están creadas en nuestro sistema, mientras que en el panel de tareas (Derecha) encontramos las actividades que podemos realizar sobre cada una de las mismas.

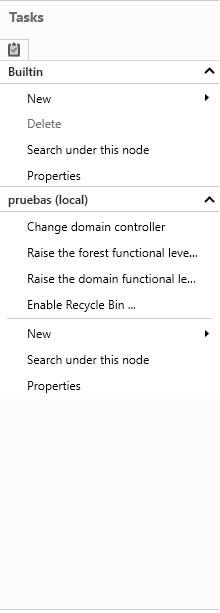

En el panel de tareas hay cuatro (4) tareas que permanecerán fijas y son las que están ubicadas debajo de la ficha Pruebas (Local):

- Change domain controller: Nos permite cambiar el controlador de dominio actual.

- Raise the forest functional level: Nos permite elevar el nivel funcional de nuestro bosque en caso de que no sea el más reciente.

- Raise the domain functional level: Nos permite elevar el nivel funcional de nuestro dominio en caso de que no se haya establecido Windows Server 2016.

- Enable Recycle Bin: Podemos usar esta opción para habilitar la papelera de reciclaje de Active Directory y así poder recuperar objetos eliminados.

Estas tareas siempre estarán disponibles, las demás varían en base a la opción seleccionada. En este ejemplo vamos a seleccionar la opción Users para ver que opciones tenemos disponibles.

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

Contamos con las opciones:

- New: Podemos crear nuevos usuarios, equipos, grupos, etc en la carpeta que hayamos seleccionado.

- Search under this node: Podemos realizar cualquier tipo de búsqueda dentro de la carpeta seleccionada

- Properties: Podemos ver las propiedades de la carpeta seleccionada.

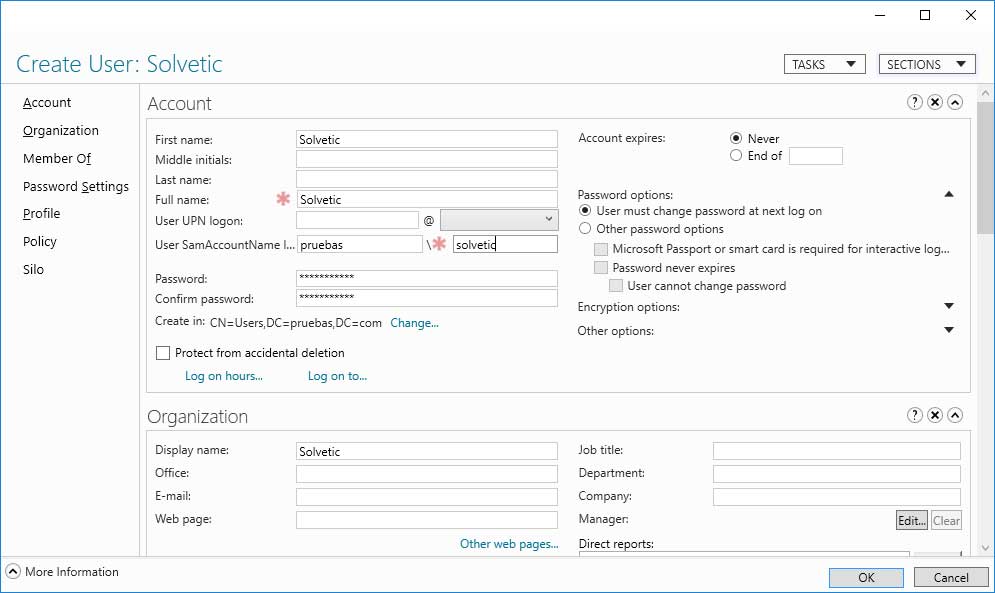

En nuestro ejemplo seleccionaremos la opción New / User, veremos que se despliega la siguiente ventana:

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

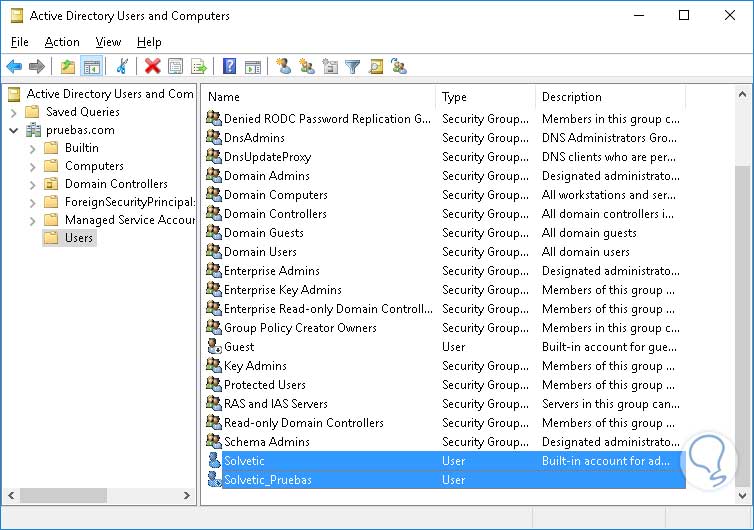

Debemos completar los campos según sea nuestra necesidad.Pulsamos OK y podremos ver nuestro usuario creado dando doble clic sobre la carpeta Users o bien ingresando al Active Directory Users and Computers y validar nuestro usuario en la carpeta mencionada.

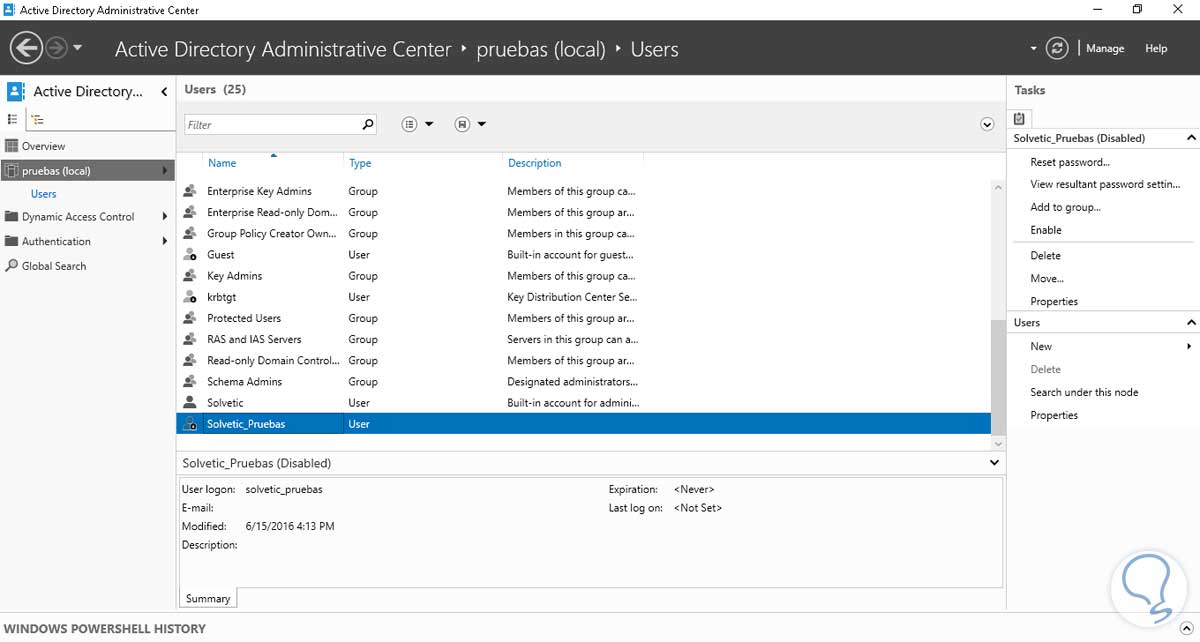

De la misma manera podemos crear Unidades Organizativas (OUs), equipos, etc. Una vez seleccionemos cualquier objeto veremos que las opciones en el panel de tareas se incrementan:

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

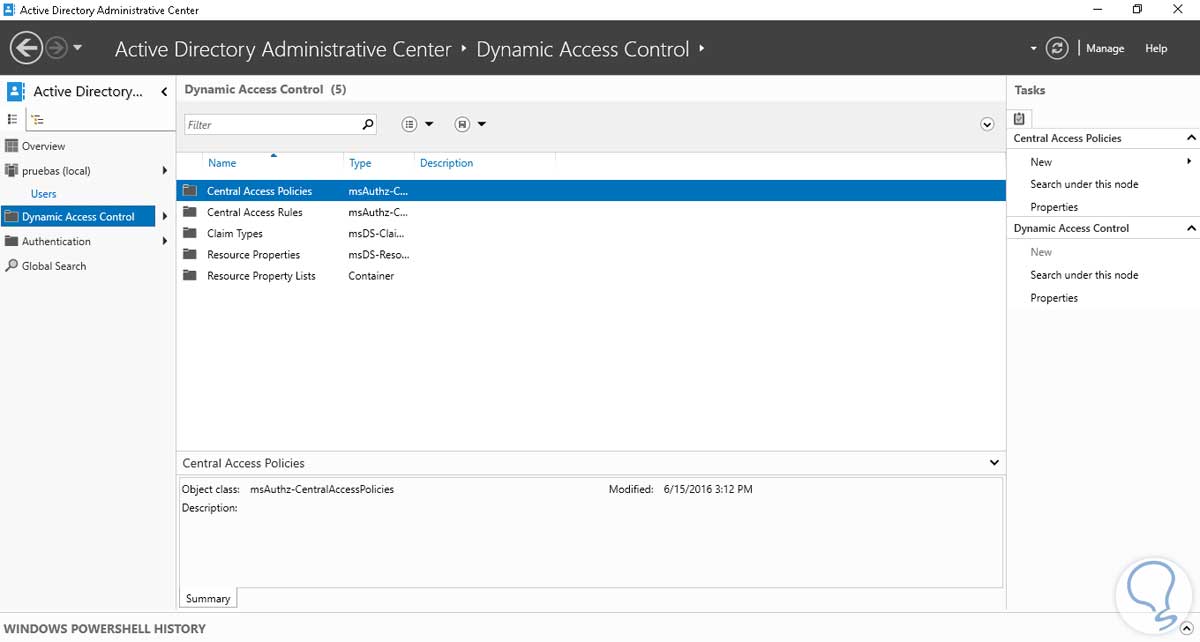

Vemos que ya podemos eliminar el usuario, modificar su contraseña, adicionarlo a algún grupo, entre otras tareas, todo depende de las necesidades actuales. Esta es la vista global como podemos crear, editar o eliminar usuarios, carpetas, grupos, equipos de nuestro dominio usando la ficha Pruebas (Local) en el Active Directory Administrative Center. Dentro de la ficha Dynamic Access Control ubicada en el panel de navegación encontraremos lo siguiente:

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

Como vemos tenemos las siguientes opciones:

- Central Access Policies: Desde esta opción podremos crear las políticas de acceso que consideremos necesarias, esta opción va muy ligada con la siguiente que es Central Access Rules.

- Central Access Rules: Desde esta opción podremos crear las reglas que determinarán el control de acceso dentro de Windows Server 2016.

- Claim Types: Usando esta opción podremos crear diversos tipos de consulta usando cualquiera de los parámetros descritos.

- Resource Properties: A través de esta opción podremos ver las propiedades de los diferentes recursos tomando en cuenta las opciones brindadas.

- Resource Property Lists: Con esta opción tendremos acceso a una lista con las diferentes propiedades de los recursos incluidos.

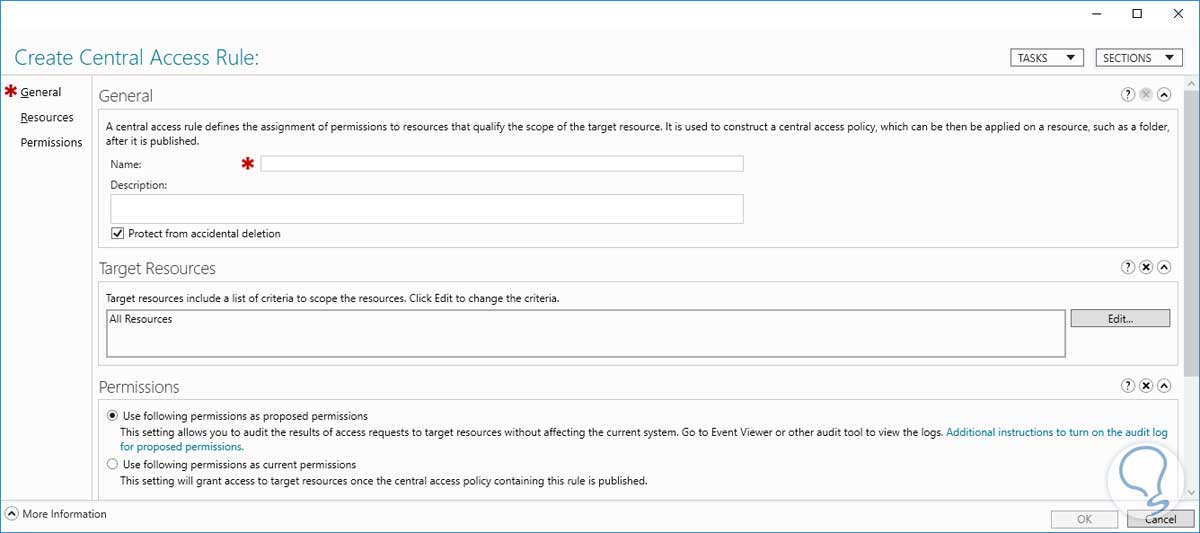

Si nuestro deseo es crear una regla seleccionamos la opción Central Access Rules y del panel de tareas elegimos New / Central Access Rule, veremos lo siguiente:

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

En esta ventana debemos establecer todos los parámetros necesarios para la regla a crear como por ejemplo, el nombre de la regla, que recursos usar y que tipo de permisos asignar. Si deseamos cambiar cualquier valor simplemente pulsamos Edit para modificarlos.

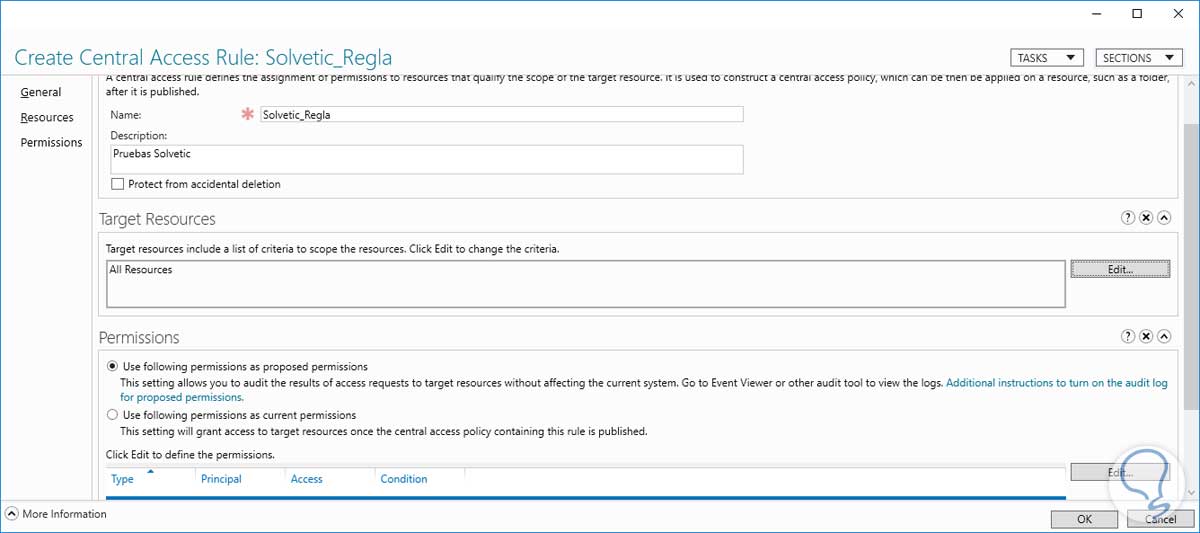

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

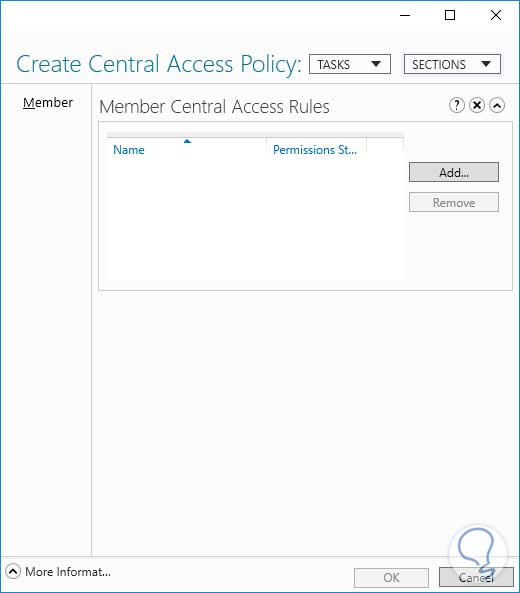

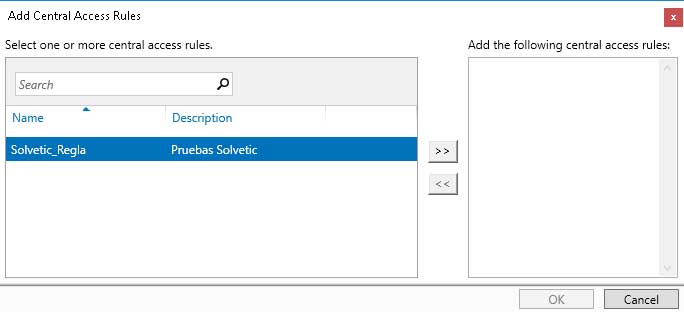

Una vez tengamos definidos los parámetros pulsamos OK para crear la regla. Como mencionamos anteriormente, el primer paso a seguir es crear una regla para poder crear una política, nos damos cuenta ya que al seleccionar la opción Central Access Policies y del panel de tareas elegir New / Central Access Policy se despliega lo siguiente:

Allí debemos pulsar el botón Add para añadir una regla, la cual si no ha sido creada será imposible crear la política, pulsamos Add y veremos lo siguiente:

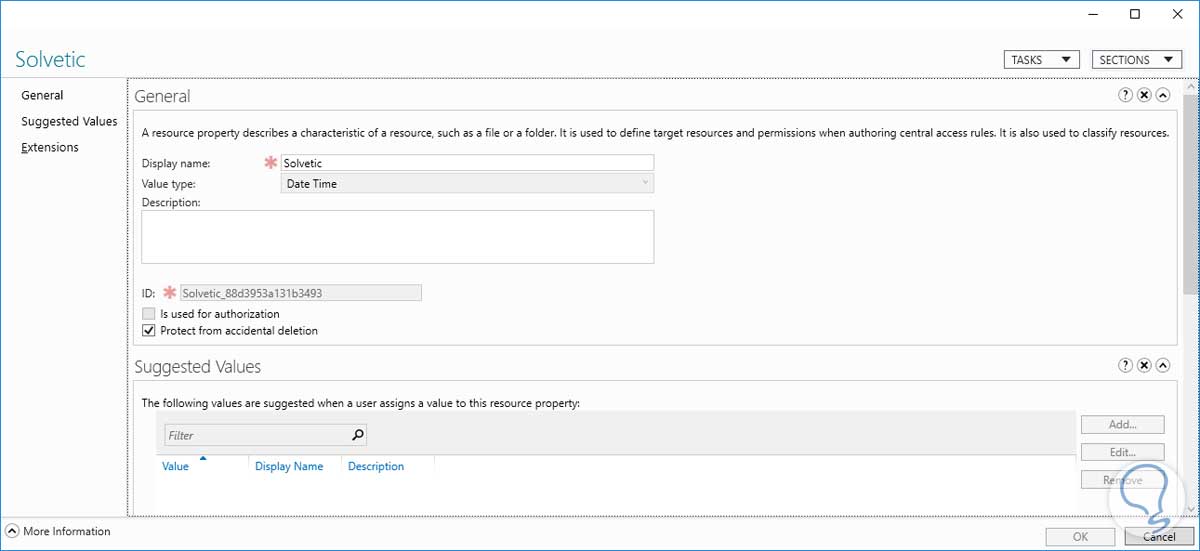

Basta con añadir esta regla y pulsar OK. Hemos creado una regla llamada Solvetic y este es su entorno:

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

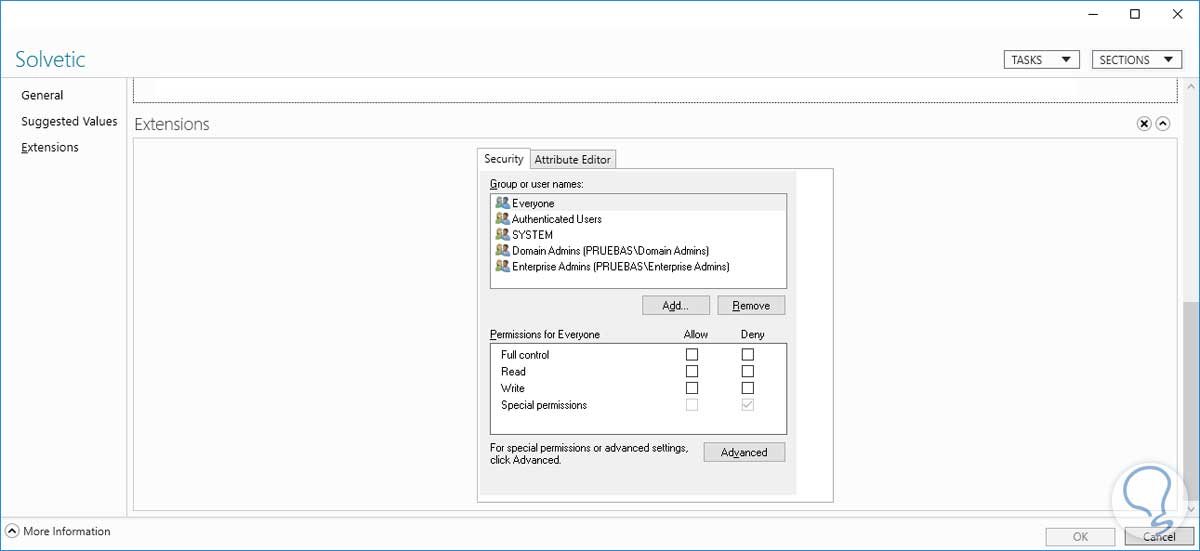

Vemos el nombre de la regla, el valor (el cual puede ser editado en base a los requerimientos, los valores sugeridos que podemos implementar para dichos recursos y finalmente las extensiones que es donde establecemos los permisos respectivos.

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

Una vez tengamos todo establecido pulsamos OK.

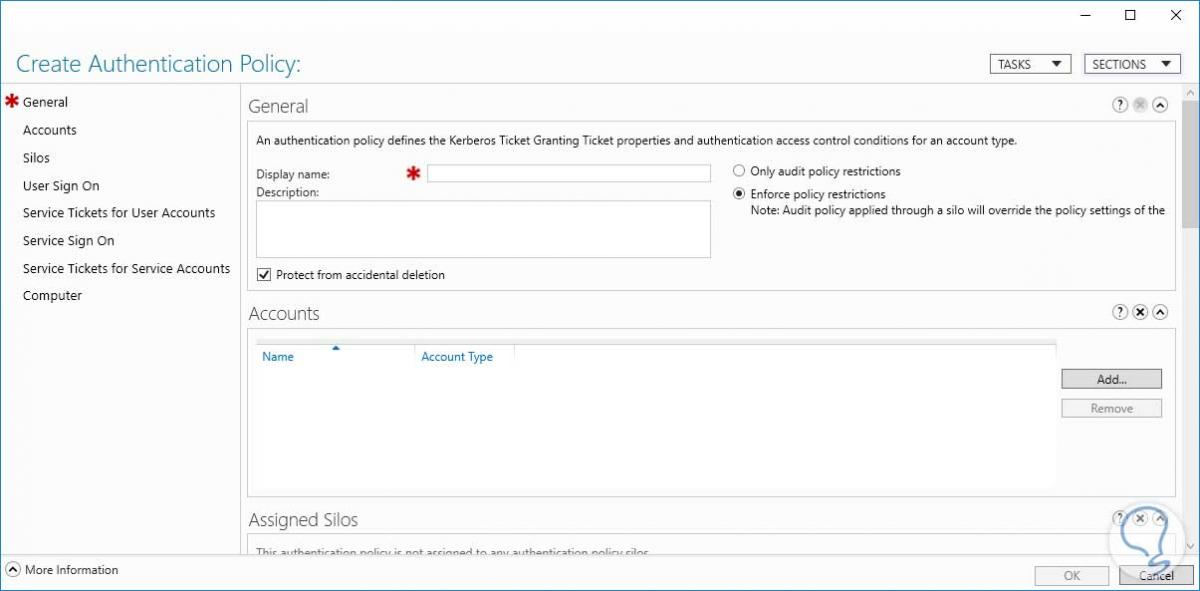

En la ficha Authentication del panel de navegación podemos establecer políticas de autenticación tanto normales como autenticación silo, silo son las políticas que permiten mantener las credenciales de privilegios elevados a sistemas que solo deben ser para los usuarios, es decir, máximos privilegios.

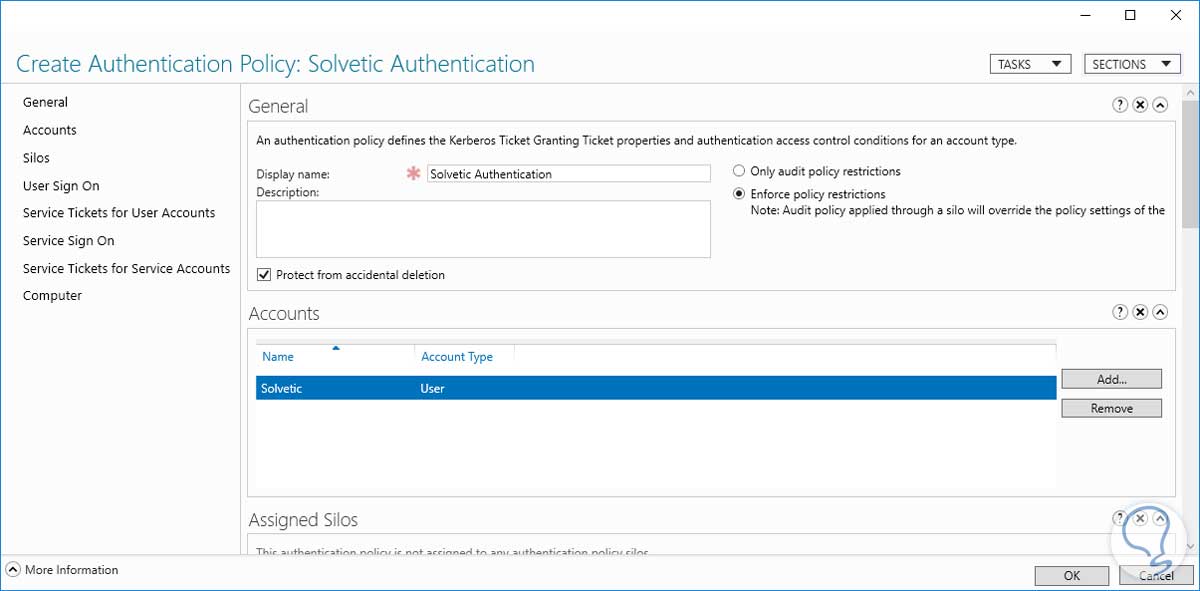

Si deseamos crear cualquiera de los dos tipos de autenticación bata con seleccionar Authentication y en el panel de tareas elegir New / Authentication Policy, seleccionaremos la opción de Authentication Policy, veremos lo siguiente:

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

Allí es necesario que ingresemos los datos que son requeridos para la política a crear tales como el nombre, que cuentas incluir, que acciones tomar, etc.

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

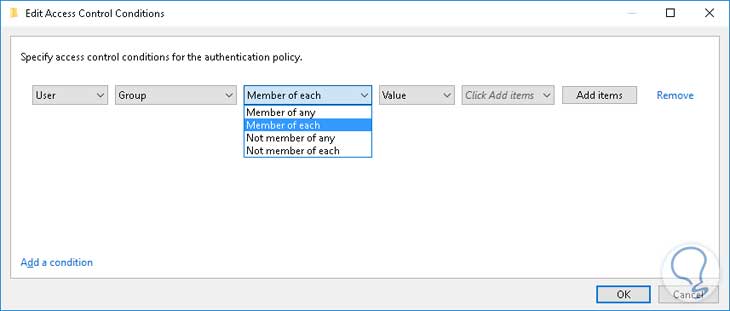

Por ver un ejemplo podemos definir en la ficha Service Tickets for Users Accounts en la opción Edit podemos establecer que parámetros configurar para el usuario seleccionado:

Una vez definidos estos parámetros pulsamos OK.

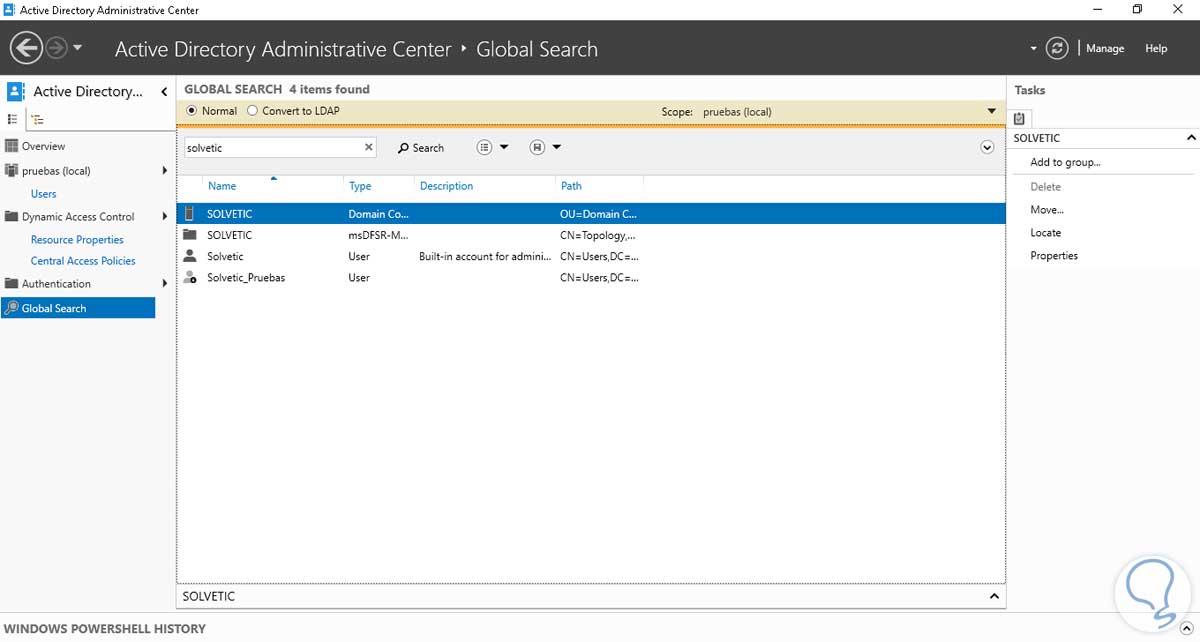

De esta manera establecemos los parámetros de autenticación para los usuarios o dispositivos en nuestro sistema Windows Server 2016. Finalmente en la opción Global Search podremos realizar una búsqueda general de cualquier parámetro.

Vamos a buscar el término Solvetic y este será el resultado obtenido:

[color=#a9a9a9]Pulsa imagen para ampliarla[/color]

Así de esta manera podemos realizar una búsqueda general en Windows Server 2016. De manera general este es el entorno del cual podemos hacer uso en Windows Server 2016.

Finalmente para aquellas personas que les gusta más el entorno de Windows PowerShell también contamos con opciones muy interesantes, por ejemplo, podemos usar el comando:

Get-Command *-AD*Para obtener una lista completa de todos los comandos que podemos usar a través de PowerShell.

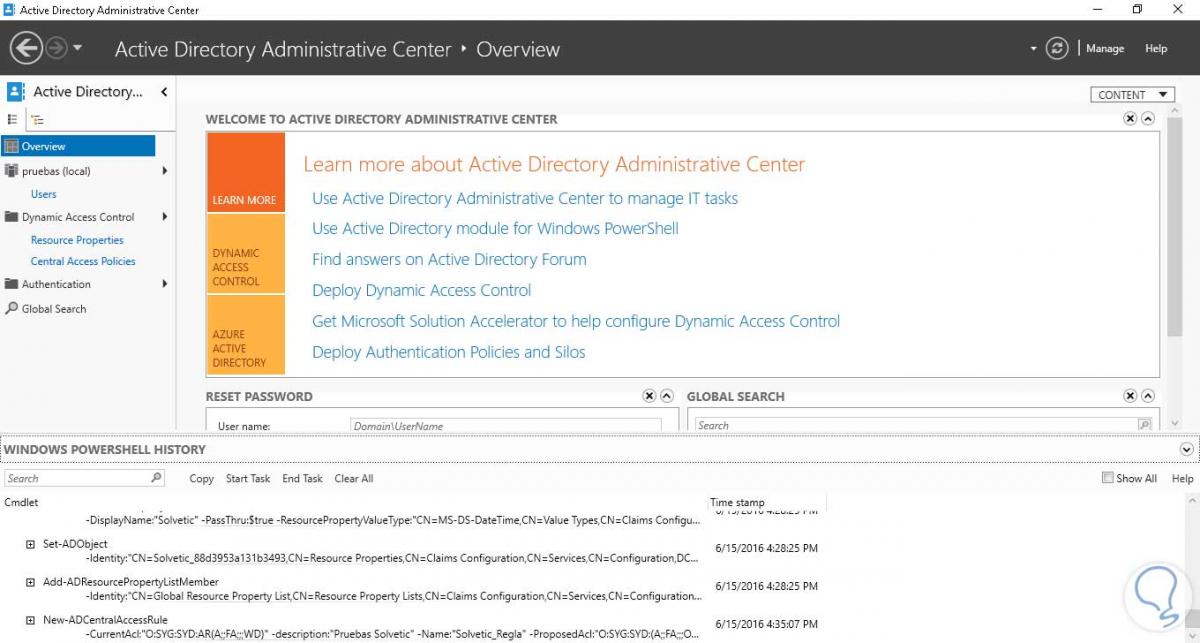

A medida que ejecutemos cualquier cambio usando el Active Directory Administrative Center podemos ver en la parte inferior como se añaden las tareas ejecutadas en la ficha Windows PowerShell History:

[color=#a9a9a9]Pulsa imagen para ampliar[/color]

A continuación os mostramos algunos de los comandos que disponemos para la edición en Active Directory usando PowerShell de los más importantes, que son:

Add-ADCentralAccessPolicyMember

Add-ADComputerServiceAccount

Add-ADDomainControllerPasswordReplicationPolicy

Add-ADFineGrainedPasswordPolicySubject

Add-ADGroupMember

Add-ADPrincipalGroupMembership

Add-ADResourcePropertyListMember

Claro-ADAccountExpiration

Claro-ADClaimTransformLink

Desactivar-ADAccount

Desactivar-ADOptionalFeature

Enable-ADAccount

Enable-ADOptionalFeature

Get-ADAccountAuthorizationGroup

Get-ADAccountResultantPasswordReplicationPolicy

Get-ADAuthenticationPolicy

Get-ADAuthenticationPolicySilo

Get-ADCentralAccessPolicy

Get-ADCentralAccessRule

Get-ADClaimType

Get-ADComputer

Get-ADComputerServiceAccount

Get-ADDCCloningExcludedApplicationList

Get-ADDefaultDomainPasswordPolicy

Get-ADDomain

Get-ADDomainController

Get-ADDomainControllerPasswordReplicationPolicy

Get-ADDomainControllerPasswordReplicationPolicyUsage

Get-ADFineGrainedPasswordPolicy

Get-ADFineGrainedPasswordPolicySubject

Get-ADFOREST

Get-ADGROUP

Get-ADGroupMember

Get-ADObject

Get-ADOptionalFeature

Get-ADOrganizationalUnit

Get-ADPrincipalGroupMembership

Get-ADReplicationAttributeMetadata

Get-ADReplicationConnection

Get-ADReplicationFailure

Get-ADReplicationPartnerMetadata

Get-ADReplicationQueueOperation

Get-ADReplicationSite

Get-ADReplicationSiteLink

Get-ADReplicationSubnet

Get-ADReplicationUpToDatenessVectorTable

Get-ADResourceProperty

Get-ADResourcePropertyList

Get-ADResourcePropertyValueType

Get-ADRootDSE

Get-ADServiceAccount

Get-ADTrust

Get-ADUser

Get-ADUserResultantPasswordPolicy

Grant-ADAuthenticationPolicySiloAccess

Install-ADServiceAccount

Move-ADDirectoryServer

Move-ADDirectoryServerOperationMasterRole

Move-ADObject

New-ADAuthenticationPolicy

New-ADAuthenticationPolicySilo

New-ADCentralAccessPolicy

New-ADCentralAccessRule

New-ADClaimTransformPolicy

New-ADClaimType

New-ADComputer

New-ADDCCloneConfigFile

New-ADFineGrainedPasswordPolicy

New-ADGROUP

New-ADObject

New-ADOrganizationalUnit

New-ADReplicationSite

New-ADReplicationSiteLink

New-ADReplicationSiteLinkBridge

New-ADReplicationSubnet

New-ADResourceProperty

New-ADResourcePropertyList

New-ADServiceAccount

New-ADUser

Remove-ADAuthenticationPolicy

Remove-ADAuthenticationPolicySilo

Remove-ADCentralAccessPolicy

Remove-ADCentralAccessPolicyMember

Remove-ADCentralAccessRule

Remove-ADClaimTransformPolicy

Remove-ADClaimType

Remove-ADComputer

Remove-ADComputerServiceAccount

Remove-ADDomainControllerPasswordReplicationPolicy

Remove-ADFineGrainedPasswordPolicy

Remove-ADFineGrainedPasswordPolicySubject

Remove-ADGROUP

Remove-ADGroupMember

Remove-ADObject

Remove-ADOrganizationalUnit

Remove-ADPrincipalGroupMembership

Remove-ADReplicationSite

Remove-ADReplicationSiteLink

Remove-ADReplicationSiteLinkBridge

Remove-ADReplicationSubnet

Remove-ADResourceProperty

Remove-ADResourcePropertyList

Remove-ADResourcePropertyListMember

Remove-ADUser

Renombrar-ADObject

Reset-ADServiceAccountPassword

Restore-ADObject

Revocar-ADAuthenticationPolicySiloAccess

Buscar-ADAccount

Set-ADAccountAuthenticationPolicySilo

Set-ADAccountControl

Set-ADAccountExpiration

Set-ADAccountPassword

Set-ADAuthenticationPolicy

Set-ADAuthenticationPolicySilo

Set-ADCentralAccessPolicy

Set-ADCentralAccessRule

Set-ADComputer

Set-ADDefaultDomainPasswordPolicy

Set-ADDomain

Set-ADDomainMode

Set-ADFineGrainedPasswordPolicy

Set-ADFOREST

Set-ADForestMode

Set-ADGROUP

Set-ADObject

Set-ADOrganizationalUnit

Set-ADReplicationConnection

Set-ADReplicationSite

Set-ADReplicationSiteLink

Set-ADReplicationSiteLinkBridge

Set-ADReplicationSubnet

Set-ADResourceProperty

Set-ADResourcePropertyList

Set-ADServiceAccount

Set-ADUser

Set-ADUser

Test-ADServiceAccount

Desinstalación-ADServiceAccount

Desbloquear-ADAccount

De esta manera podemos hacer todas nuestras tareas de administración a través de estos comandos.

Como vemos con la herramienta Active Directory Administrative Center podemos realizar todas las operaciones de control de nuestro esquema de Directorio desde un solo lugar. Nuestra invitación es a explorar esta herramienta poderosa e interesante.