Las amenazas siempre estarán presentes tanto a nivel externo como interno en cualquier tipo de equipo pero sin duda que cuando se habla de entornos corporativos o de equipos donde existe información confidencial y extremadamente delicada, se corre el riego de que el robo de información se convierta en un verdadero dolor de cabeza. Para prevenir esto existe una distribución de Linux que esta desarrollada especialmente para todos los temas relacionados con análisis de vulnerabilidades. Hablamos de Kali Linux.

Kali Linux entrega al usuario mas de 600 herramientas de penetración, pero esta cantidad puede aumentarse usando herramientas extras y una de las más llamativas es Nessus.

- Nessus hace un análisis completo de la configuración del servidor y no se queda solo en los análisis tradicionales

- Dispone de información actualizada sobre nuevas vulnerabilidades y ataques que puedan poner en riesgo los datos e información

- Nessus es de código abierto

- Nessus está en la capacidad de ser implementado diversas plataformas incluyendo Raspberry Pi

- Dispone de complementos compilados dinámicamente para mejorar el rendimiento y la eficiencia de las tareas de escaneo

- Integra más de 450 plantillas preconfiguradas para una mejor administración de las vulnerabilidades a detectar

- Podemos crear reportes personalizados para obtener acceso a la información generada

Nessus trabaja haciendo un análisis en cada puerto del equipo para determinar el tipo de servicio que está en ejecución y de este modo realizar pruebas para validar que el servicio no tenga o presente vulnerabilidades que afecten la normal operación.

- CPU de 4 núcleos con velocidad de 2 GHz

- RAM de 4 GB recomendado 8 GB

- Espacio en disco duro de 30 GB

- Debian 9, 10 / Kali Linux 2017 y Rolling (86x, i386)

- Red Hat 6, 7 8

- FreeBSD 11, 12

- SUSE Enterprise 11 SP4, 12 SP3

- Ubuntu 14 al 18

- Windows 7 al 11

- Mac OS X 10.9, 10.10, 10.11, 10.12, 10.13, 10,14, 10.15, 11.x y 12

- Google Chrome (50+)

- Safari (10+)

- Mozilla Firefox (50+)

Ahora Solvetic te enseñará cómo instalar Nessus en Kali Linux y gestionar equipos remotos para detectar sus vulnerabilidades.

Cómo instalar Nessus en Kali Linux

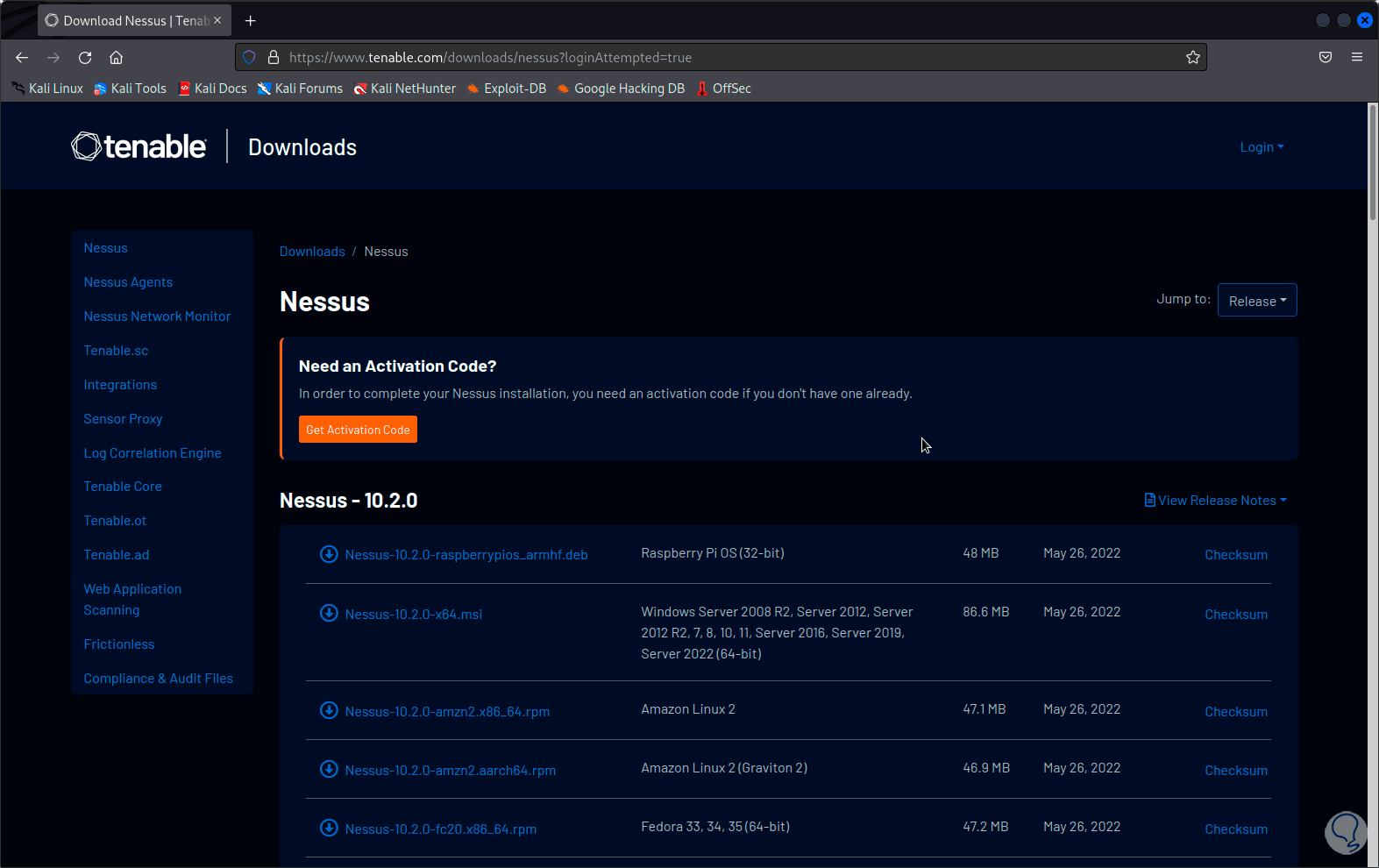

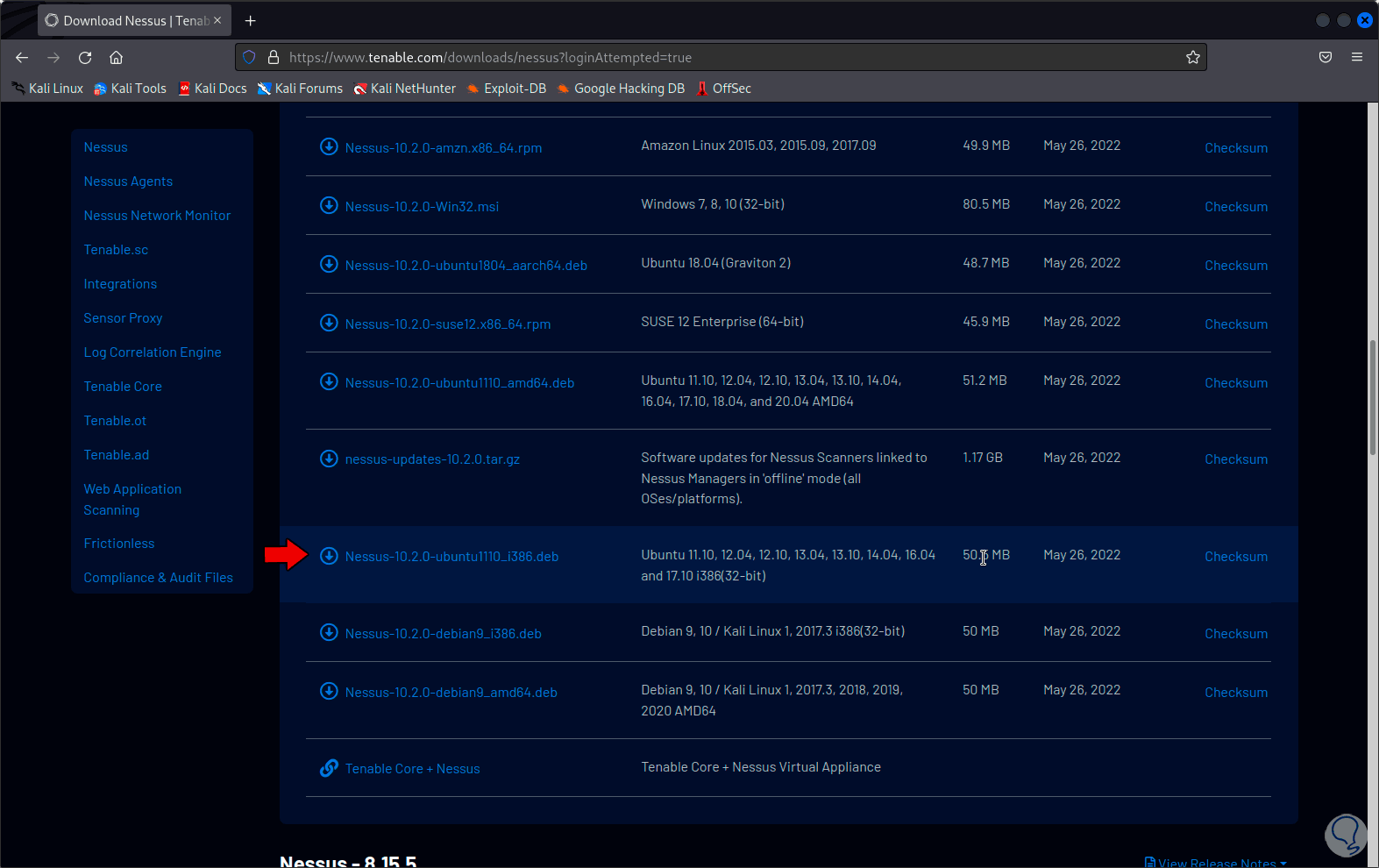

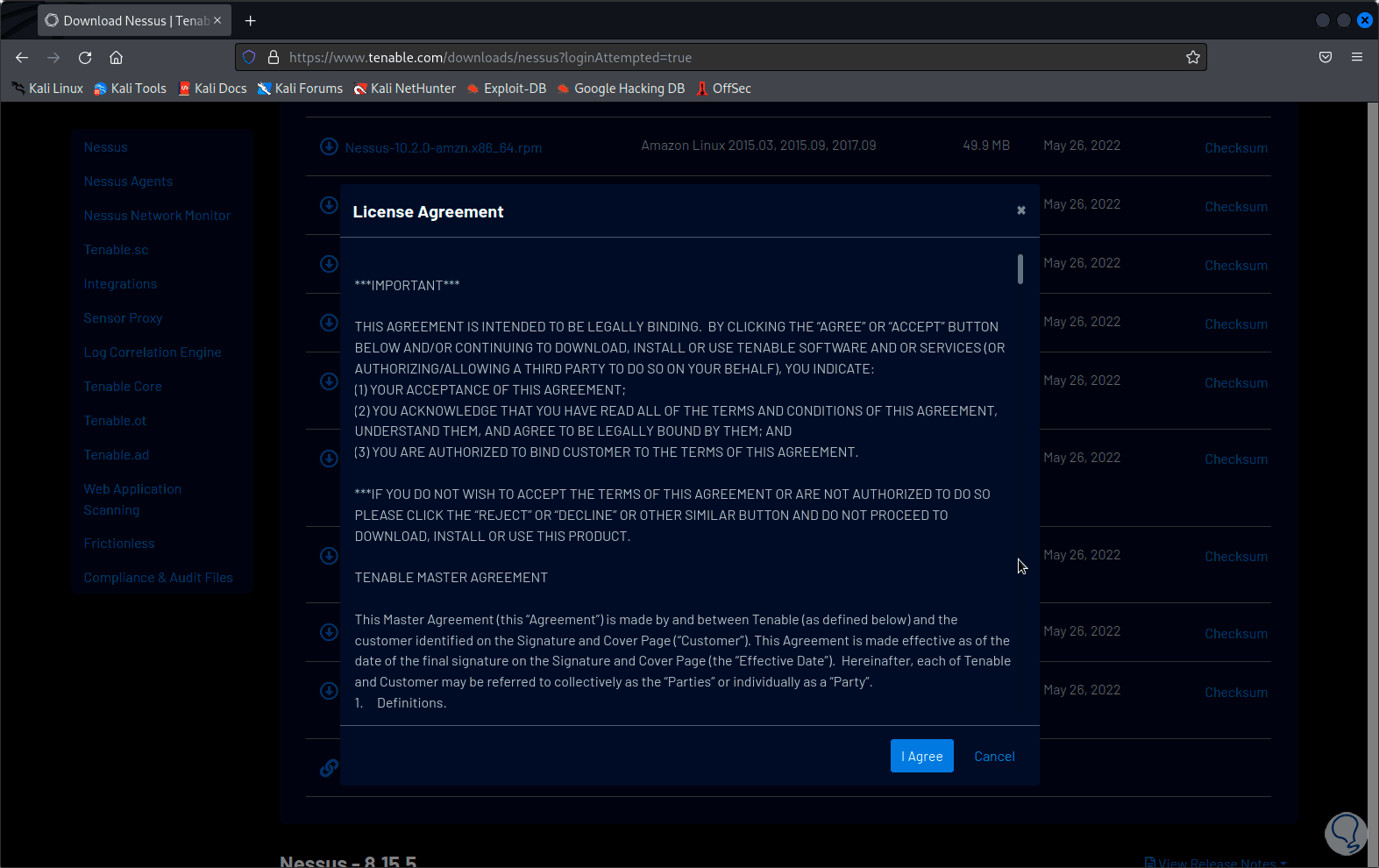

Vamos a la URL de Nessus para descargar el respectivo instalador:

Damos clic en el instalador de Debian para 64 bits:

Aceptamos los términos de la licencia:

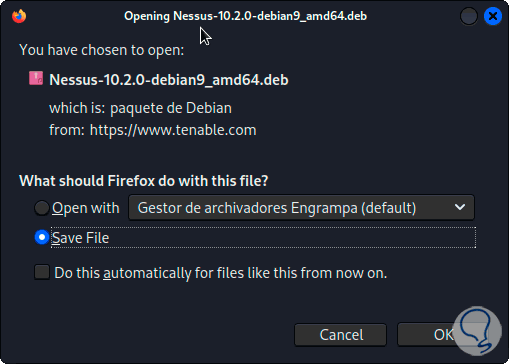

Este archivo lo guardamos localmente:

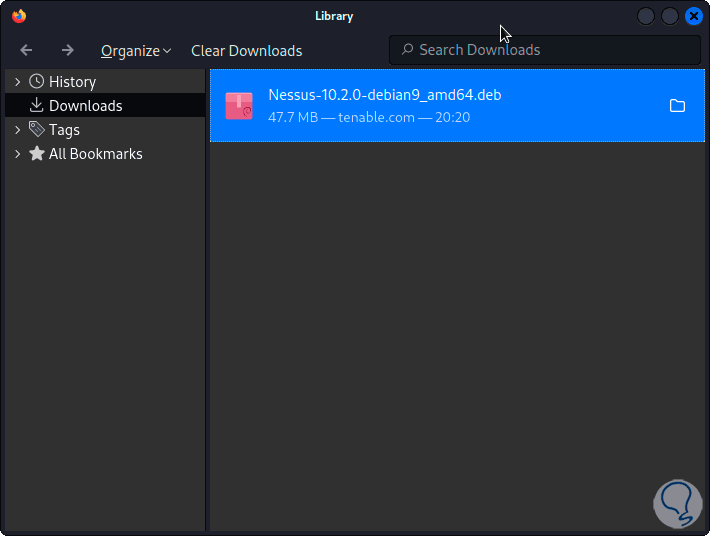

Comprobamos que se haya descargado correctamente:

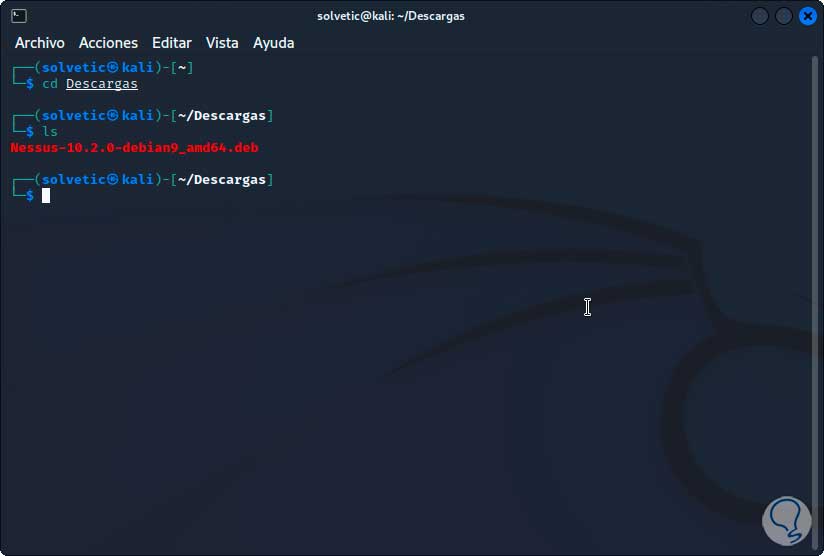

Abrimos la terminal de Kali Linux, accedemos a Descargas: usando el comando:

cd DescargasListamos el contenido con "ls":

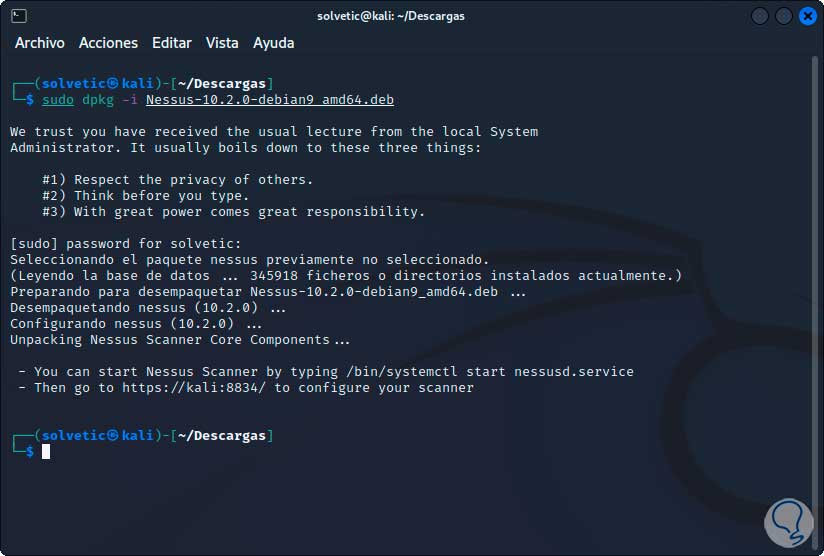

Instalamos Nessus con el comando:

sudo dpkg -i archivo.debIngresamos la contraseña y esperamos que finalice el proceso:

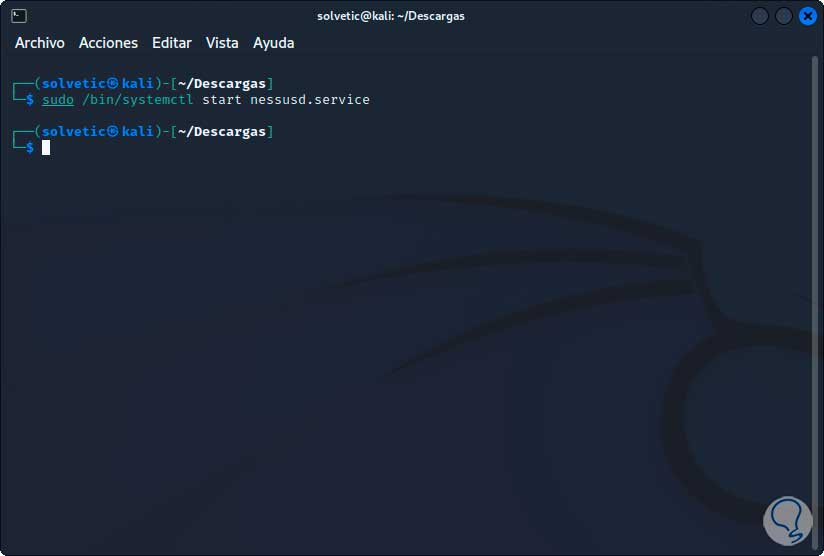

Iniciamos el servicio de Nessus:

sudo /bin/systemctl start nessusd.service

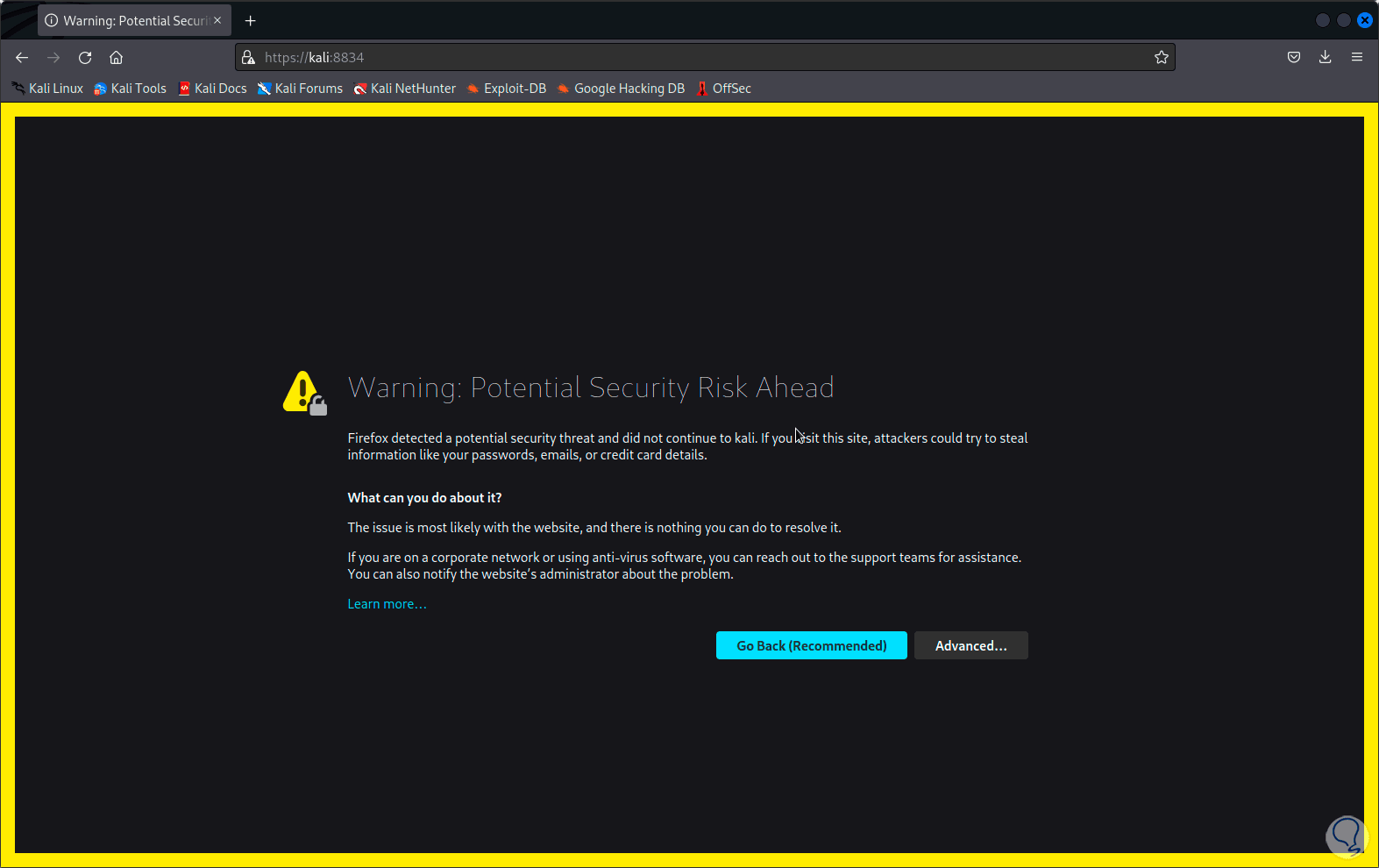

Una vez iniciado, abrimos un navegador e ingresamos a Nessus:

https://kali:8834Veremos lo siguiente:

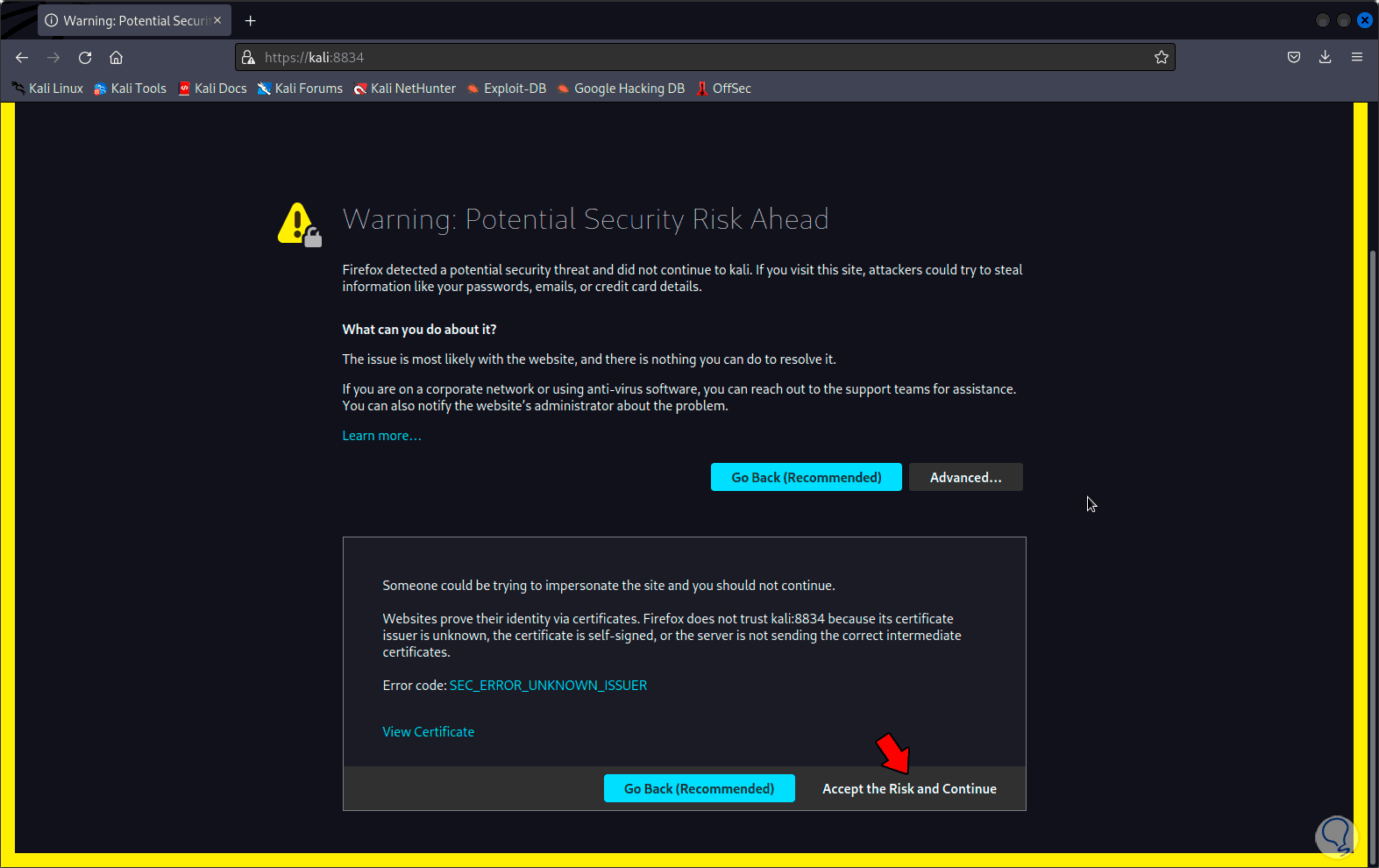

Damos clic en "Advanced" y luego damos clic en "Accept the Risk and Continue" para ir a Nessus:

Este será el entorno inicial de Nessus:

Seleccionamos "Nessus Essentials" y luego damos clic en "Continue", ingresamos el usuario a crear con un correo válido, damos clic en "Email" y luego veremos lo siguiente:

Ingresamos el código recibido en el correo registrado:

Asignamos el usuario y contraseña de Nessus:

Damos clic en "Submit" y se iniciará el proceso de descarga de los complementos:

Ahora se lleva a cabo el proceso de compilación de los componentes:

Esperamos que el proceso, el cual tarda, vaya finalizando:

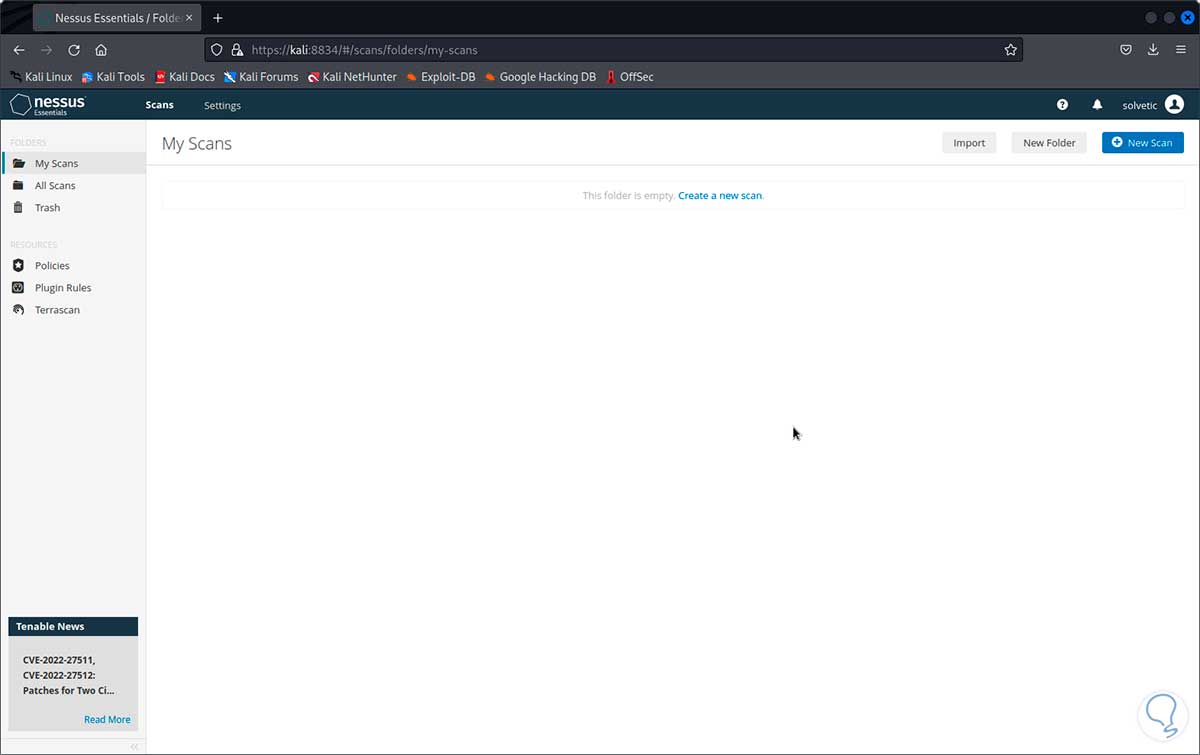

Al finalizar veremos lo siguiente:

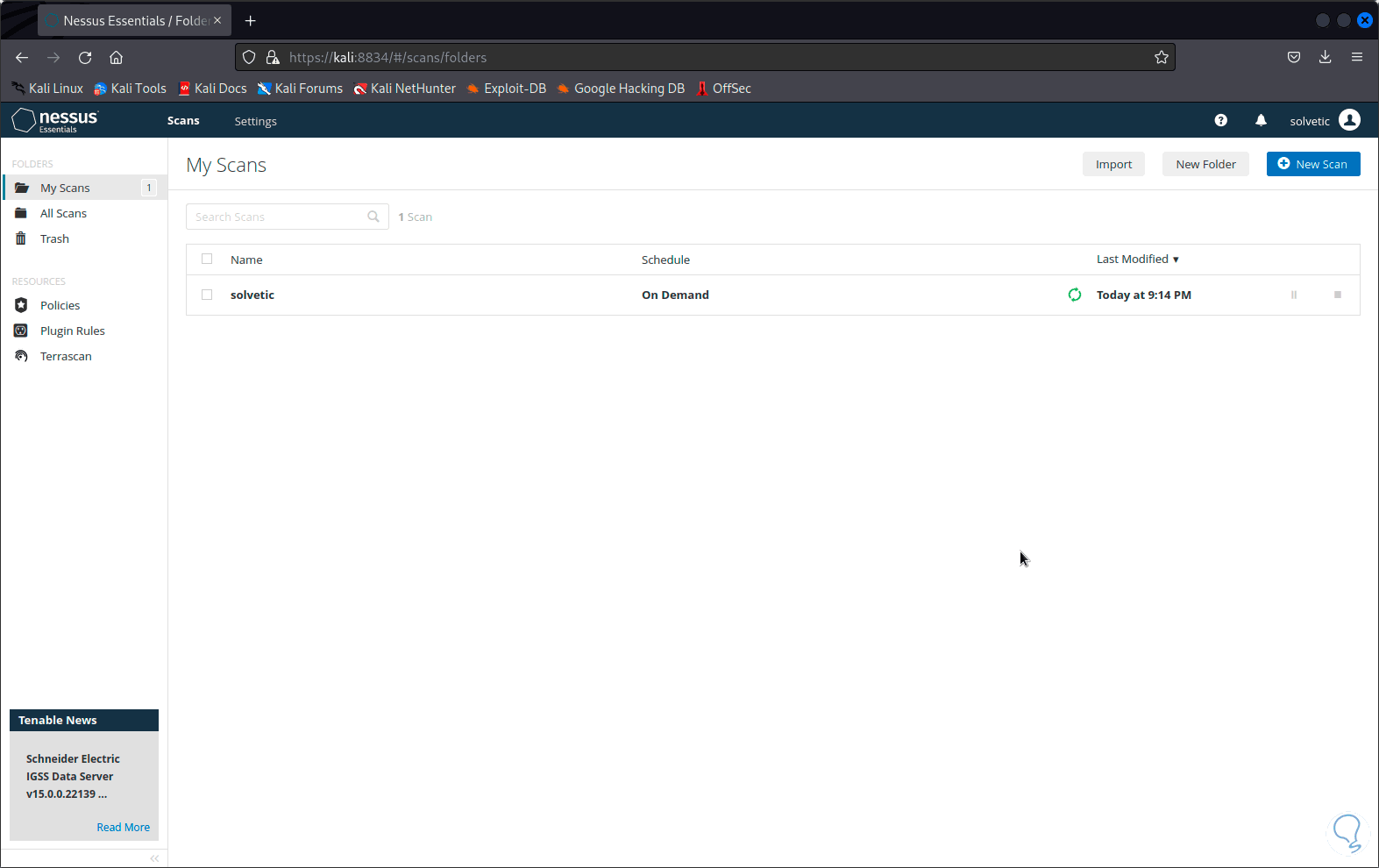

Cierra la ventana emergente para ver el entorno de Nessus:

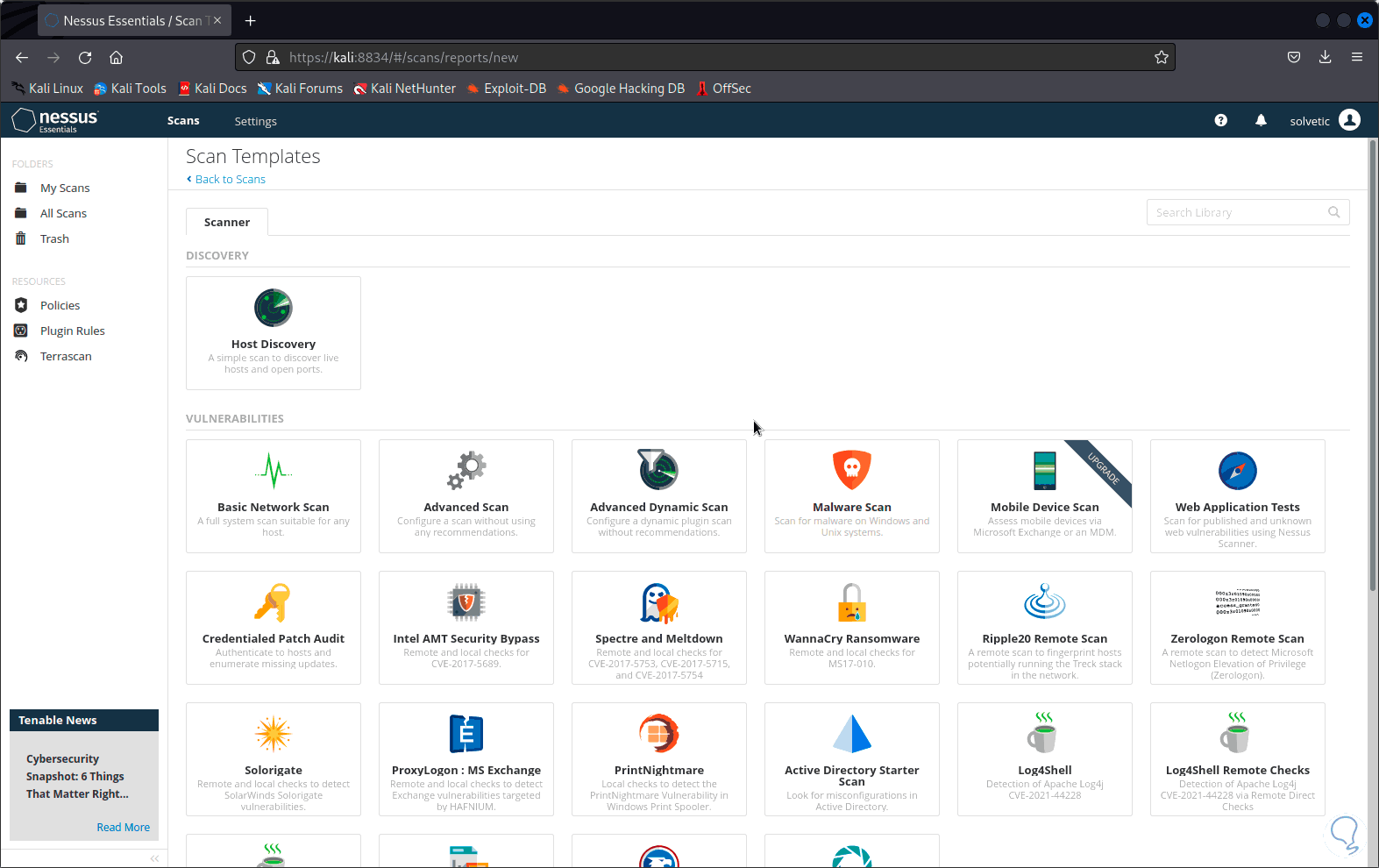

Damos clic en "New Scan" y seleccionamos el tipo de escaneo a usar, como vemos las opciones son variadas:

Las opciones de escaneo que nos ofrece Nessus son:

Podemos ver como las opciones son variadas y funcionales.

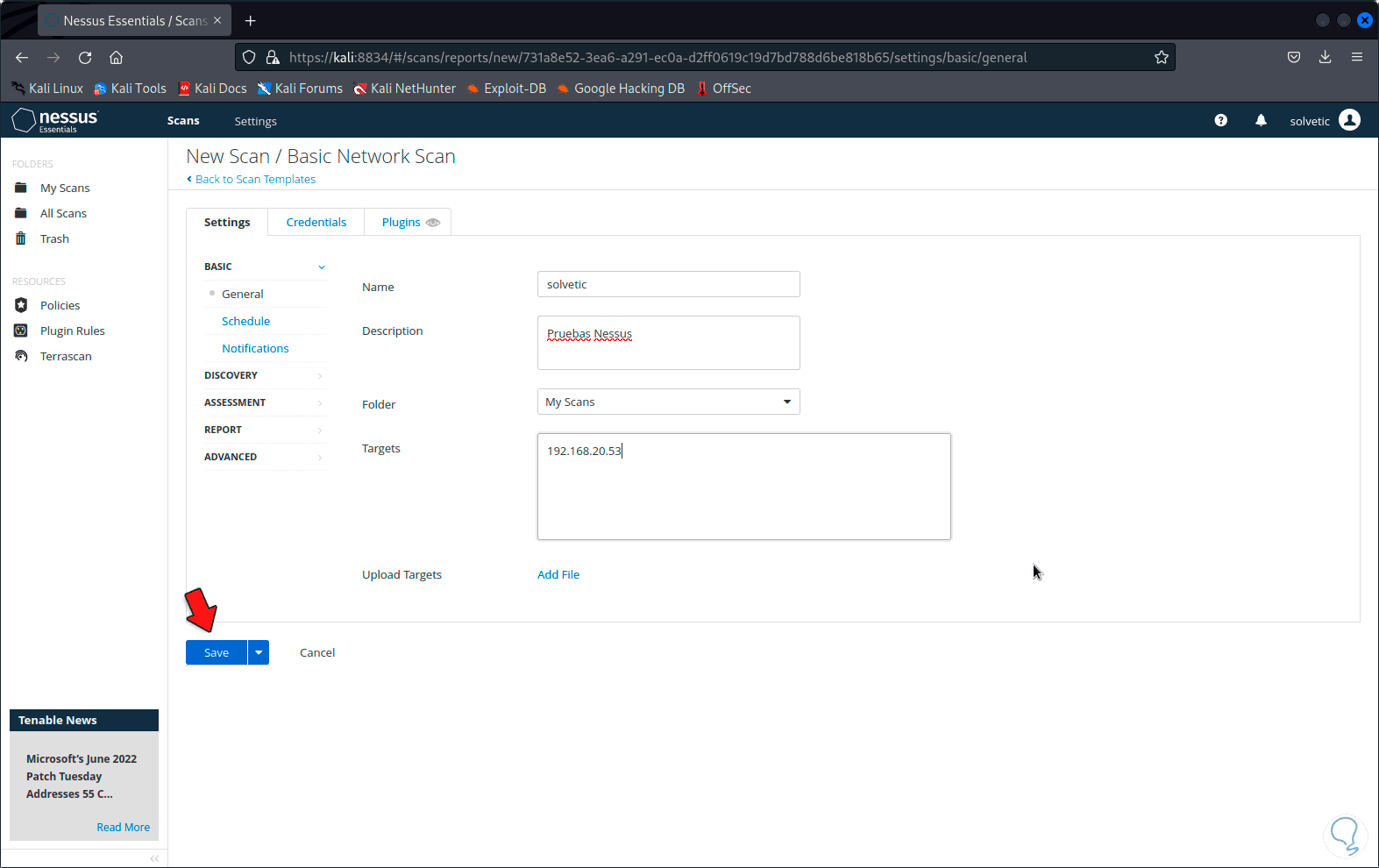

Damos clic en "Basic Network Scan" para un escaneo básico e ingresamos los detalles del escaneo con la IP objetivo:

Damos clic en "Save" para guardar este proyecto:

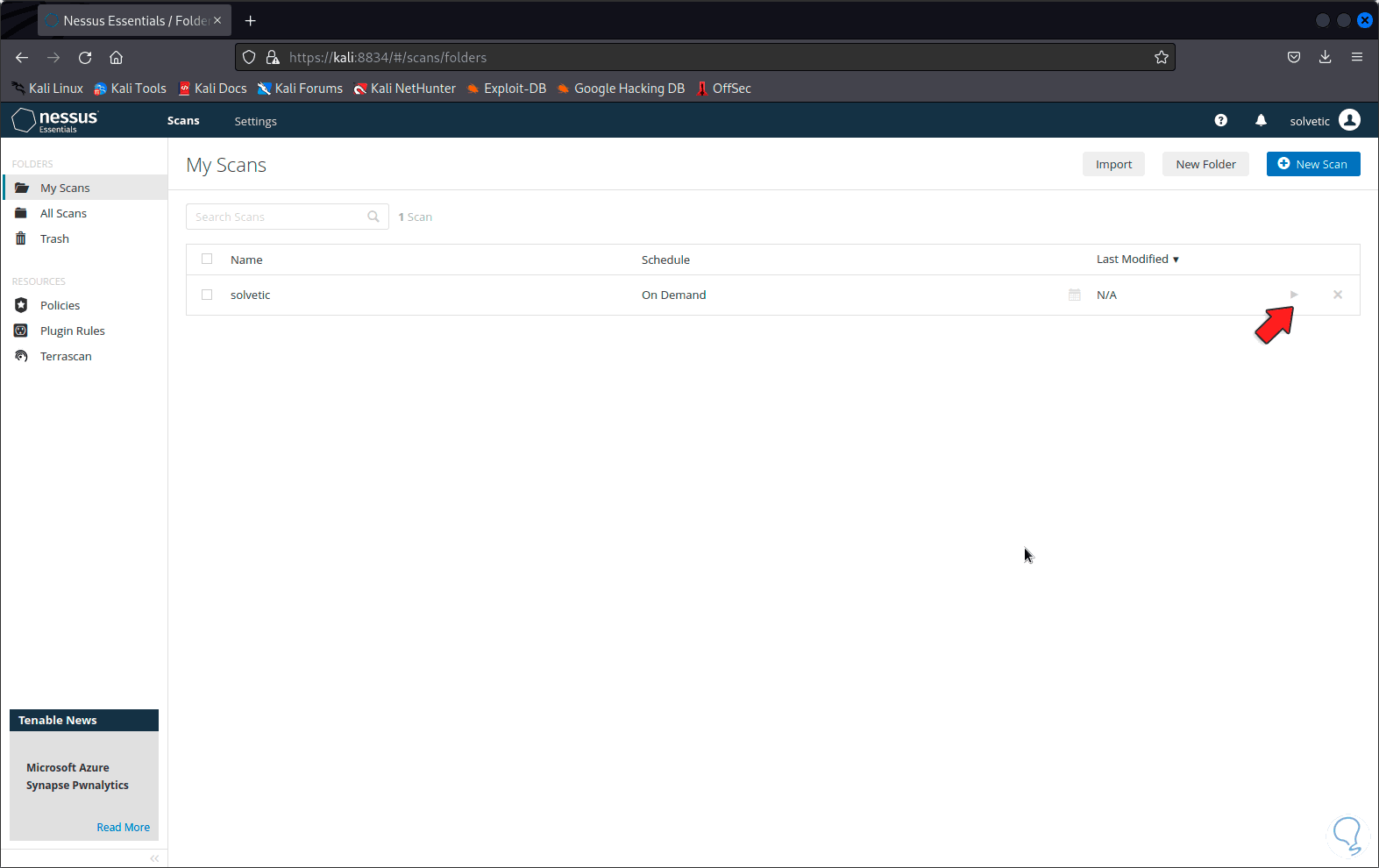

Damos clic en el icono "Launch" para iniciar el escaneo en el equipo de destino:

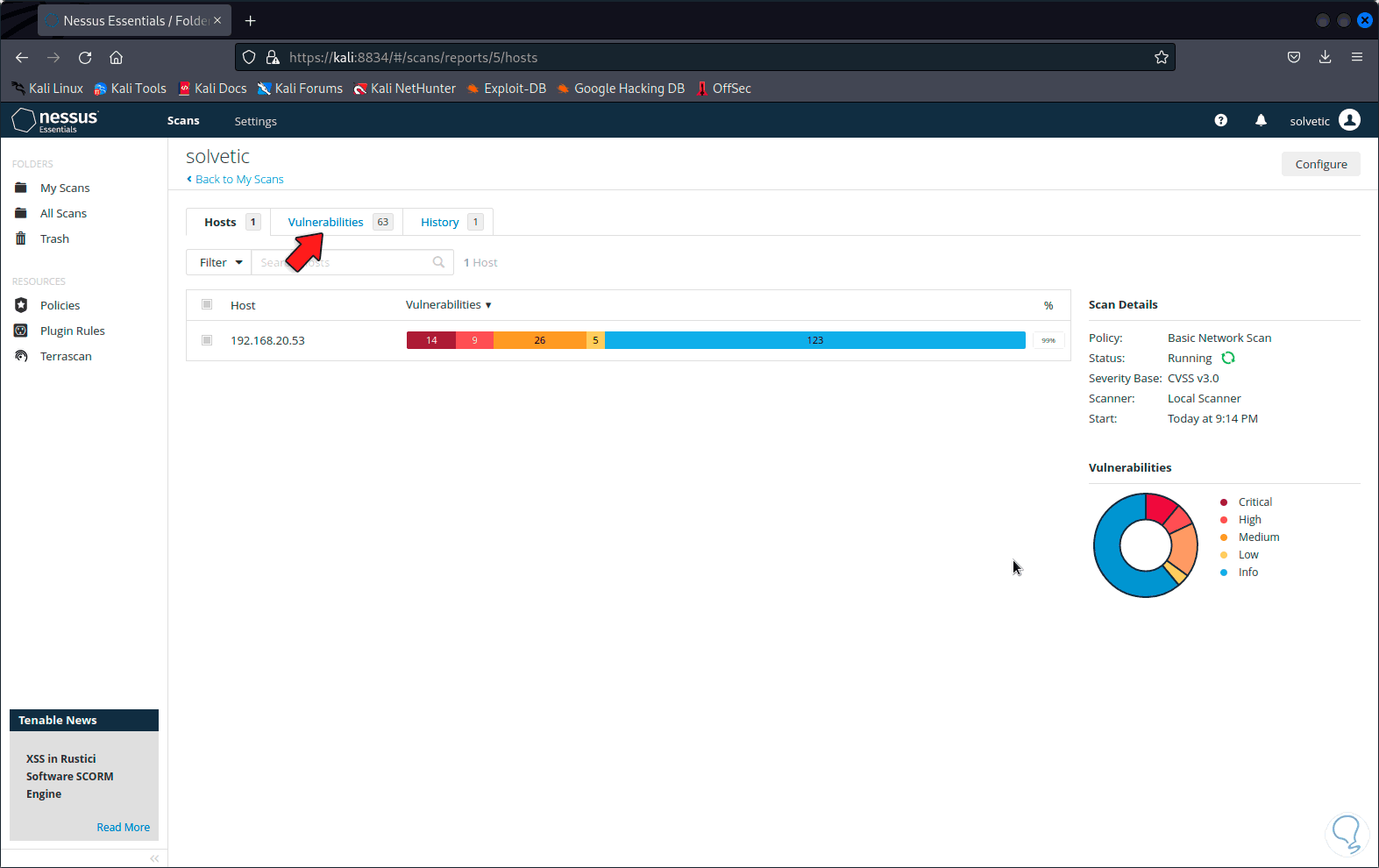

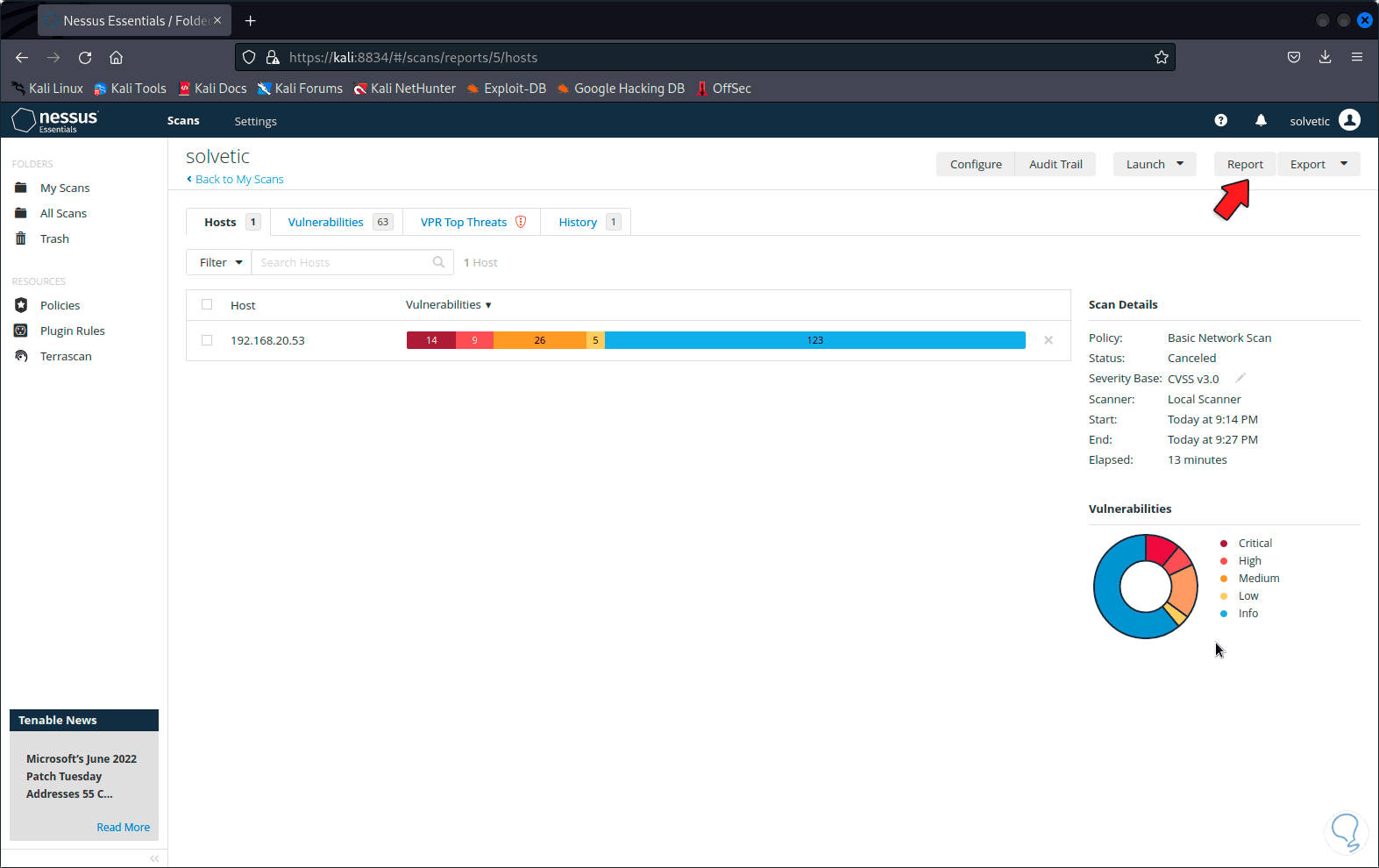

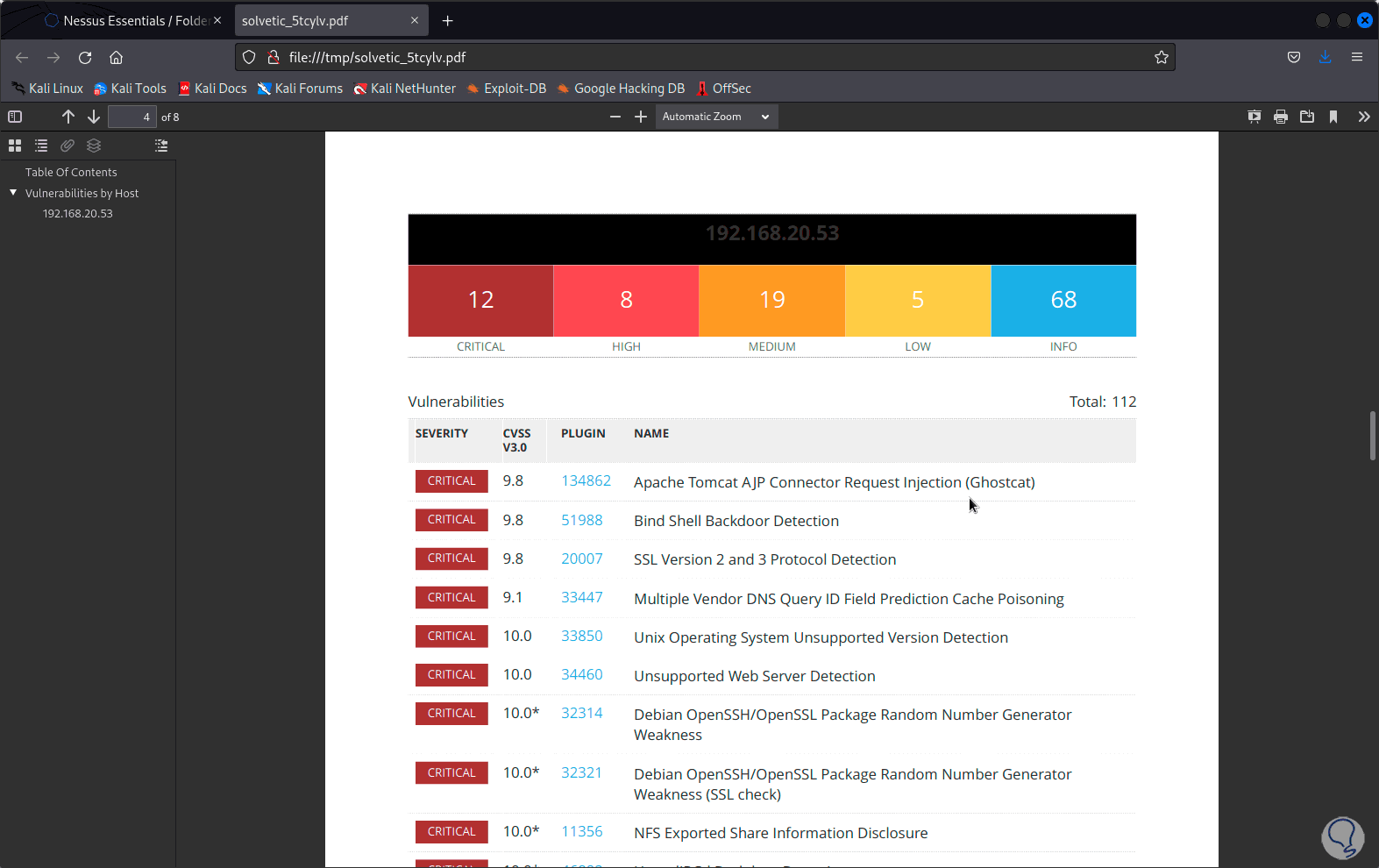

Esperamos que el escaneo sea realizado, al finalizar pulsamos sobre el objetivo para ver las vulnerabilidades encontradas:

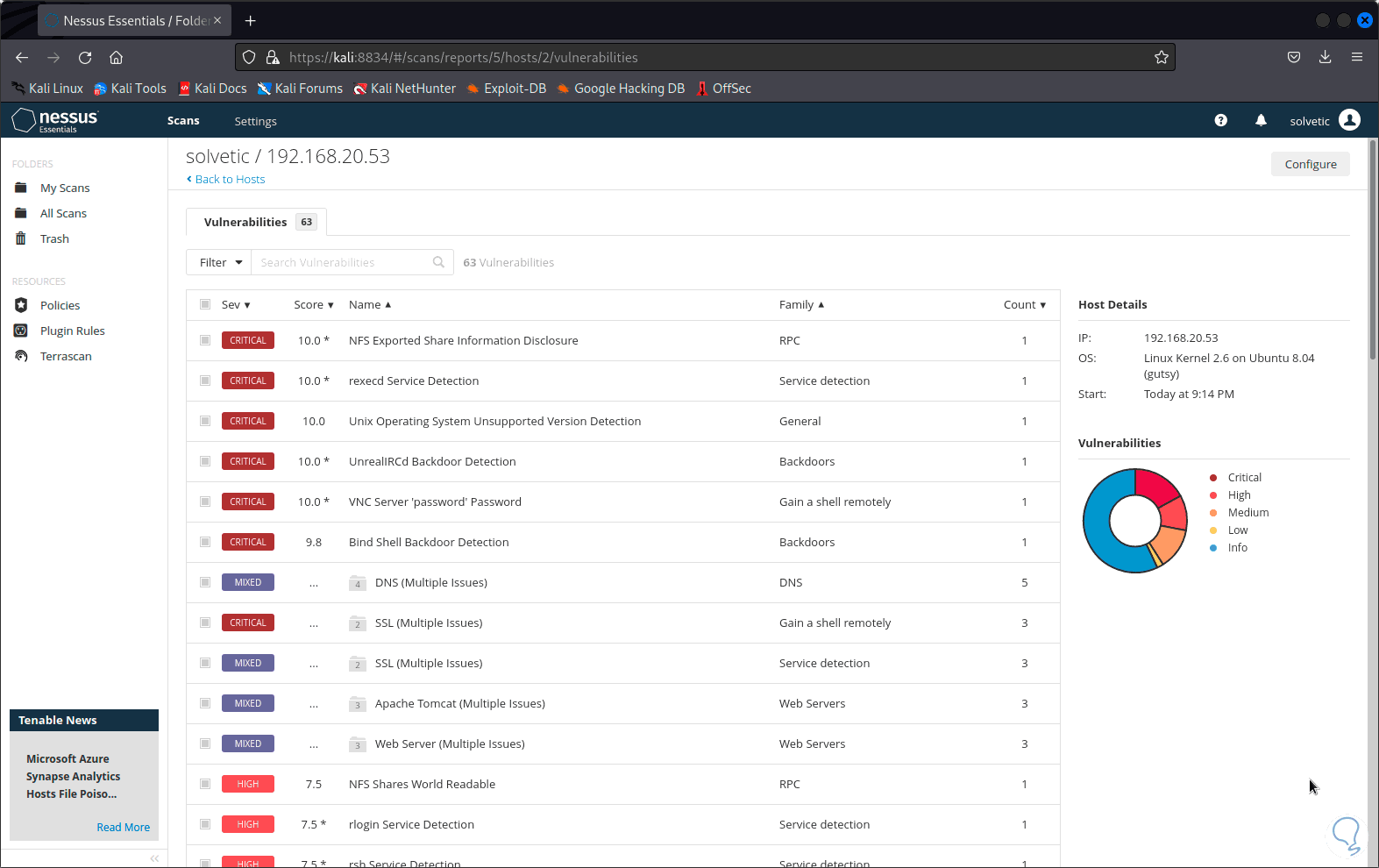

Cada una estará dividida por colores en base a su nivel de riesgo indicando la cantidad y al lado podemos ver una representación de estas, damos clic sobre alguna sección para ver más específicamente las vulnerabilidades detectadas:

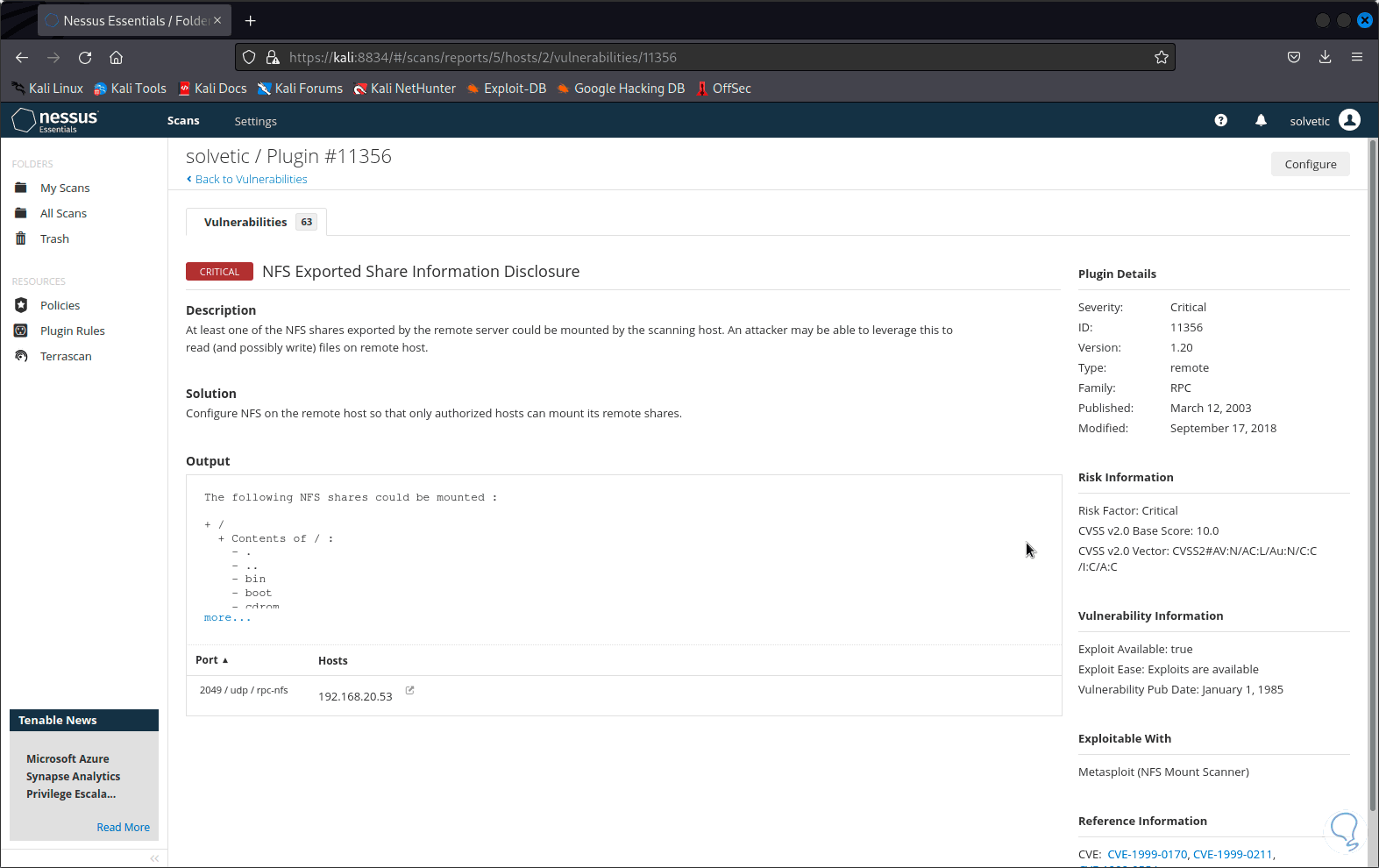

Es posible ver un resumen de todas las vulnerabilidades de ese tipo y damos clic en algún elemento para tener acceso a detalles más completos:

Es posible guardar un reporte del análisis ejecutado, para ello damos clic en "Report":

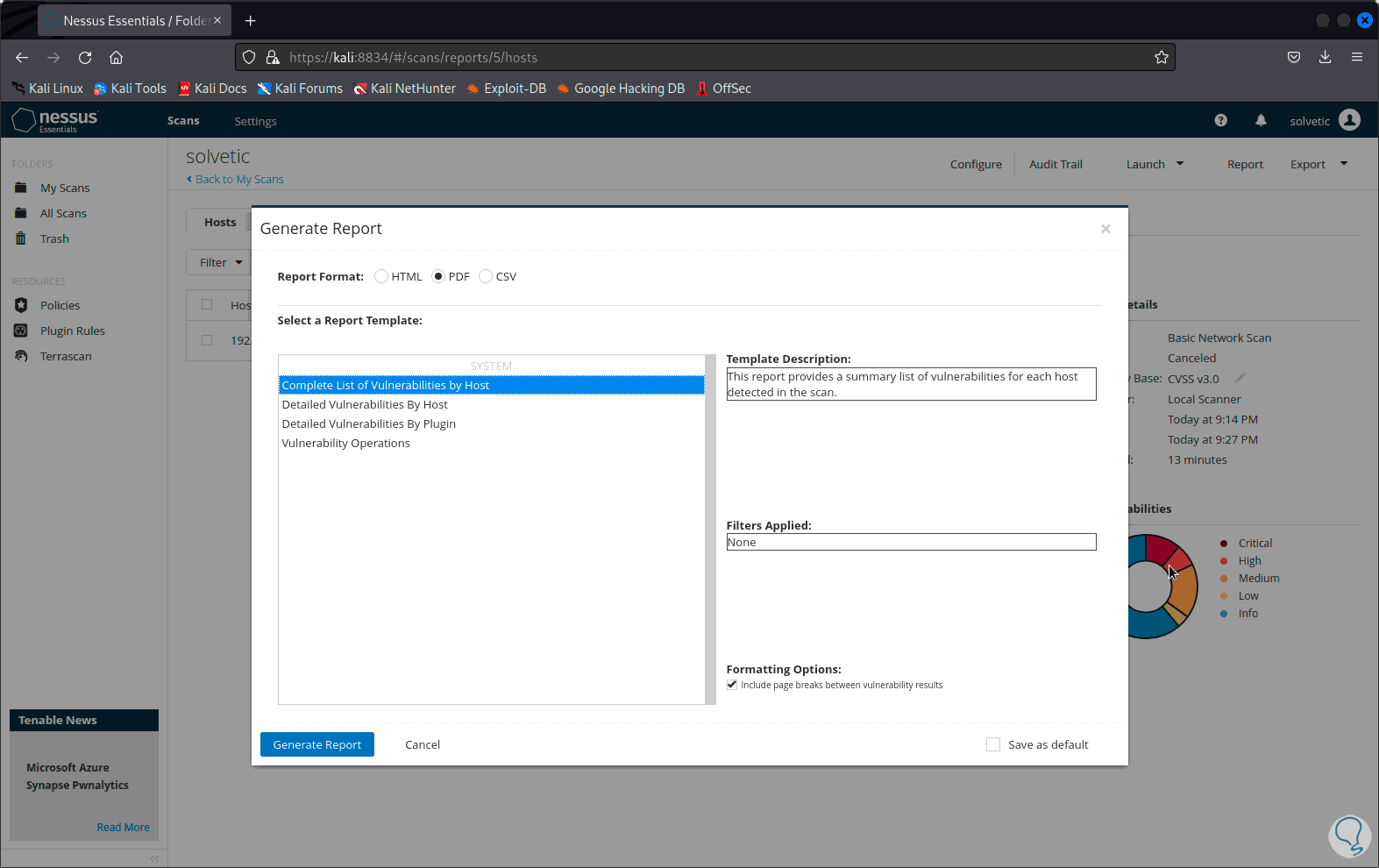

Se abrirá la siguiente ventana donde seleccionamos el formato y detalles a usar:

Damos clic en "Generate Report" y después de creado lo abrimos o guardamos:

Este reporte contendrá todo el resultado generado por Nessus:

Navegamos por las diferentes paginas para ver los resultados:

Nessus es una valiosa herramienta de escaneo remoto para encontrar vulnerabilidades y tomar acciones sobre ellas antes que sea tarde.