En un mundo que está constantemente en línea y en el cual diariamente debemos estar ingresando múltiple información delicada no estamos susceptibles de caer en manos de los atacantes y como prueba de ello hace poco pudimos comprobar como ransomware uso su ataque Wannacry con el cual ataco de forma simultánea a empresas y usuarios encriptando su información y exigiendo a cambio un pago, siendo el valor mínimo de USD 30, por obtener la contraseña de recuperación de la información lo cual no es siempre confiable en un 100%.

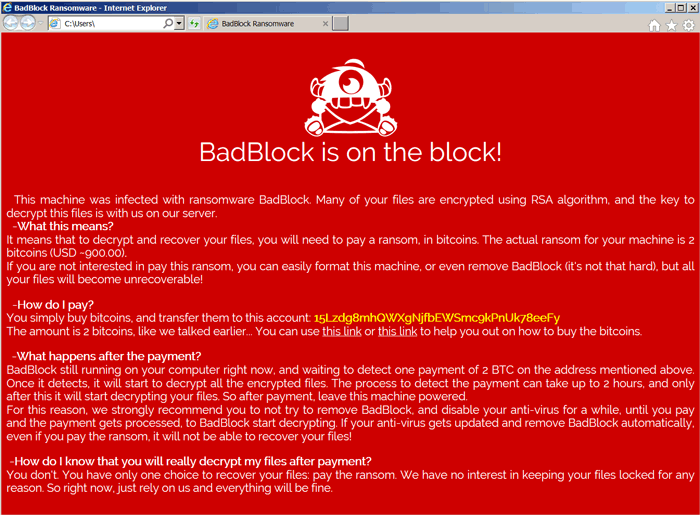

El punto fundamental del ataque de ransomware consiste en encriptar todos los archivos del equipo para posteriormente exigir el dinero en un tiempo solicitado o de lo contrario se irán eliminando cierta cantidad de archivos y el valor a pagar irá en aumento:

Por esta razón hoy Solvetic analizará en detalle las mejores aplicaciones para desencriptar los archivos afectados y lograr recuperar la mayor cantidad de archivos obteniendo la integridad y disponibilidad de estos.

Antes de hacer uso de estas herramientas debemos tener en cuenta lo siguiente:

- Cada tipo de encriptación posee un tipo de encriptación diferente por lo cual debemos identificar cual es el tipo de ataque para usar la herramienta apropiada.

- El uso de cada herramienta cuenta con un nivel de instrucciones diferente por lo cual debemos analizar en detalle el sitio web del desarrollador.

Desarrollado por una de las mejores compañías de seguridad como lo es Kaspersky Lab, esta aplicación ha sido desarrollada con el fin de desencriptar algunos de los tipos de ataque más fuertes de ransomware.

- Trojan-Ransom.Win32.Rakhni

- Trojan-Ransom.Win32.Agent.iih

- Trojan-Ransom.Win32.Autoit

- Trojan-Ransom.Win32.Aura

- Trojan-Ransom.AndroidOS.Pletor

- Trojan-Ransom.Win32.Rotor

- Trojan-Ransom.Win32.Lamer

- Trojan-Ransom.Win32.Cryptokluchen

- Trojan-Ransom.Win32.Democry

- Trojan-Ransom.Win32.Bitman version 3 and 4

- Trojan-Ransom.Win32.Libra

- Trojan-Ransom.MSIL.Lobzik

- Trojan-Ransom.MSIL.Lortok

- Trojan-Ransom.Win32.Chimera

- Trojan-Ransom.Win32.CryFile

- Trojan-Ransom.Win32.Nemchig

- Trojan-Ransom.Win32.Mircop

- Trojan-Ransom.Win32.Mor

- Trojan-Ransom.Win32.Crusis

- Trojan-Ransom.Win32.AecHu

- Trojan-Ransom.Win32.Jaff

Recordemos que para cuando ransomware ataca e infecta un archivo edita su extensión añadiendo una línea adicional de la siguiente manera:

Antes: archivo.docx / después: archivo.docx.bloqueado Antes 1.docx / después 1.dochb15Cada uno de los malware mencionados anteriormente posee una serie de anexos de extensión con los cuales se encripta el archivo afectado, estas son dichas extensiones las cuales es importante conocer para tener un conocimiento más detallado de estas:

- <nombre del archivo>.<extensión original>.<locked>

- <nombre del archivo>.<extensión original>.<kraken>

- <nombre del archivo>.<extensión original>.<darkness>

- <nombre del archivo>.<extensión original>.<oshit>

- <nombre del archivo>.<extensión original>.<nochance>

- <nombre del archivo>.<extensión original>.<oplata@qq_com>

- <nombre del archivo>.<extensión original>.<relock@qq_com>

- <nombre del archivo>.<extensión original>.<crypto>

- <nombre del archivo>.<extensión original>.<helpdecrypt@ukr.net>

- <nombre del archivo>.<extensión original>.<pizda@qq_com>

- <nombre del archivo>.<extensión original>.<dyatel@qq_com>

- <nombre del archivo>.<extensión original>.<nalog@qq_com>

- <nombre del archivo>.<extensión original>.<chifrator@gmail_com>

- <nombre del archivo>.<extensión original>.<gruzin@qq_com>

- <nombre del archivo>.<extensión original>.<troyancoder@gmail_com>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id373>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id371>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id372>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id374>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id375>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id376>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id392>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id357>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id356>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id358>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id359>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id360>

- <nombre del archivo>.<extensión original>.<coderksu@gmail_com_id20>

<nombre del archivo>.<extensión original>_crypt

<<nombre del archivo>.<extensión original>.<_crypt@india.com_.caracteres aleatorios>

- <nombre del archivo>.<extensión original>.<cry>

- <nombre del archivo>.<extensión original>.<AES256>

<nombre del archivo>.<extensión original>.<enc>

<nombre del archivo>.<extensión original>+<hb15>

<nombre del archivo>.<extensión original>.<encrypted>

- <nombre del archivo>.<extensión original>+<._date-time_$email@domain$.777>

- <nombre del archivo>.<extensión original>+<._date-time_$email@domain$.legion>

- <nombre del archivo>.<xxx>

- <nombre del archivo>.<ttt>

- <nombre del archivo>.<micro>

- <nombre del archivo>.<mp3>

<nombre del archivo>.<extensión original> (el nombre y extensión no se ve afectado)

- <nombre del archivo>.<encrypted>

- <nombre del archivo>.<locked>

- <nombre del archivo>.<SecureCrypted>

- <nombre del archivo>.<fun>

- <nombre del archivo>.<gws>

- <nombre del archivo>.<btc>

- <nombre del archivo>.<AFD>

- <nombre del archivo>.<porno>

- <nombre del archivo>.<pornoransom>

- <nombre del archivo>.<epic>

- <nombre del archivo>.<encrypted>

- <nombre del archivo>.<J>

- <nombre del archivo>.<payransom>

- <nombre del archivo>.<paybtcs>

- <nombre del archivo>.<paymds>

- <nombre del archivo>.<paymrss>

- <nombre del archivo>.<paymrts>

- <nombre del archivo>.<paymst>

- <nombre del archivo>.<paymts>

- <nombre del archivo>.<gefickt>

- <nombre del archivo>.<uk-dealer@sigaint.org>

<Lock>.<nombre del archivo>.<extensión original>

- .ID<…>.<email>@<server>.<domain>.xtbl

- .ID<…>.<email>@<server>.<domain>.CrySiS

- .id-<…>.<email>@<server>.<domain>.xtbl

- .id-<…>.<email>@<server>.<domain>.wallet

- .id-<…>.<email>@<server>.<domain>.dhrama

- .id-<…>.<email>@<server>.<domain>.onion

- .<email>@<server>.<domain>.wallet

- .<email>@<server>.<domain>.dhrama

- .<email>@<server>.<domain>.onion

<nombre del archivo>.<extensión original>.<safefiles32@mail.ru>

- <nombre del archivo>.<extensión original>.<bloked>

- <nombre del archivo>.<extensión original>.<cripaaaa>

- <nombre del archivo>.<extensión original>.<smit>

- <nombre del archivo>.<extensión original>.<fajlovnet>

- <nombre del archivo>.<extensión original>.<filesfucked>

- <nombre del archivo>.<extensión original>.<criptx>

- <nombre del archivo>.<extensión original>.<gopaymeb>

- <nombre del archivo>.<extensión original>.<cripted>

- <nombre del archivo>.<extensión original>.<bnmntftfmn>

- <nombre del archivo>.<extensión original>.<criptiks>

- <nombre del archivo>.<extensión original>.<cripttt>

- <nombre del archivo>.<extensión original>.<hithere>

- <nombre del archivo>.<extensión original>.<aga>

- <nombre del archivo>.<extensión original>.<AMBA>

- <nombre del archivo>.<extensión original>.<PLAGUE17>

- <nombre del archivo>.<extensión original>.<ktldll>

- <nombre del archivo>.<extensión original>.<.-.DIRECTORAT1C@GMAIL.COM.roto>

- <nombre del archivo>.<extensión original>.<.-.CRYPTSb@GMAIL.COM.roto>

- <nombre del archivo>.<extensión original>.<.-.DIRECTORAT1C8@GMAIL.COM.roto>

- <nombre del archivo>.<extensión original>.<!______________DESKRYPTEDN81@GMAIL.COM.crypt>

- <nombre del archivo>.<extensión original>.<!___prosschiff@gmail.com_.crypt>

- <nombre del archivo>.<extensión original>.<!_______GASWAGEN123@GMAIL.COM____.crypt>

- <nombre del archivo>.<extensión original>.<!_________pkigxdaq@bk.ru_______.crypt>

- <nombre del archivo>.<extensión original>.<!____moskali1993@mail.ru___.crypt>

- <nombre del archivo>.<extensión original>.<!==helpsend369@gmail.com==.crypt>

- <nombre del archivo>.<extensión original>.<!-==kronstar21@gmail.com=--.crypt>

- <nombre del archivo>.<extensión original>.<crypt>

- <nombre del archivo>.<extensión original>.<4 random characters>

Posee las siguientes extensiones:

- <nombre del archivo>.<aes256>

- <nombre del archivo>.<aes_ni>

- <nombre del archivo>.<aes_ni_gov>

- <nombre del archivo>.<aes_ni_0day>

- <nombre del archivo>.<lock>

- <nombre del archivo>.<decrypr_helper@freemail_hu>

- <nombre del archivo>.<decrypr_helper@india.com>

- <nombre del archivo>.<~xdata>

- <nombre del archivo>.<jaff>

- <nombre del archivo>.<wlu>

- <nombre del archivo>.<sVn>

Podemos ver que son bastantes extensiones y es ideal tenerlas presentes para identificar en detalle el tipo de archivo afectado.

Esta aplicación la podremos descargar en el siguiente enlace:

Una vez descargado extraemos el contenido y ejecutaremos el archivo en el equipo infectado y será desplegada la siguiente ventana:

Podemos pulsar en la línea Change parameters para definir en qué tipo de unidades se ha de ejecutar el análisis tales como Unidades USB, discos duros o unidades de red. Allí pulsaremos en Start scan con el fin de iniciar el análisis y respectiva desencriptacion de los archivos afectados.

Esta es otra de las opciones que nos ofrece Kaspersky Lab la cual está enfocada en desencriptar archivos que han sido atacados con el malware Trojan-Ransom.Win32. Adicional puede detectar malware como Fury, Cryakl, AutoIt, Polyglot aka Marsjoke y Crybola.

Para identificar las extensiones afectadas por estos ransomware debemos tener presente lo siguiente:

<nombre_original>. <Cuatro_letras_aleatorias>

<nombre_original>. {CRYPTENDBLACKDC} (Esta etiqueta será añadida al final del archivo)

<Nombre del archivo>@<servidor de correo>_.<Numero aleatorio de caracteres>

- <nombre_original> .crypt

- <nombre_original> .crypz

- <nombre_original> .cryp1

Esta herramienta podremos descargarla en el siguiente enlace:

Al extraer el archivo ejecutable basta con ejecutar el archivo y pulsar en el botón Start scan para iniciar el proceso de análisis y desencriptacion de los archivos afectados.

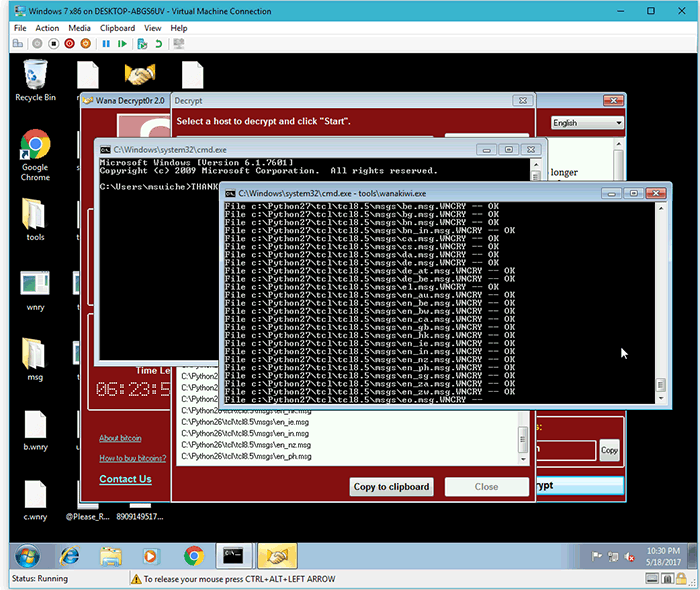

Esta sencilla pero útil herramienta está basada en wanadecrypt la cual nos permite llevar a cabo las siguientes tareas:

- Descifrar archivos infectados

- Recuperar la clave privada del usuario para posteriormente almacenarla como 00000000.dky.

wanakiwi.exe [/pid:PID|/Proceso:programa.exe]

- Wnry.exe

- Wcry.exe

- Data_1.exe

- Ed01ebfbc9eb5bbea545af4d01bf5f1071661840480439c6e5babe8e080e41aa.exe

- Tasksche.exe

Wanakiwi podrá ser descargada en el siguiente enlace:

Wanakiwi solo es compatible con los siguientes sistemas operativos, Windows XP, Windows Vista, Windows 7, Windows Server 2003 y 2008. Algo importante a tener en cuenta es que Wanakiwi basa su proceso en el escaneo de los espacios que han sido generados por dichas claves, en caso de haber reiniciado el equipo después de una infección o haber eliminado un proceso lo más posible es que Wanakiwi no pueda llevar a cabo su tarea de forma correcta.

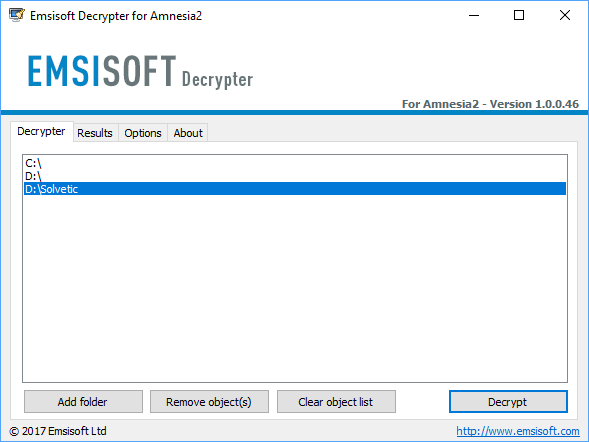

Emsisoft ha desarrollado diversos tipos de desencriptadores para ataques de malware como:

- BadBlock

- Apocalyse

- Xorist

- ApocalypseVM

- Stampado

- Fabiansomware

- Filadelfia

- Al-Namrood

- FenixLocker

- Globe (versión 1, 2 y 3)

- OzozaLocker

- GlobeImposter

- NMoreira

- CryptON Cry128

- Amnesia (versión 1 y 2)

Algunas de las extensiones que encontraremos con:

HKEY_CURRENT_USER\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce

Los archivos infectados tendrán las siguientes extensiones:

- .fgb45ft3pqamyji7.onion.to._

- .id__gebdp3k7bolalnd4.onion._

- .id__2irbar3mjvbap6gt.onion.to._

- .id-_[qg6m5wo7h3id55ym.onion.to].63vc4

Los archivos infectados con Cry9 tendran las siguientes extensiones:

- .-juccy[a]protonmail.ch.

- .id-

- .id-_[nemesis_decryptor@aol.com].xj5v2

- .id-_r9oj

- .id-_x3m

- .id-_[x3m-pro@protonmail.com]_[x3m@usa.com].x3m

- .-sofia_lobster[a]protonmail.ch

- ._[wqfhdgpdelcgww4g.onion.to].r2vy6

Los archivos con esta extensión poseen la extensión .damage.

Es otro de los ransomware que realizan sus ataques a través de RDP usando algoritmos RSA, AES-256 y SHA-256. Los archivos afectados con dicho ransomware tendrán las siguientes extensiones:

- .id-_locked

- .id-_locked_by_krec

- .id-_locked_by_perfect

- .id-_x3m

- .id-_r9oj

- .id-_garryweber@protonmail.ch

- .id-_steaveiwalker@india.com_

- .id-_julia.crown@india.com

- .id-_tom.cruz@india.com_

- .id-_CarlosBoltehero@india.com_

En el siguiente enlace podemos ver información detallada de las diversas extensiones de los demás tipos de ransomware que ataca Emsisoft:

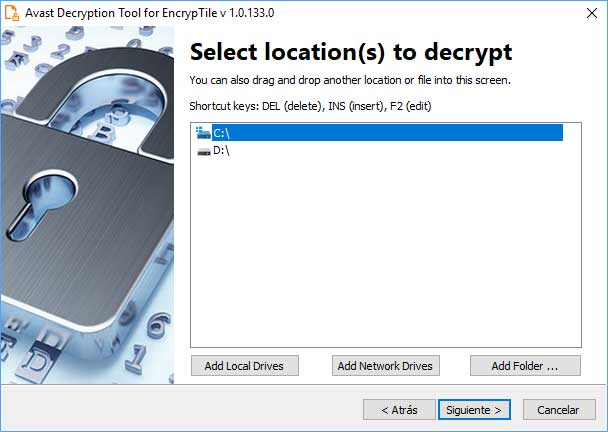

Otro de los líderes en el desarrollo de software de seguridad es Avast el cual, aparte de las herramientas antivirus nos ofrece múltiples herramientas para desencriptar archivos en nuestro sistema que han sido afectados por múltiples tipos de ransomware.

- Bart: Añade la extensión .bart.zip a los archivos infectados

- AES_NI: Añade las extensiones .aes_ni, .aes256 y .aes_ni_0day a los archivos infectados usando encriptación AES de 256 bits.

- Alcatraz. Añade la extensión Alcatraz usando encriptación AES-256 de 256 bits.

- Apocalypse: Añade las extensiones .encrypted, .FuckYourData, .locked, .Encryptedfile, o .SecureCrypted a los archivos infectados.

- Crypt888: Añade la extensión Lock. Al inicio del archivo infectado

- CryptopMix_: Añade las extensiones .CRYPTOSHIELD, .rdmk, .lesli, .scl, .code, .rmd a los archivos usando encriptación AES de 256 bits

- EncriptTile: Añade la palabra encripTile en alguna parte del archivo.

- BadBlock: este ransomware no añade extensiones pero despliega un mensaje llamado Help Decrypt.html.

- FindZip: Añade la extensión .crypt en los archivos afectados especialmente en ambientes macOS.

- Jigsaw: Este ransomware añade alguna de las siguientes extensiones en los archivos afectados .kkk, .btc, .gws, .J, .encrypted, .porno, .payransom, .pornoransom, .epic, .xyz, .versiegelt, .encrypted, .payb, .pays, .payms, .paymds, .paymts, .paymst, .payrms, .payrmts, .paymrts, .paybtcs, .fun, .hush, .uk-dealer@sigaint.org, o .gefickt.

- Legion: Añade las extensiones ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion o .$centurion_legion@aol.com$.cbf a los archivos infectados.

- XData: Añade la extensión .~xdata~ a los archivos encriptados.

Para descargar alguna de las herramientas para cada uno de estos tipos de ransomware podemos visitar el siguiente enlace:

Para nadie es un secreto que otra de las empresas líderes en materia de seguridad es AVG la cual nos permite descargar de forma gratuita múltiples herramientas que han sido desarrolladas especialmente para los siguientes tipos de ataques:

- Apocalypse: Este ataque añade las extensiones .encrypted, .FuckYourData, .locked, .Encryptedfile, o .SecureCrypted a los archivos afectados.

- Badblock: Añade el mensaje Help Decrypt.html en el equipo infectado.

- Bart: Este ataque añade la extensión .bart.zip en los archivos infectados.

- Crypt888: Añade al inicio de los archivos infectado la extensión Lock.

- Legion: Este ataque añade al final de los archivos afectados las extensiones ._23-06-2016-20-27-23_$f_tactics@aol.com$.legion o .$centurion_legion@aol.com$.cbf

- SZFLocker: Este ransomware añade la extensión .szf en los archivos

- TeslaCrypt: Este tipo de ataque no encripta los archivos pero despliega el siguiente mensaje una vez encriptados los archivos.

Alguna de estas herramientas podrán ser descargados en el siguiente enlace.

Esta aplicación ha sido diseñada en conjunto por compañías como Intel, Kaspersky y la Europool y se concentra en desarrollar y crear herramientas que están enfocadas en ataques de ransomware como:

- Rakhni: Esta herramienta desencripta archivos afectados por Jaff, XData, AES_NI, Dharma, Crysis, Chimera, Rakhni, Agent.iih, Aura,Autoit, Pletor, Rotor, Lamer, Lortok, Cryptokluchen, Democry, Bitman (TeslaCrypt) versión 3 y 4.

- Mole: Encripta archivos con la extensión mole

- Cry128

- BTC

- Cry9

- Damage

- Alcatraz

- Bart entre muchas otras.

En el siguiente enlace podremos descargar cada una de estas herramientas y conocer en detalle como estas afectan los archivos:

Muchas de estas aplicaciones son, como hemos mencionado, desarrolladas en conjunto con otras empresas.

De esta forma tenemos múltiples opciones para contrarrestar los ataques de ransomware y contar con la disponibilidad de nuestros archivos.

1 Comentarios

Felix

jun 29 2017 13:53

Muy buena colección de herramientas que muchos deberían tener cerca por si por desgracia les ocurre algo con este ataque ransomware