En un tutorial anterior presentamos las 6 amenazas más comunes del año 2013. En aras de mantener a los lectores bien informados, voy a presentar otras 5 amenazas que no son TAN comunes pero aun así forman parte de los peligros que día a día nos podemos encontrar en la red.

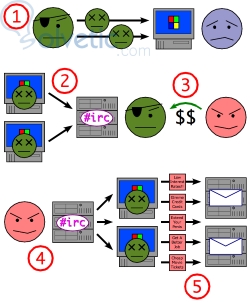

Quizás no estás consciente de ello pero tu computadora podría ser parte de una BotNet en ESTE MISMO INSTANTE. Denominada también “armada zombi”, una botnet es una serie de robots (o bots) de software que ejecutan tareas automáticas en Internet. Cuando hablamos de una BotNet, nos referimos a una serie de computadoras comprometidas (denominadas “computadoras zombi”) las cuales ejecutan gusanos (Worms), troyanos (Trojans) o puertas traseras (backdoors) que son amenazas que veremos más adelante. Esta Red de computadoras es empleada por los hackers para lanzar ataques DoS (Distributed Denial of Service o Denegación de Servicio) distribuidos en contra de servidores específicos en la red. Los bots son incluso capaces de replicarse y transmitirse a través de su ambiente.

Hay estimados que señalan que al menos una de 4 computadoras en la red forman parte de una BotNet (lo cual implicaría que de cada 4 personas que leen este tutorial al menos una sería capaz de lanzar un ataque).

Peligrosidad: [color=#b22222]Alta[/color]

Prevalencia: [color=#b22222]Alta[/color]

Mayor Daño: principalmente las botNets se comen los recursos de la computadora huésped causando lentitud de navegación y ejecuciones lentas de procesos. Adicionalmente, debido a que pueden ejecutar troyanos y gusanos, representan una mayor amenaza para el huésped y para las computadoras conectadas a él que otras de las amenazas en esta lista.

Un gusano de computadora es un tipo particular de software malicioso que se replica y se retransmite automáticamente. La diferencia principal entre un virus y un gusano es que el gusano no necesita introducirse en otro programa ni requiere interacción del usuario sino que puede existir por su cuenta dentro de tu computadora y retransmitirse por tu red por su cuenta.

Peligrosidad: [color=#ff0000]Muy Alta[/color].

Prevalencia: [color=#daa520]Moderada[/color]

Mayor Daño: ¡Dios! ¡No sabría dónde empezar a describir los peligros de un gusano!. Pero esencialmente pueden hacer daño de 2 maneras:

Un troyano es un tipo de software que se disfraza como un programa legítimo para realizar acciones maliciosas en tu computador. Lo más común es que dicho programa cree una “puerta trasera” en tu sistema y permita la entrada de hackers al ordenador.

Peligrosidad: [color=#ff0000]Muy Alta[/color]

Prevalencia: [color=#daa520]Moderada[/color]

Mayor Daño: Los troyanos pueden ejecutar una gran variedad de acciones maliciosas. Entre ellas:

Esencialmente es un ataque que combina las características de los ataques mencionados anteriormente (virus, gusano, troyano, spyware).

Peligrosidad: [color=#ff0000]Extremadamente Alta[/color]

Prevalencia: [color=#ff8c00]Media[/color]

Mayor Daño: Una combinación de todos los daños mencionados en esas entradas (virus, gusanos, troyanos y spyware).

Como su nombre lo indica, este es un ataque que se encarga de impedir el acceso a un servicio web en particular. Una de las formas más comunes de llevar a cabo este ataque es saturando la red de la víctima con peticiones falsas de forma que sea imposible responder a las peticiones legítimas realizadas por sus clientes. Cuando estos ataques son realizados por una BotNet coordinada se les denomina DDoS para referirse a Denegación de Servicio Distribuida.

Peligrosidad: [color=#ff0000]Alta[/color]

Prevalencia: [color=#006400]Baja[/color]

Mayor Daño: Estos ataques normalmente se realizan a empresas grandes o instituciones gubernamentales en lugar de a individuos. La consecuencia es la inhabilitación del acceso al servicio web y, cuando se ataca a empresas privadas, normalmente viene acompañado de un intento de extorsión.

Como verás, los ataques aquí descritos son menos comunes que los ataques presentados en mi anterior tutorial pero son también los más dañinos. Es por ello que son el objetivo principal de las más grandes empresas de seguridad informática y constantemente sacan nuevas versiones de antivirus para atacarlas.

Por ahora te recomiendo que mantengas tu antivirus al día y estés pendiente de lo que instalas en tu computadora si no quieres ser víctima de estos ataques, espero sus comentarios y espero que me lean en mis próximos tutoriales ¡Hasta la próxima!

BotNet

Quizás no estás consciente de ello pero tu computadora podría ser parte de una BotNet en ESTE MISMO INSTANTE. Denominada también “armada zombi”, una botnet es una serie de robots (o bots) de software que ejecutan tareas automáticas en Internet. Cuando hablamos de una BotNet, nos referimos a una serie de computadoras comprometidas (denominadas “computadoras zombi”) las cuales ejecutan gusanos (Worms), troyanos (Trojans) o puertas traseras (backdoors) que son amenazas que veremos más adelante. Esta Red de computadoras es empleada por los hackers para lanzar ataques DoS (Distributed Denial of Service o Denegación de Servicio) distribuidos en contra de servidores específicos en la red. Los bots son incluso capaces de replicarse y transmitirse a través de su ambiente.

Hay estimados que señalan que al menos una de 4 computadoras en la red forman parte de una BotNet (lo cual implicaría que de cada 4 personas que leen este tutorial al menos una sería capaz de lanzar un ataque).

Peligrosidad: [color=#b22222]Alta[/color]

Prevalencia: [color=#b22222]Alta[/color]

Mayor Daño: principalmente las botNets se comen los recursos de la computadora huésped causando lentitud de navegación y ejecuciones lentas de procesos. Adicionalmente, debido a que pueden ejecutar troyanos y gusanos, representan una mayor amenaza para el huésped y para las computadoras conectadas a él que otras de las amenazas en esta lista.

Gusanos (WORMS)

Un gusano de computadora es un tipo particular de software malicioso que se replica y se retransmite automáticamente. La diferencia principal entre un virus y un gusano es que el gusano no necesita introducirse en otro programa ni requiere interacción del usuario sino que puede existir por su cuenta dentro de tu computadora y retransmitirse por tu red por su cuenta.

Peligrosidad: [color=#ff0000]Muy Alta[/color].

Prevalencia: [color=#daa520]Moderada[/color]

Mayor Daño: ¡Dios! ¡No sabría dónde empezar a describir los peligros de un gusano!. Pero esencialmente pueden hacer daño de 2 maneras:

- Daño a la red: Debido a su potencial de replicación y transmisión a través de las redes se consumen tu ancho de banda.

- Carga: Los gusanos envían cargas de información desde tu computadora, creando puertas traseras que permiten a un hacker acceder a tu equipo y convertirla en un “zombi”. También pueden convertir la computadora en parte de una BotNet y emplearla para realizar ataques DoS distribuidos y enviar SPAM. Adicionalmente, pueden usurpar tu información confidencial o incriminarte en ataques cibernéticos con la intención de extorsionarte.

Caballo de Troya (Troyano o Trojan Horse)

Un troyano es un tipo de software que se disfraza como un programa legítimo para realizar acciones maliciosas en tu computador. Lo más común es que dicho programa cree una “puerta trasera” en tu sistema y permita la entrada de hackers al ordenador.

Peligrosidad: [color=#ff0000]Muy Alta[/color]

Prevalencia: [color=#daa520]Moderada[/color]

Mayor Daño: Los troyanos pueden ejecutar una gran variedad de acciones maliciosas. Entre ellas:

- Borrar o sobrescribir data en tu computador.

- Corromper archivos.

- Permitir acceso externo a tu computadora (una “puerta trasera” como dijimos).

- Instalar software malicioso (virus, gusanos, spyware).

- Convertir tu ordenador en un “zombi”.

- Desactivar o interferir con tu(s) programa(s) antivirus (Esto último de hecho me ocurrió en una ocasión hace años y tuve que reformatear mi laptop por completo para solucionarlo ya que además permitió la entrada de un virus que estaba comiéndose mis archivos del sistema).

Amenaza conjunta

Esencialmente es un ataque que combina las características de los ataques mencionados anteriormente (virus, gusano, troyano, spyware).

Peligrosidad: [color=#ff0000]Extremadamente Alta[/color]

Prevalencia: [color=#ff8c00]Media[/color]

Mayor Daño: Una combinación de todos los daños mencionados en esas entradas (virus, gusanos, troyanos y spyware).

DoS (Denial of Service o Denegación de Servicio)

Como su nombre lo indica, este es un ataque que se encarga de impedir el acceso a un servicio web en particular. Una de las formas más comunes de llevar a cabo este ataque es saturando la red de la víctima con peticiones falsas de forma que sea imposible responder a las peticiones legítimas realizadas por sus clientes. Cuando estos ataques son realizados por una BotNet coordinada se les denomina DDoS para referirse a Denegación de Servicio Distribuida.

Peligrosidad: [color=#ff0000]Alta[/color]

Prevalencia: [color=#006400]Baja[/color]

Mayor Daño: Estos ataques normalmente se realizan a empresas grandes o instituciones gubernamentales en lugar de a individuos. La consecuencia es la inhabilitación del acceso al servicio web y, cuando se ataca a empresas privadas, normalmente viene acompañado de un intento de extorsión.

Como verás, los ataques aquí descritos son menos comunes que los ataques presentados en mi anterior tutorial pero son también los más dañinos. Es por ello que son el objetivo principal de las más grandes empresas de seguridad informática y constantemente sacan nuevas versiones de antivirus para atacarlas.

Por ahora te recomiendo que mantengas tu antivirus al día y estés pendiente de lo que instalas en tu computadora si no quieres ser víctima de estos ataques, espero sus comentarios y espero que me lean en mis próximos tutoriales ¡Hasta la próxima!