La seguridad de la información cuenta con cientos de variables que podemos implementar para optimizar la integridad de los datos e información en cada sistema operativo, tenemos desde contraseñas hasta soluciones de firewall diseñadas con este fin y hoy nos concentraremos en un nivel de seguridad importante y de gran impacto como lo es HSM (Hardware Security Modules - Módulos de Seguridad de Hardware) la cual es un método para ser usada con diversas aplicaciones con el fin de almacenar claves criptográficas y certificados.

Una de las aplicaciones enfocadas en este ambiente es SoftHSM y hoy analizaremos como usarla e implementarla en Linux.

Ahora, ¿Qué es PKCS #?, bien, cada uno de los estándares criptográficos de clave pública (PKCS - Public-Key Cryptographic Standards) comprenden un grupo de estándares criptográficos diseñados para ofrecer pautas e interfaces de programación de aplicaciones (API) para el uso de métodos criptográficos.

Al implementar SoftHSM, estaremos en la capacidad de analizar a fondo PKCS#11 sin que sea obligatorio el uso de módulos de seguridad de hardware. SoftHSM hace parte del proyecto liderado por OpenDNSSEC haciendo uso de Botan para todo el tema de criptografía. OpenDNSSEC se implementa con el objetivo de gestionar de forma centralizada y correcta todas las claves criptográficas que son generadas a través de la interfaz PKCS#11.

El propósito de la interfaz es permitir la óptima comunicación con los dispositivos HSM (Hardware Security Modules – Módulos de Seguridad de Hardware), y estos dispositivos cumplen la función de generar diversas claves criptográficas y firmar la información relevante sin que esta pueda ser conocida por terceros aumentando así su privacidad y seguridad.

Para entrar un poco en contexto, el protocolo PKCS#11 ha sido diseñado como un estándar de criptografía haciendo uso de una interfaz API que lleva como nombre Cryptoki, y gracias a esta API, cada aplicación estará en la capacidad de administrar diversos elementos criptográficos como son los tokens y llevar acabo las acciones que ellos deben cumplir a nivel de seguridad.

Actualmente PKCS#11 es reconocido como un estándar abierto por el comité técnico OASIS PKCS 11 quién está detrás de él.

- Se puede integrar a un sistema existente sin necesidad de revisar toda la infraestructura existente evitando así perder tiempo y recursos.

- Se puede configurar para firmar archivos de zona o para firmar zonas transferidas a través de AXFR.

- Automático, ya que una vez configurado, no se necesita intervención manual.

- Permite el cambio de clave manual (cambio de clave de emergencia).

- Es de código libre

- Esta en la capacidad de firmar zonas que contienen desde tanto pocos como millones de registros.

- Una sola instancia de OpenDNSSEC se puede configurar para firmar una o varias zonas.

- Las claves se pueden compartir entre zonas para poder guardar espacio en el HSM.

- Permite definir la política de firma de zona (duración de la clave, duración de la clave, intervalo de firma, etc.); Nos permite configurar el sistema para múltiples acciones como una política para cubrir todas las zonas a una política por zona.

- Compatible con todas las versiones diferentes del sistema operativo Unix

- SoftHSM puede verificar si los HSM son compatibles con OpenDNSSEC

- Incluye una función de auditoría que compara la zona entrante no firmada con la zona saliente firmada, por lo que puede verificar que no se hayan perdido datos de zona y que las firmas de zona sean correctas.

- Admite las firmas RSA / SHA1 y SHA2

- Negación de existencia usando NSEC o NSEC3

Con estas funcionalidades de SoftHSM ahora veremos como instalarlo en Linux, en este caso Ubuntu Server 17.10.

Dependencias Las bibliotecas criptográficas de Botan o OpenSSL pueden ser usadas con el proyecto SoftHSM. Si Botan es usado con SoftHSM, debemos asegurarnos de que este sea compatible con GNU MP (--with-gnump), ya que esta verificación mejorará el rendimiento durante las operaciones de clave pública.

1. Instalación SoftHSM

La utilidad SoftHSM está disponible desde el sitio web de OpenDNSSEC, y se puede descargar usando el comando wget así:

wget https://dist.opendnssec.org/source/softhsm-2.3.0.tar.gz

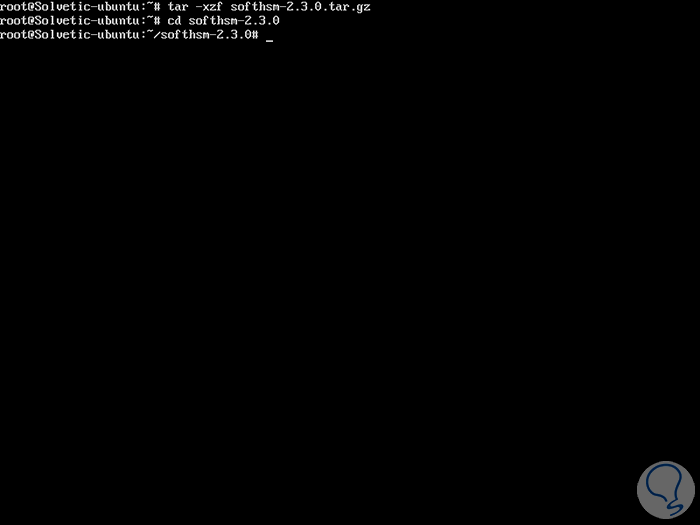

A continuación, extraeremos el paquete descargado usando el comando tar de la siguiente forma:

tar -xzf softhsm-2.3.0.tar.gzPosteriormente accederemos al directorio donde se ha extraído dicho paquete:

cd softhsm-2.3.0

Que bueno este tutorial, yo lo he implementado hace una semana, gracias Solvetic.