El tema de la seguridad es uno de los pilares fundamentales de cualquier organización y nuestra responsabilidad como personal del área de IT es velar por la integridad y disponibilidad de toda la información y la correcta estabilidad de toda la infraestructura.

Sabemos que a diario nuestros sistemas, independiente del desarrollador, están expuestos a vulnerabilidades que pueden poner en riesgo toda la correcta operación y funcionamiento de la compañía y nosotros debemos estar atentos a cualquier novedad presentada para contrarrestarla y actuar a tiempo.

Hoy veremos cómo OpenVAS nos ayudará en el proceso de análisis de vulnerabilidades en Ubuntu 16.

OpenVAS te protegerá ante vulnerabilidades de red o ip, es gratuito y libre, Permite identificar de fallas de seguridad. OpenVAS es un framework que brinda servicios y herramientas para realizar análisis de vulnerabilidades y gestión de vulnerabilidades.

Dentro de las principales características que encontramos en OpenVAS tenemos:

- Es capaz de realizar un escaneo de forma simultánea en varios equipos

- Soporta el protocolo SSL

- Podemos implementar escaneos programados

- Podemos detener o reiniciar las tareas de escaneo en cualquier momento

- Podemos administrar usuarios desde la consola

- Soporta HTTP y HTTPS

- Soporta multilenguaje

- Multiplataforma

- Reportes claros y completos

1. Instalación de OpenVAS en Ubuntu 16

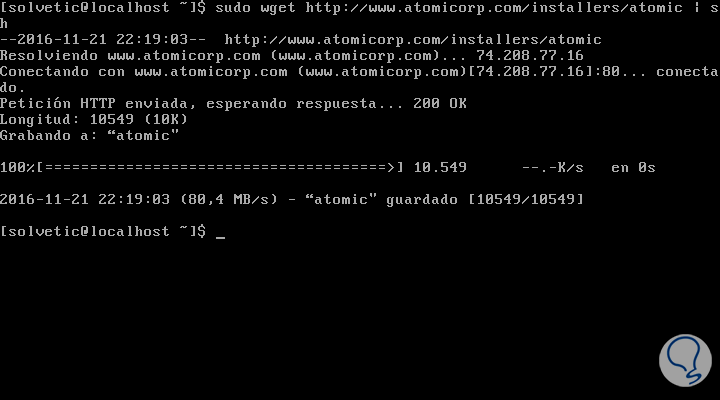

Para iniciar el proceso de descarga e instalación de OpenVAS usaremos el siguiente comando:

wget http://www.atomicorp.com/installers/atomic | sh

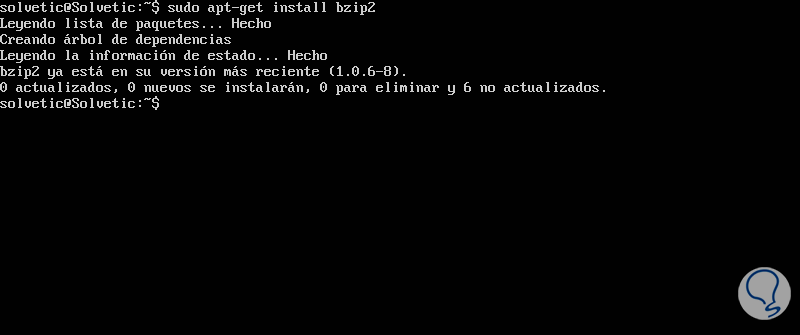

Bzip2 es un compresor de datos de alta calidad que será usado por OpenVAS, para descargarlo usaremos el siguiente comando:

sudo apt-get install bzip2

El framework se instala y funciona en segundo plano, pero podemos acceder a los datos estadísticos que recolecta a través de un sitio web que instalaremos que se denomina Greenbone Security Assistant.

Para instalar en Debian / Ubuntu / Mint o cualquier otra distribución, dependerá si usamos sudo o yum delante de los comandos, para comenzar deberemos ir a una ventana de terminal y ejecutar los siguiente comandos:

Necesitaremos instalar SQLite versión 3 para almacenar los reportes

apt-get install sqlite3Añadimos el repositorio:

add-apt-repository ppa:mrazavi/openvasActualizamos el sistema y el repositorio luego de instalar por si hay nuevas versiones:

apt-get updateActualizamos los software que tengamos instalados a nuevas versiones:

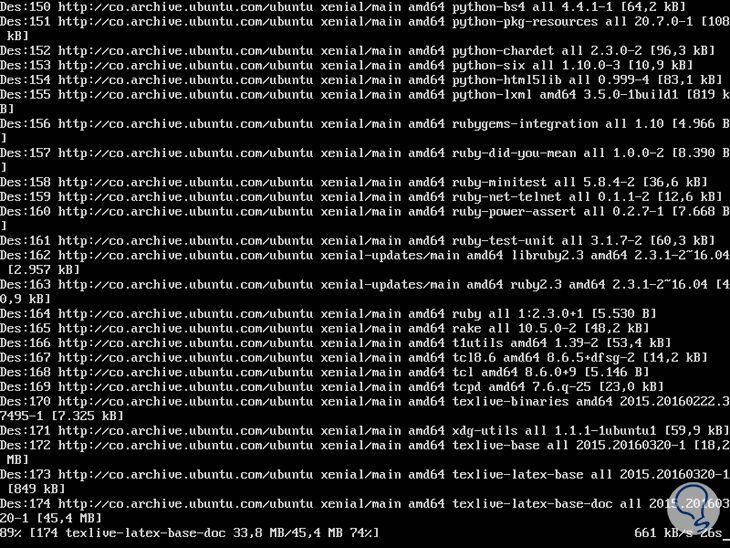

apt-get upgradeCon estos pasos ejecutados procedemos a instalar OpenVAS usando el siguiente comando:

sudo apt-get install openvas

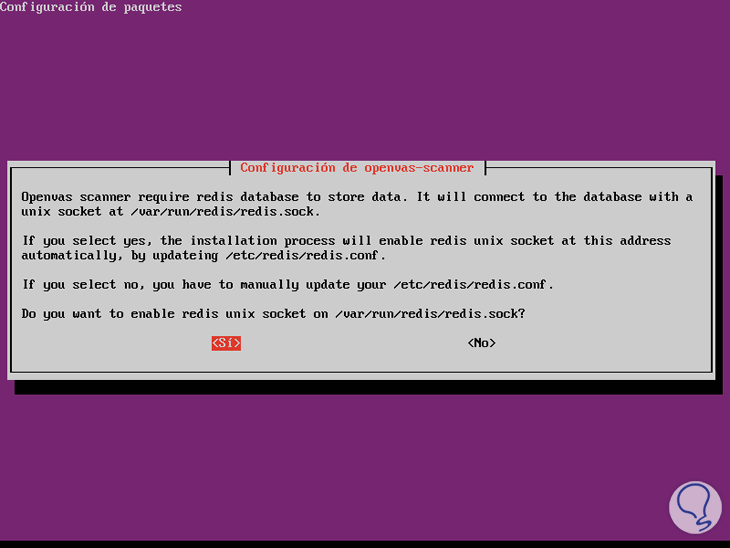

Durante el proceso de instalación veremos la siguiente ventana en la cual seleccionamos Sí.

Esto hacer referencia a la base de datos donde se almacenará la información.

Despues de instalarlo deberemos iniciar los servicios del servidor OpenVAS que se encargarán de recolectar información.

Desde la ventana de terminal, vamos a continuación a crear un certificado (Opcional) para luego poder actualizar OpenVas servidor:

sudo openvas-mkcertA continuación, vamos a crear otro certificado. Esta vez, vamos a crear un certificado de cliente, no necesitamos ninguna información específica para la parte del cliente, por lo que vamos a configurar e instalar automáticamente los certificados:

sudo openvas-mkcert-client -n om -iAhora que hemos instalado los certificados, podemos actualizar la base de datos para que tengamos un repositorio de consulta para las herramientas de los diferentes tipos de amenazas y vulnerabilidades, sería como una base de datos de antivirus, pero incluyendo diversas amenazas a servidores.

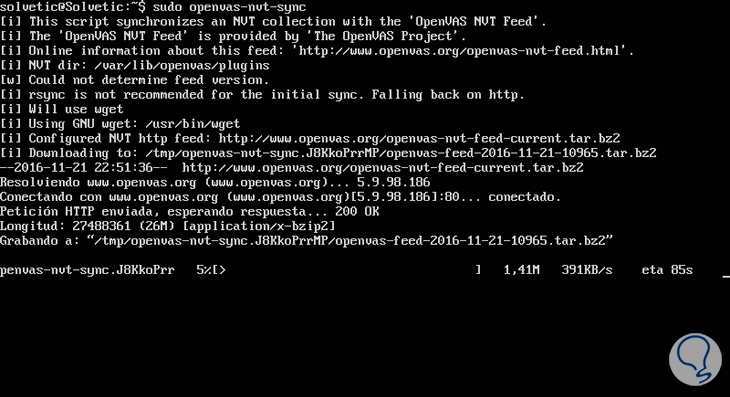

Para actualizar la base de datos utilizamos el siguiente comando:

sudo openvas-NVT-syncA continuación, vamos a descargar y actualizar los datos de seguridad SCAP. Esta es otra base de datos que OpenVAS utilizará para buscar vulnerabilidades.

Estas bases de datos se actualizan todos los días o semanalmente.

sudo openvas-scapdata-syncCon ese comando estaría actualizada.

Una vez concluida la instalación procedemos a reiniciar los servicios usando los siguientes comandos:

sudo /etc/init.d/openvas-scanner restart sudo /etc/init.d/openvas-manager restart sudo /etc/init.d/openvas-gsa restartCon estos comandos reiniciamos OpenVas.

2. Realizando prueba de vulnerabilidad

Antes de acceder a la consola de OpenVAS ejecutaremos el siguiente comando para realizar una prueba de vulnerabilidad:

sudo openvas-nvt-sync

3. Acceder a la consola de OpenVAS

Con todo configurado abriremos una ventana del navegador e ingresaremos en la barra de título lo siguiente:

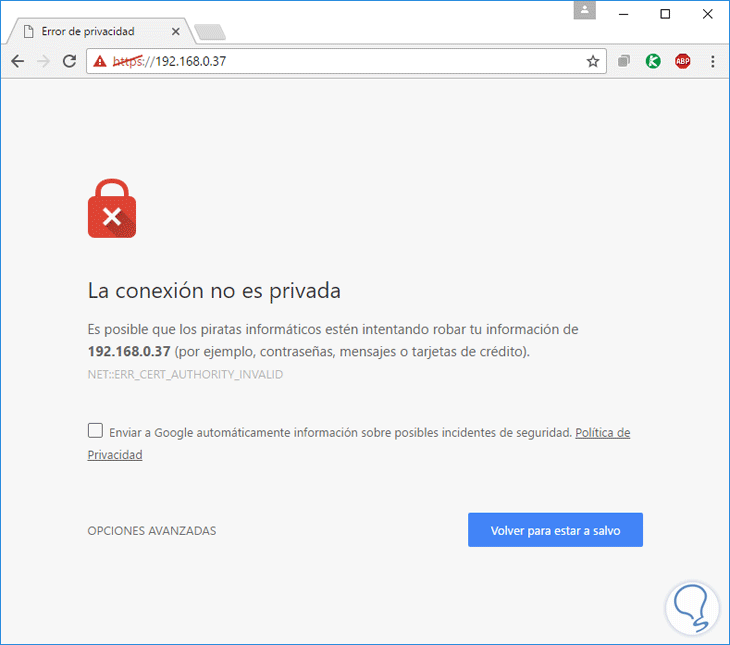

https://Direcciòn_IPPara conocer la dirección IP podemos usar el comando ifconfig. En este caso ingresamos https://192.168.0.37 y veremos el siguiente mensaje de seguridad:

Si no tenemos una conexión segura https nos dará un error, pero solo debemos añadir la excepción de conexión no segura a nuestro navegador y podremos acceder. Pulsamos en Opciones avanzadas y luego en acceder a 192.168.0.37 y veremos la ventana principal de la consola de OpenVAS:

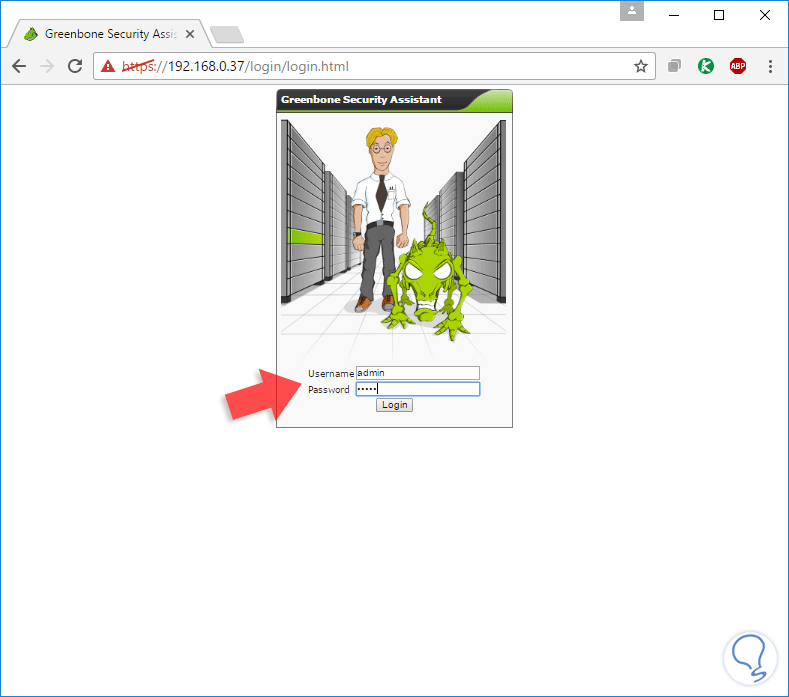

Las credenciales por defecto para acceder OpenVAS son:

- Username: admin

- Password: admin

Accedemos a la consola de OpenVAS

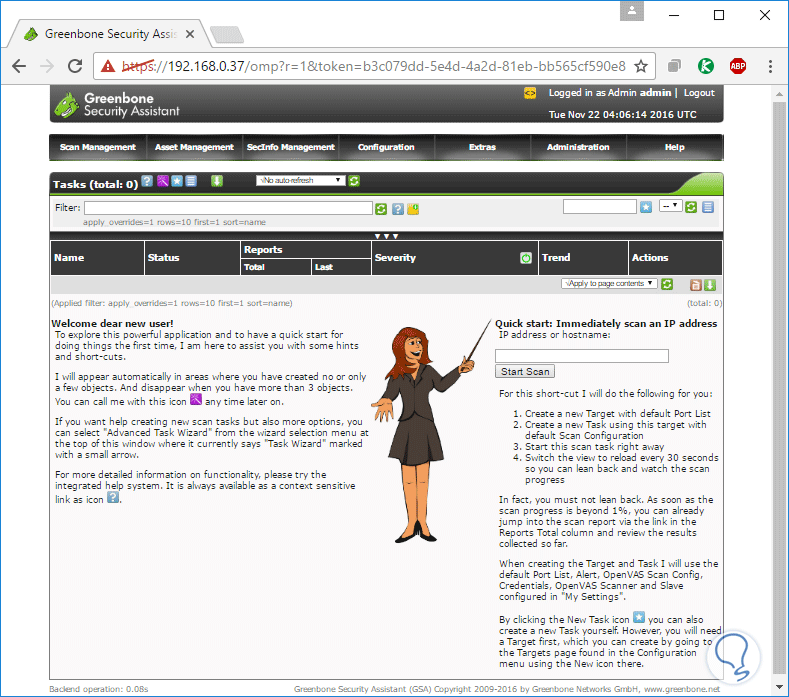

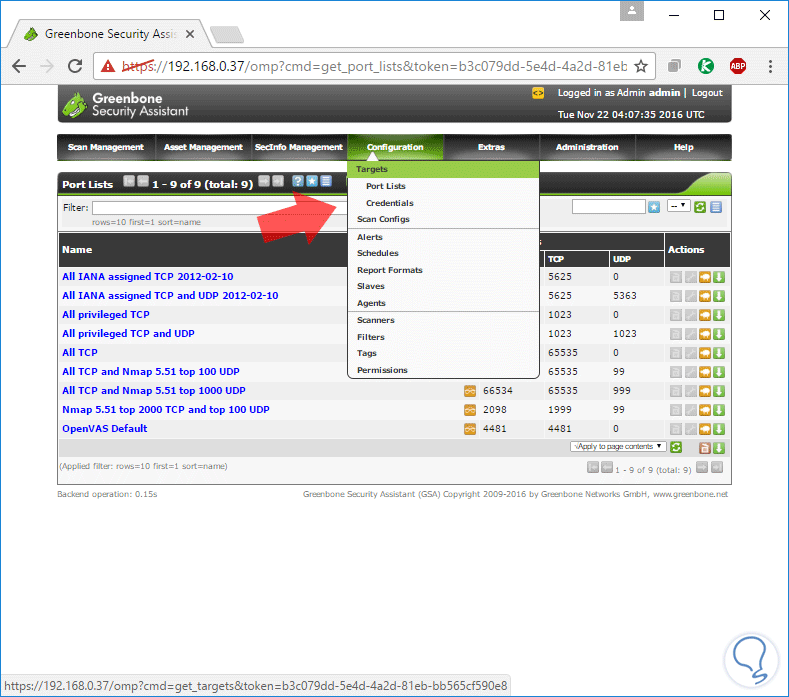

Dentro de la consola contamos con diversas alternativas muy útiles para nuestros roles. Una de ellas es la pestaña Configuración.

Contamos con las siguientes pestañas:

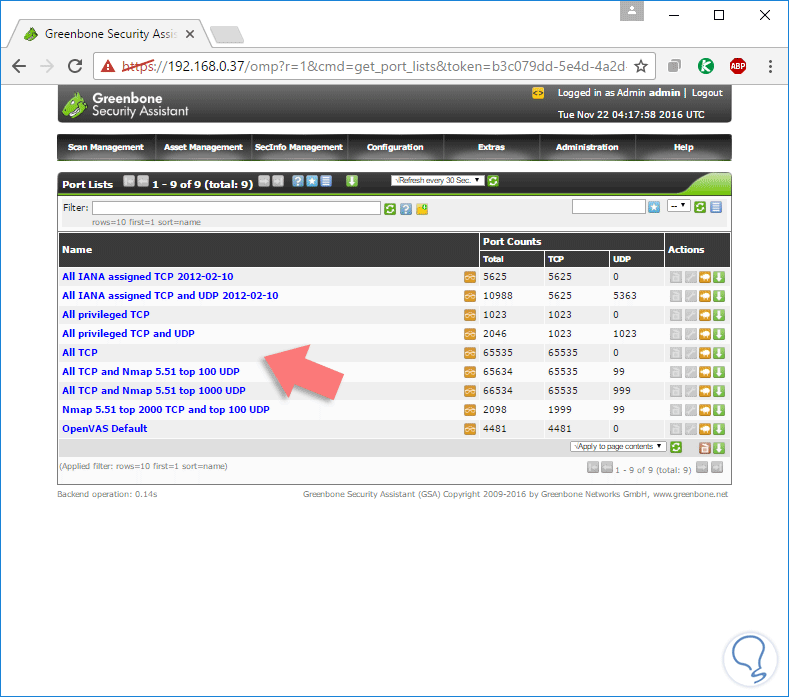

Por ejemplo desde la pestaña Configuration podemos seleccionar la opción Port List para obtener un resumen detallado de los puertos del sistema y su función.

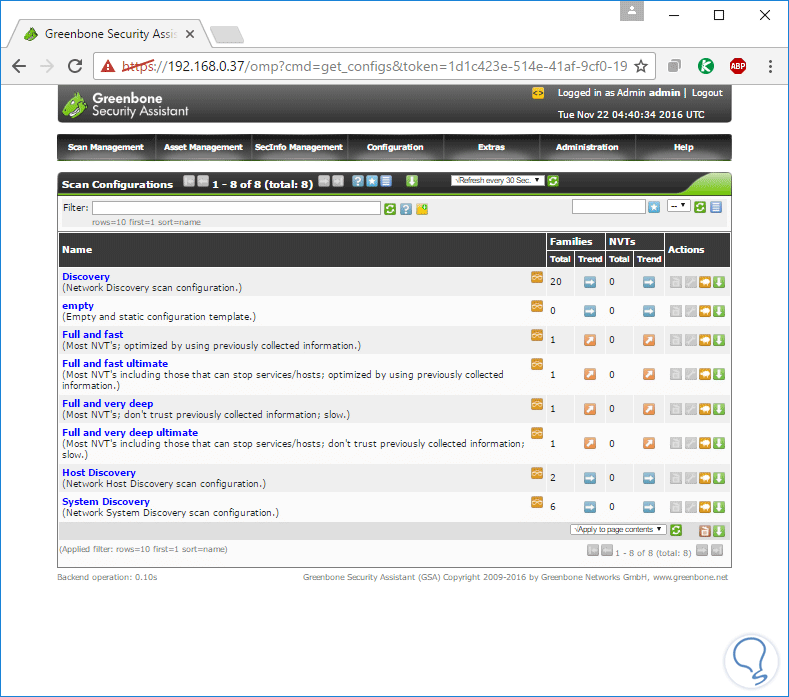

Podemos establecer la forma como se han de realizar los escaneos:

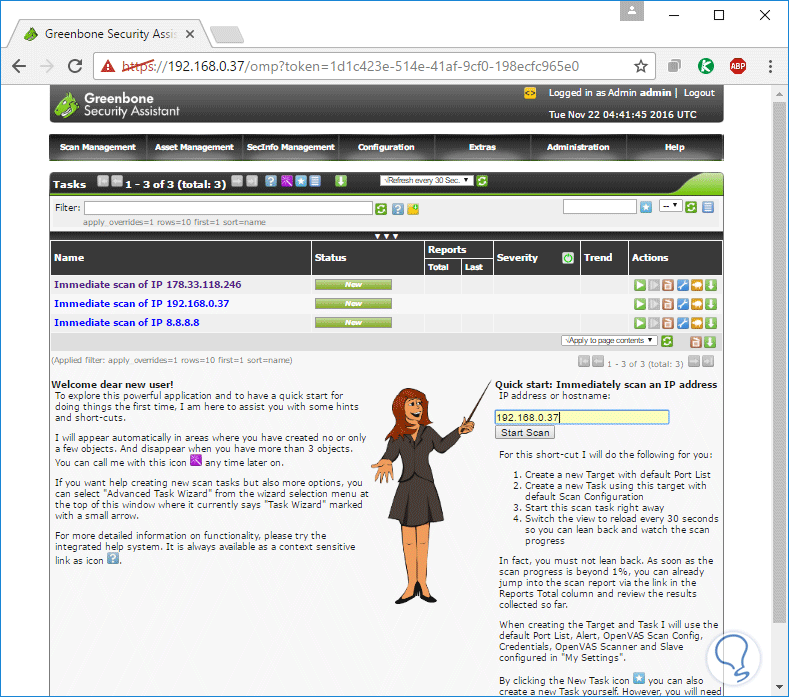

Para escanear una dirección IP podemos ir a la ventana principal y en el recuadro ingresar la dirección IP a analizar y pulsar el botón Start Scan para que el proceso inicie.

Esto mismo es posible realizarlo desde la pestaña Scan Management.

4. Creando una Tarea con OpenVAS

Para comenzar un escaneo y búsqueda de vulnerabilidades vamos al menú Scan Management y deberemos generar una nueva tarea que se conforma por una IP o dominio y una configuración de escaneo.

Introducimos la dirección IP o el dominio del ordenador que queremos testear y haga clic en el botón verde de la columna Actions que sse denomina Start Scan o Iniciar escaneo para comenzar.

El escaneo es lento y toma tiempo pero podremos ver el progreso a medida que avanza en este caso llevamos mas de 2 horas con un 94% del escaneo completado, con una de las tareas, y las demás están en el 1%.

Aunque el framework y los escaneos detecten vulnerabilidades, debemos tener en cuenta que esta herramienta es solo una medida que permita complementar las políticas de seguridad, OpenVAS no soluciona ningún problema detectado, solo informa las vulnerabilidades que encontró basándose en las bases de datos de los escáneres. Esto es muy útil para adelantarnos a amenazas y poder realizar cambios para estar más seguros en el día a día.

Este tipo de auditoria y análisis sirve para identificar:

- Puertos abiertos

- Servicios que utiliza el servidor

- Detección de posibles vulnerabilidades en los ordenadores escaneados.

Después de estar finalizado el escaneo podremos ver si se encontraron vulnerabilidades. También podemos ver durante el escaneo o detenerlo para hacer un análisis parcial.

En la parte inferior, se puede ver el informe que OpenVAS que se ha creado con posibles vulnerabilidades del sistema que escaneamos. Podemos ver que el nivel de riesgo de la vulnerabilidad encontrada. Podemos encontrar más información acerca de la vulnerabilidad haciendo clic en la lupa. Esto nos llevará a un informe completo de los resultados. En la parte superior, tendremos la opción de descargar los resultados en varios formatos: html, pdf, entre otros.

También podemos filtrar los resultados y realizar búsquedas dentro del informe. Por defecto, la interfaz sólo mostrará las amenazas con riesgo Alto y Medio. Las de bajo riesgo las podemos configurar en la configuración de escaneo para que también sean mostradas y analizadas.

La mayoría de las vulnerabilidades podremos encontrar un detalle y procederán de bases de datos de entidades como la CVE - Common Vulnerabilities and Exposures que es lista de información sobre vulnerabilidades de seguridad constantemente actualizada.

Tener un servidor OpenVAS completamente funcional para escanear una red o un servidor es otra de las alternativas para protegerse de posibles vulnerabilidades. Sólo abarcamos una parte de la funcionalidad básica de OpenVAS ya que es una suite de seguridad muy completa, incluso puede ejecutarse todo desde linea de comandos para los usuarios expertos.

Entre otras tareas podemos configurar alertas de correo electrónico cuando se generan ciertos niveles de amenaza, así OpenVAs nos avisa automáticamente. El Asistente web Greenbone nos permite tener una interface para aprovechar el sistema integrado de ayuda para aprender más sobre sus opciones y funcionalidades. Con esto ya sabéis empezar a realizar una buena auditoria de seguridad IT

Contamos con esta gran herramienta para toda nuestra gestión de análisis de vulnerabilidades con un entorno sencillo y agradable de trabajo para nuestros entornos Linux.