Con el auge de la tecnología toda nuestra información está expuesta a ser víctima de algún tipo de ataque y aunque pensemos que nunca nos pasara debemos estar alertas y reconocer que los atacantes propagan sus objetivos sin seleccionar víctimas.

Hace poco hablamos y vimos como Ransomware afecto miles de usuario y compañías a nivel mundial secuestrando literalmente sus datos y pidiendo una recompensa monetaria que día a día iba creciendo si no se accedía a sus pretensiones.

Ransomware fue finalmente controlado por las diversas actualizaciones de seguridad, pero dejo una marca en temas de seguridad y cuando pensábamos que todo estaba relativamente en calma surge una nueva amenaza que sin duda tiene un impacto global por su tipo de propagación y objetivo de ataque y es el ya conocido ataque Krack el cual fue descubierto el 16 de octubre de este año.

El ataque Krack es una vulnerabilidad KRACK en WPA2 el cual, todos sabemos, es el método de seguridad más común en la mayoría de los enrutadores inalámbricos lanzados desde 2004. Su naturaleza permite a los piratas informáticos infiltrarse en una conexión Wi-Fi completamente segura sin que la víctima lo sepa hasta que sea demasiado tarde para ellos hacer algo al respecto para tomar medidas de seguridad y porque la preocupación con este ataque, sencillo, la gran mayoría de los dispositivos inalámbricos actuales, incluidos nuestros dispositivos móviles, usan WPA2 para negociar la entrada a una red.

El ataque funciona contra todas las redes Wi-Fi protegidas modernas y, dependiendo de la configuración de la red, también es posible inyectar y manipular datos. Por ejemplo, un atacante podría inyectar ransomware u otro malware en sitios web con tan solo estar conectados a la red Wi-Fi.

Dos de los sistemas que están más vulnerables a este ataque son Android, desde la versión 6.0, y Linux, ya que es posible reinstalar una clave de cifrado con cero datos. Al atacar a otros dispositivos, es más difícil descifrar todos los paquetes, aunque se puede descifrar un gran número de paquetes.

En el siguiente video se explica de forma detallada como el atacante puede descifrar todos los datos que transmite la víctima:

1. Cómo funciona en detalle del ataque Krack

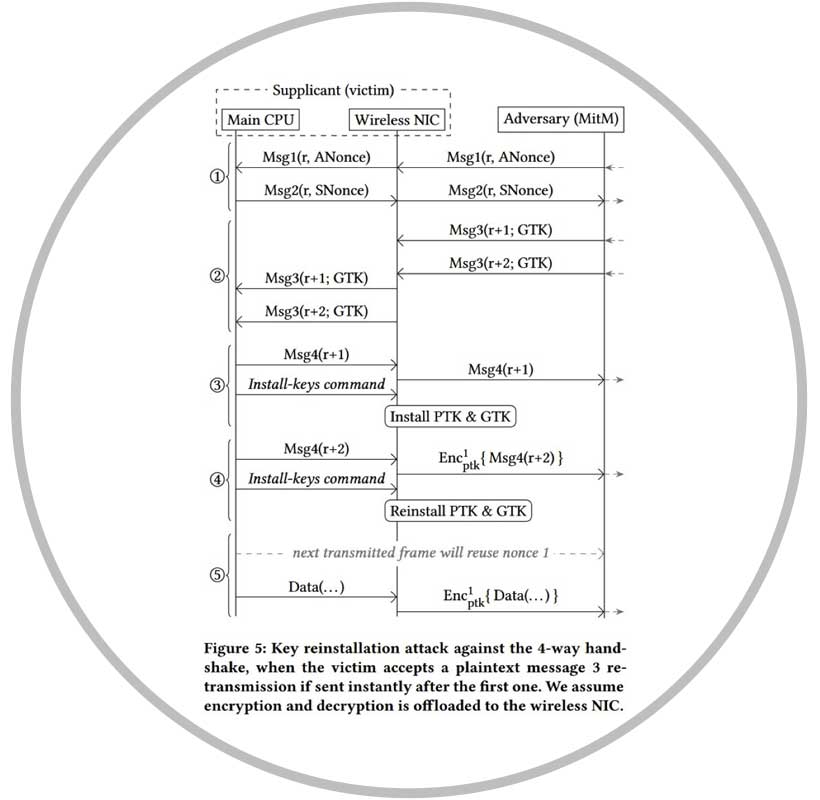

El ataque Krack está dirigido hacia el proceso de 4 vías del protocolo WPA2 el cual se da cuando un cliente desea unirse a una red Wi-Fi protegida, y se utiliza para confirmar que tanto el cliente como el punto de acceso poseen las credenciales correctas.

Con este proceso de 4 vías, se negocia una nueva clave de cifrado que será usada para cifrar todo el tráfico subsiguiente. Actualmente, todas las redes Wi-Fi protegidas modernas hacen uso del protocolo de enlace de 4 vías lo cual implica que todas estas redes se ven afectadas por, o alguna variante, del ataque Krack. Por ejemplo, el ataque funciona contra redes Wi-Fi personales y empresariales, contra el WPA anterior y el último estándar WPA2, e incluso contra redes que solo hacen uso del cifrado AES. Todos estos ataques contra WPA2 usan una técnica novedosa llamada ataque de reinstalación clave (KRACK) la cual consta de los siguientes pasos:

Sin embargo, como los mensajes se pueden perder o descartar, el Punto de acceso (AP) retransmitirá el mensaje 3 si no recibió una respuesta apropiada como acuse de recibo. Como resultado de esto, el cliente puede recibir el mensaje 3 varias veces y cada vez que recibe este mensaje, reinstalará la misma clave de cifrado y, por ello, reiniciará el número de paquete de transmisión incremental y recibirá el contador de reproducción utilizado por el protocolo de cifrado.

Como resultado de esto, al forzar la reutilización del paquete de transmisión y de esta manera, el protocolo de encriptación puede ser atacado, por ejemplo, los paquetes pueden ser reproducidos, descifrados y/o falsificados. La misma técnica también se puede utilizar para atacar a la clave de grupo, PeerKey, TDLS, y rápido enlace de transición BSS.

La capacidad de descifrar paquetes se puede usar para descifrar paquetes TCP SYN con lo cual se permite a un adversario obtener los números de secuencia TCP de una conexión y secuestrar las conexiones TCP. Como resultado de ello, aunque estemos protegidos por WPA2, el adversario ahora puede realizar uno de los ataques más comunes contra redes Wi-Fi abiertas: inyectar datos maliciosos en conexiones HTTP no encriptadas. Por ejemplo, un atacante puede aprovechar esta situación para inyectar ransomware o malware en sitios web que la víctima está visitando y que no están encriptados.

Si la víctima usa el protocolo de cifrado WPA-TKIP o GCMP, en lugar de AES-CCMP, el impacto es exponencialmente más crítico.

2. Impacto ataque Krack en Android y Linux

El ataque Krack es afecta con más fuerza la versión 2.4 y superior de wpa_supplicant, el cual es un cliente de Wi-Fi comúnmente usado en Linux.

En este caso, el cliente instalará una clave de cifrado cero en lugar de reinstalar la clave real. Esta vulnerabilidad parece deberse a un comentario en el estándar Wi-Fi que sugiere borrar la clave de cifrado de la memoria una vez que se ha instalado por primera vez. Cuando el cliente recibe ahora un mensaje retransmitido del enlace de 4 vías de WPA2, volverá a instalar la clave de cifrado ahora borrada, instalando efectivamente una clave de cero.

En el caso de Android podemos ver que se usa wpa_supplicant, por ello Android 6.0 y superior también contiene esta vulnerabilidad lo cual hace que sea simple interceptar y manipular el tráfico enviado por estos dispositivos Linux y Android.

Debemos tener en cuenta que actualmente el 50% de los dispositivos Android son vulnerables a esta variante devastadora de Krack por lo cual debemos ser precavidos y tomar las medidas de seguridad que sean necesarias para evitar ser una víctima más.

CVE (Common Vulnerabilities and Exposures - Vulnerabilidades y Exposiciones Comunes, han sido desarrolladas para rastrear qué productos se ven afectados por instancias específicas del ataque Krack a nivel de reinstalación de clave.

Las CVEs actuales disponibles son:

CVE-2017-13077

CVE-2017-13078

CVE-2017-13079

CVE-2017-13080

CVE-2017-13081

CVE-2017-13082[

CVE-2017-13084

CVE-2017-13086

CVE-2017-13087

CVE-2017-13088

Debemos tener en cuenta que cada identificador CVE representa una instancia específica de un ataque de reinstalación de clave. Esto significa que cada ID de CVE describe una vulnerabilidad de protocolo específica y, por lo tanto, muchos proveedores se ven afectados por cada ID de CVE individual, por ejemplo, Microsoft ha desarrollado la CVE-2017-13080 para sus dispositivos Windows 10.

Con este ataque debemos aclarar que no se logrará robar la contraseña de nuestra red Wi-Fi, pero sí podrá espiar todo lo que hacemos a través de ella lo cual es delicado y Krack no funciona contra dispositivos Windows o iOS.

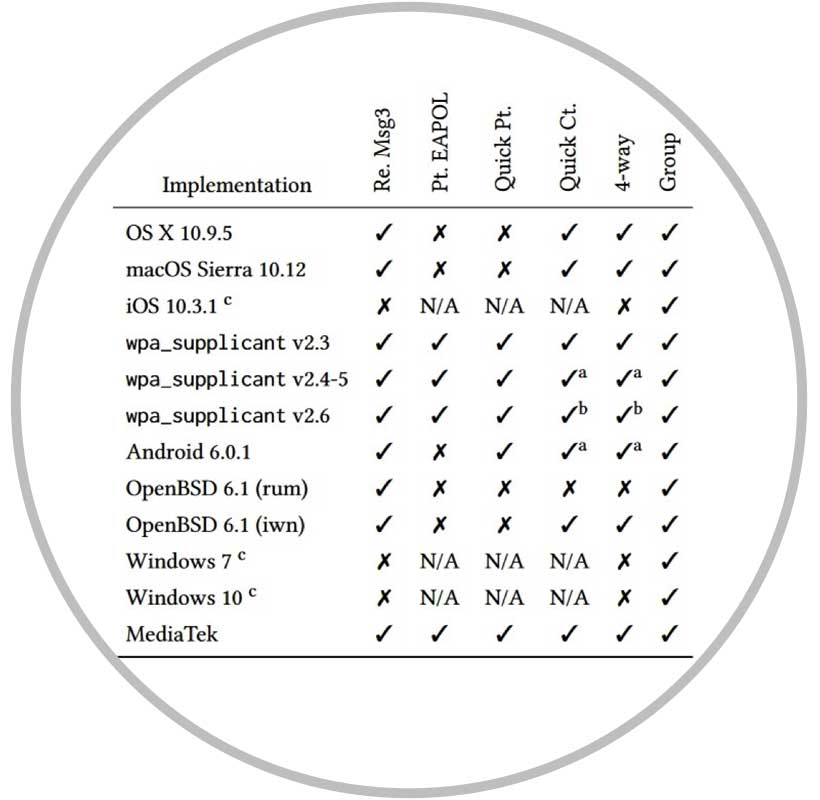

Podemos ver que Android está habilitado con todas las vías de ataque de Krack:

Con esto podemos mencionar que otras plataformas vulnerables, en menor escala, son OpenBSD, OS X 10.9.5 y macOS Sierra 10.12

4. Cómo protegernos de este ataque Krack

Al ser un ataque invisible nunca nos daremos cuenta si estamos siendo atacados por Krack por lo cual podemos tomar lo siguiente como una buena práctica:

- De ser posible usar redes VPN

- Verificar siempre que los sitios usen el protocolo HTTP seguro, HTTPS

- Asegurarnos de que todos los dispositivos estén actualizados, y también actualizar el firmware del router

- Recurrir a los parches de seguridad de los fabricantes en los siguientes enlaces:

Próximamente serán lanzados una serie de scripts que serán de gran ayuda para mitigar el impacto de Krack y así hacerle frente a esta nueva amenaza.

Aunque nuestros dispositivos son vulnerables a este ataque debemos estar atentos a la forma como navegamos, como ingresamos la información personal y, ante todo, estar al tanto de las nuevas actualizaciones del sistema.