Uno de los temas más delicados que una organización tiene presente es la seguridad y confidencialidad, no solo en sus principios sino en toda la infraestructura de la misma (equipos, datos, usuarios, etc) y gran parte de toda esta información está almacenada en los servidores de la organización y si nosotros tenemos acceso al servidor ya sea como administrador, coordinadores o auxiliares de sistemas, nos vemos ante una gran responsabilidad por evitar el acceso de personas no autorizadas al sistema.

En muchas ocasiones, espero que no a todos, es que en algunas situaciones se han presentado accesos no debidos al sistema y se han realizado cambios no autorizados y lamentablemente no se sabe que usuario fue el responsable ni cuando fue el evento.

Vamos a colocar un ejemplo verídico de esta situación:

En alguna oportunidad en la empresa alguien ingresó al servidor y eliminó un usuario que aunque tenía un nombre estándar era un usuario usado para acceder a una máquina productiva, por ende al eliminar el usuario el servicio se fue deshabilitó y hubo un gran problema y no se pudo determinar quién ni como hizo el cambio.

Afortunadamente Windows Server nos permite realizar un proceso para auditar todos los eventos ocurridos en el servidor y en este estudio vamos a analizar como implementar esta auditoría de manera sencilla y eficaz.

El ambiente que trabajaremos será Windows Server 2016 Datacenter Technical Preview 5.

1. Implementar auditoria del Directorio activo

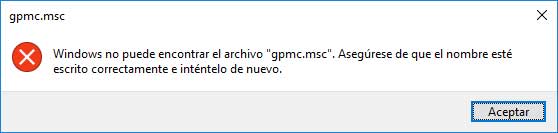

Lo primero que debemos realizar es ingresar a la consola de administración de políticas de grupo o gpmc, para ello usaremos la combinación de teclas:

+ R

+ R

E ingresaremos el término:

gpmc.mscSe abrirá el administrador de GPO.

En estos casos debemos instalar gpmc con cualquiera de las siguientes opciones:

- Ingresar al Server Manager y abrir la opción: Agregar roles y características y posteriormente en Features – Características seleccionar Group Policy Management.

- A través de Windows PowerShell usando el cmdlet:

Windows-InstallFeature -Name GPMC

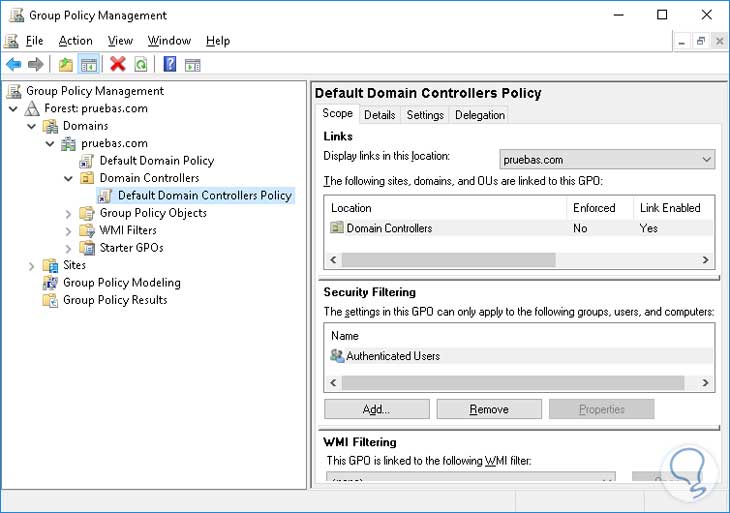

Una vez tengamos acceso a gpmc veremos la ventana donde aparece Forest, lo desplegamos y posteriormente Domains, luego el nombre de nuestro dominio, seguidamente desplegamos Domain Controllers y finalmente seleccionamos Default Domain Controller Policy.

Allí daremos clic derecho sobre Default Domain Controller Policy y seleccionamos Edit o Editar para realizar unos ajustes sobre el mismo y así permitir grabar los eventos ocurridos en nuestro Windows Server 2016.

Veremos lo siguiente:

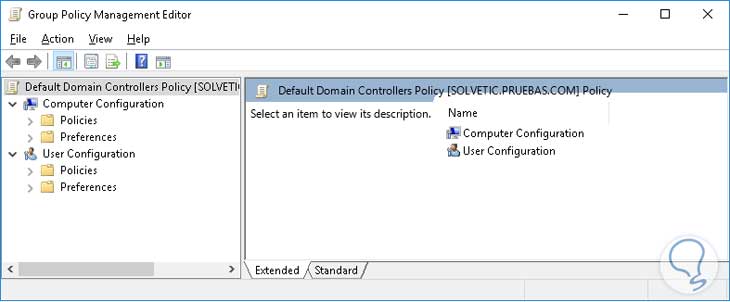

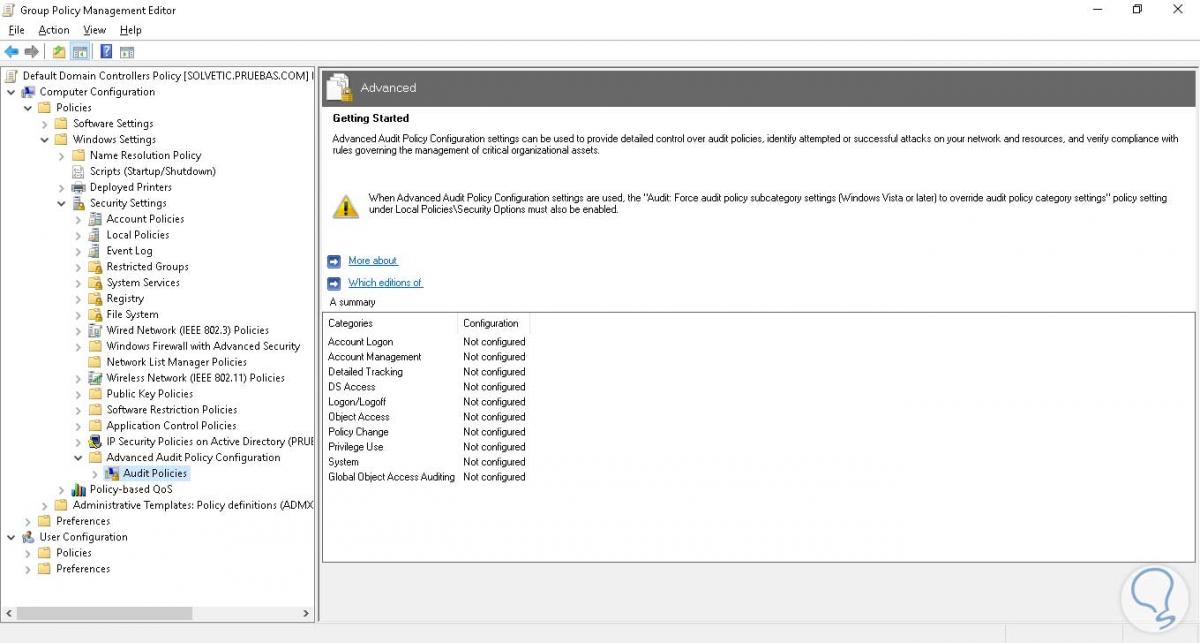

Como vemos hemos podido acceder al editor de las Políticas de grupo de Controlador de Dominio, ahora estando allí vamos a dirigirnos a la siguiente ruta:

- Computer Configuration

- Policies

- Windows Settings

- Security Settings

- Advanced Audit Policy Configuration

- Audit Policies

[color=#a9a9a9]Pulsa imagen para ampliar[/color]

Allí debemos configurar los parámetros de los siguientes elementos:

- Account Logon

- Account Management

- DS Access

- Logon/Logoff

- Object Access

- Policy Change

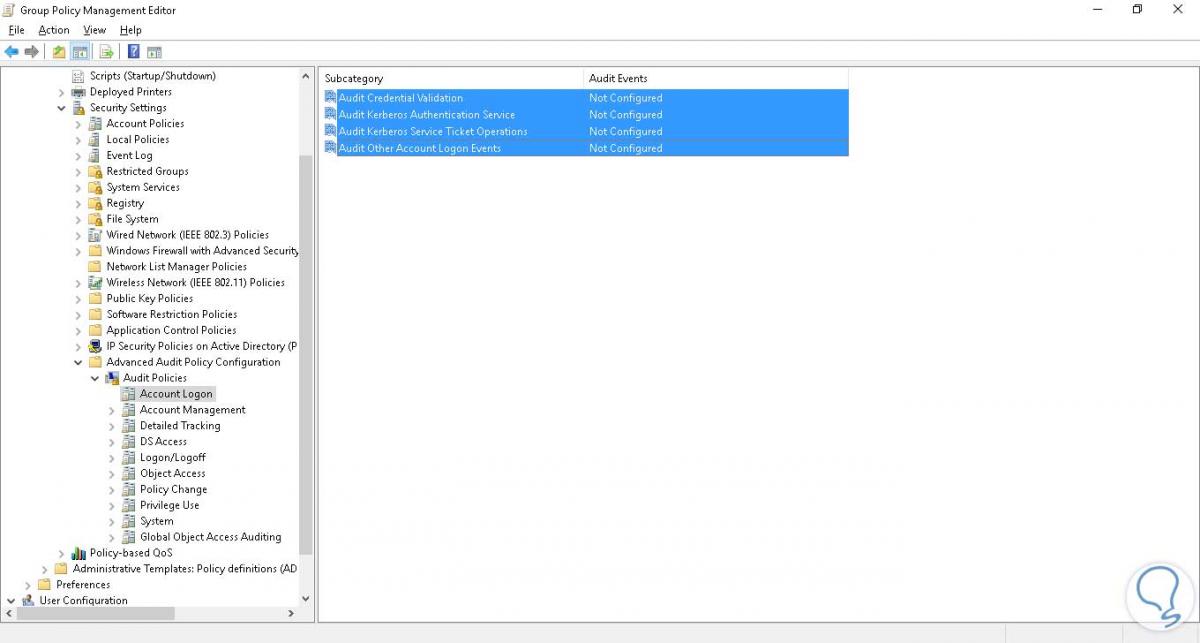

Vamos a configurar Account Logon, veremos que una vez seleccionada en el costado derecho se despliega lo siguiente:

[color=#a9a9a9]Pulsa imagen para ampliar[/color]

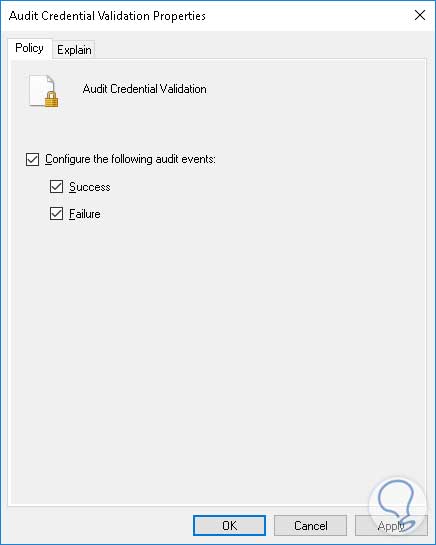

Allí debemos configurar cada una de estas opciones del siguiente modo. Pulsamos doble clic en cada una y agregamos los siguientes parámetros.

Activamos la casilla Configure the following audit events y marcamos las dos casillas disponibles, Success y Failure, (Estos valores habilitan registrar los eventos satisfactorios y los erróneos).

Hacemos esto con cada una y pulsamos Apply y luego OK para guardar los cambios.

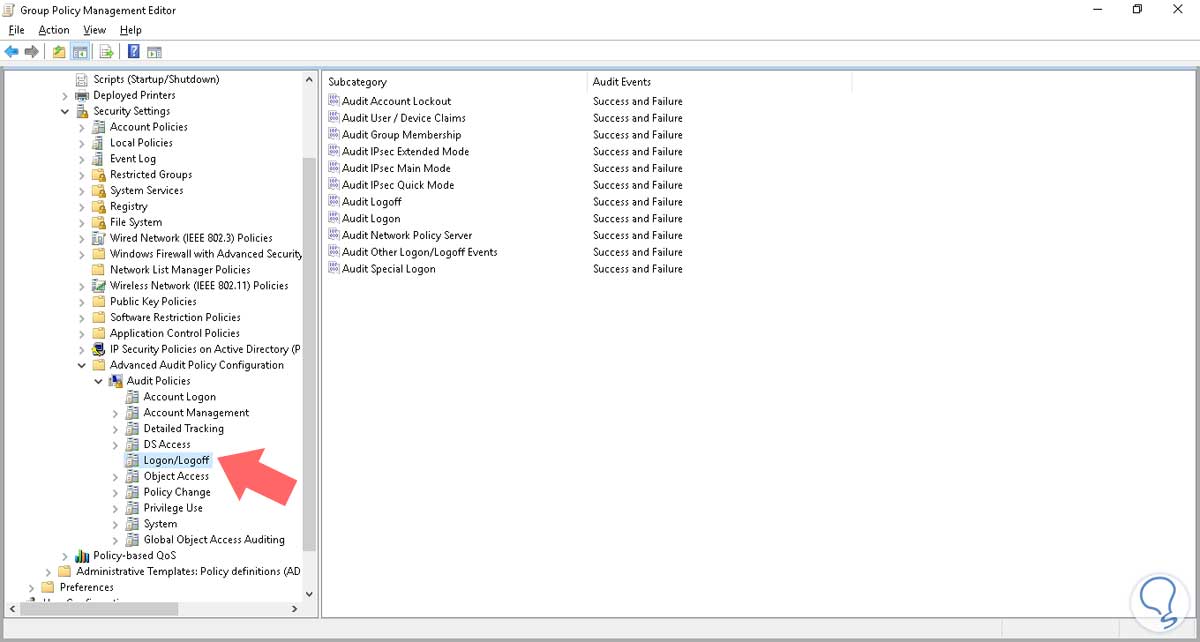

Este proceso lo repetiremos para todos los campos en los siguientes parámetros:

- Account Management

- DS Access

- Logon/Logoff

- Object Access

- Policy Change

[color=#a9a9a9]Pulsa imagen para ampliar[/color]

Podemos ver en el costado derecho en la columna Audit events que se han modificado los valores configurados (Success and Failure).

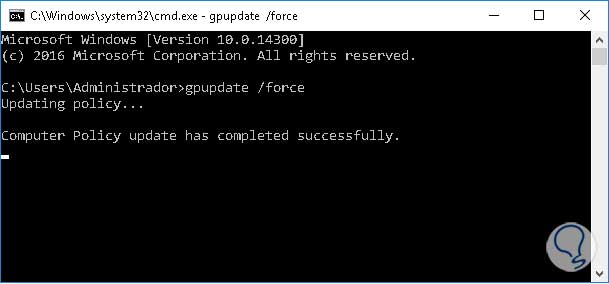

A continuación vamos a forzar las políticas que hemos modificado para que el sistema las tome, para ello ingresaremos a la línea de comandos cmd e ingresaremos el siguiente comando:

gpupdate /force[color=#a9a9a9]Actualiza las políticas sin tener que reiniciar.[/color]

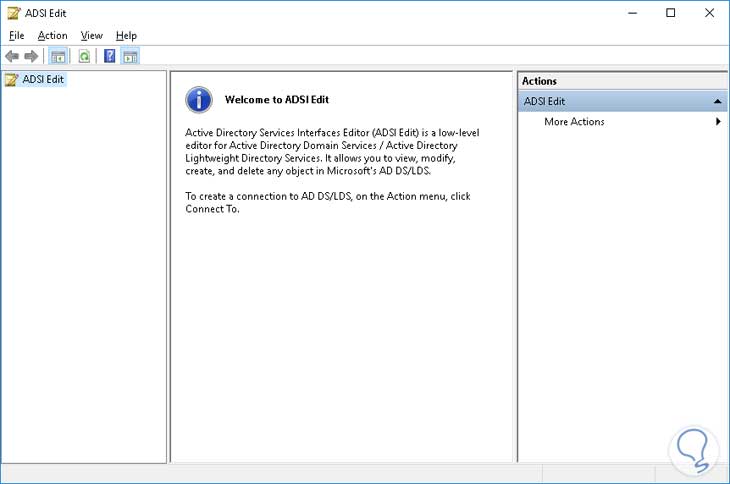

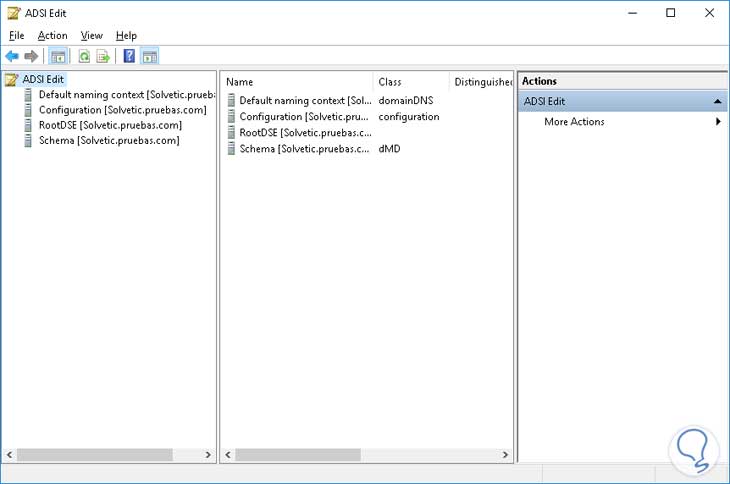

Salimos del cmd usando el comando exit. A continuación vamos a abrir el editor ADSI o ADSI Edit usando el término adsiedit.msc desde el comando Ejecutar (Windows + R) o ingresando el término ADSI en el cuadro de búsqueda de Windows Server 2016 y seleccionando ADSI Edit.

Veremos la siguiente ventana:

Una vez estemos dentro de ADSI Edit daremos clic derecho sobre ADSI Edit en el costado izquierdo y seleccionamos Connect To.

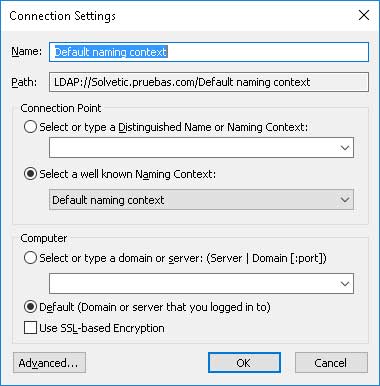

Se desplegará la siguiente ventana:

En el campo Connection Point en la ficha "Select a well known naming Context" veremos las siguientes opciones para conectarnos:

- Default Naming Context

- Configuration

- RootDSE

- Schema

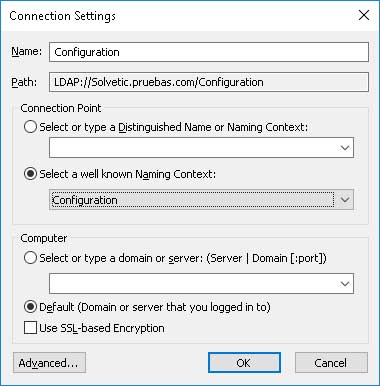

Estos valores determinan la forma como se han de registrar los eventos en Windows Server 2016, en este caso debemos seleccionar la opción Configuration para que los eventos que se han de registrar tomen los valores de la configuración realizada anteriormente en gpmc.

Pulsamos OK y debemos repetir el paso anterior para agregar los demás valores:

- Default

- RootDSE

- Schema

Esta será la apariencia de ADSI Edit una vez hayamos agregado todos los campos.

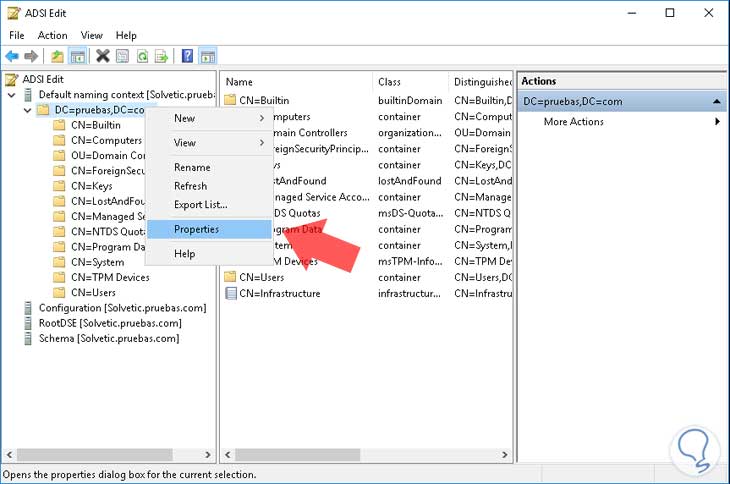

Ahora debemos habilitar la auditoria en cada uno de estos valores, para ello realizaremos el proceso en Default naming context y éste proceso lo vamos a repetir para los demás.

Desplegamos el campo y damos clic derecho en la línea de nuestro controlador de dominio y seleccionamos Propiedades – Properties.

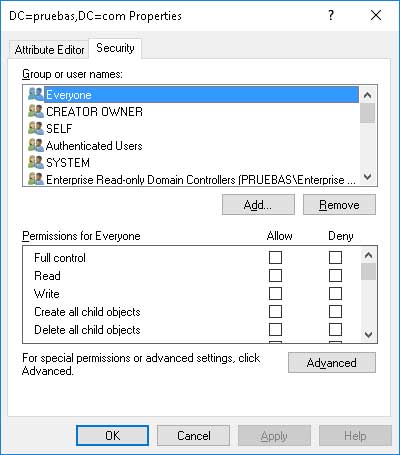

Veremos la siguiente ventana donde seleccionamos la pestaña Security – Seguridad.

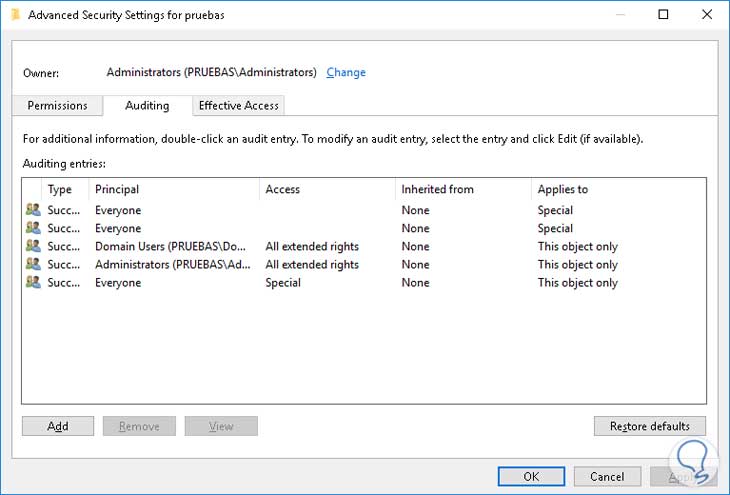

Allí pulsaremos el botón Advanced – Avanzadas y veremos el siguiente ambiente donde seleccionamos la ficha Auditing – Auditoria.

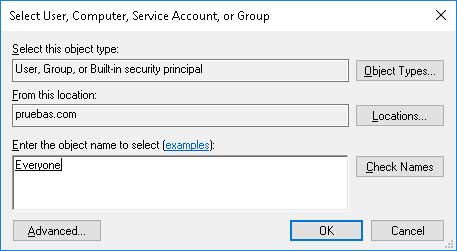

Estando allí daremos clic en Add para agregar Everyone (Cualquiera) y de esta manera poder auditar las tareas realizadas por cualquier usuario sin importar su nivel de privilegios; Una vez pulsemos Add buscaremos el usuario así:

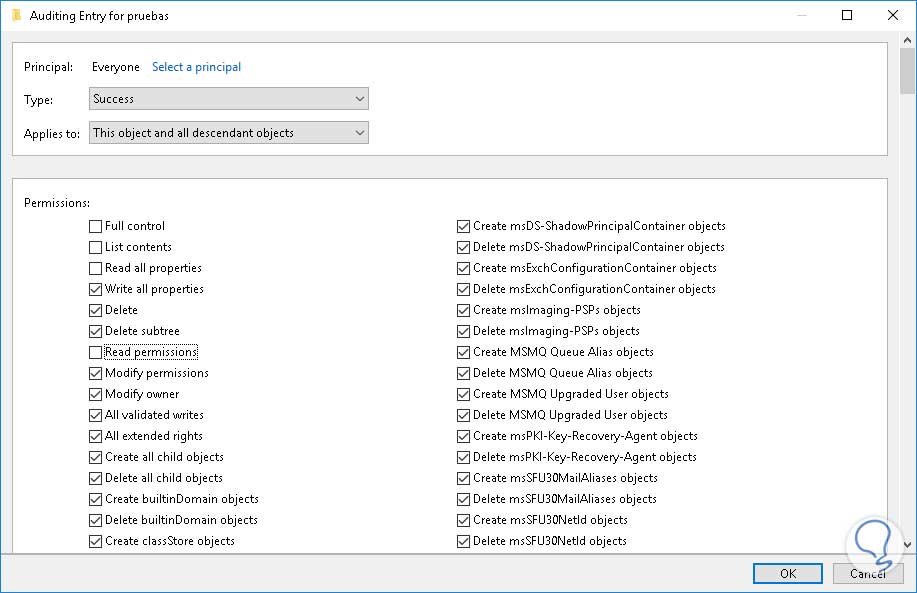

Pulsamos OK y en la ventana desplegada marcaremos todas las casillas y solamente desmarcamos las siguientes para auditar:

- Full Control

- List contents

- Read all properties

- Read permissions

[color=#a9a9a9]Pulsa imagen para ampliar[/color]

Pulsamos OK para guardar los cambios.

2. Auditar eventos de cambios realizados en AD

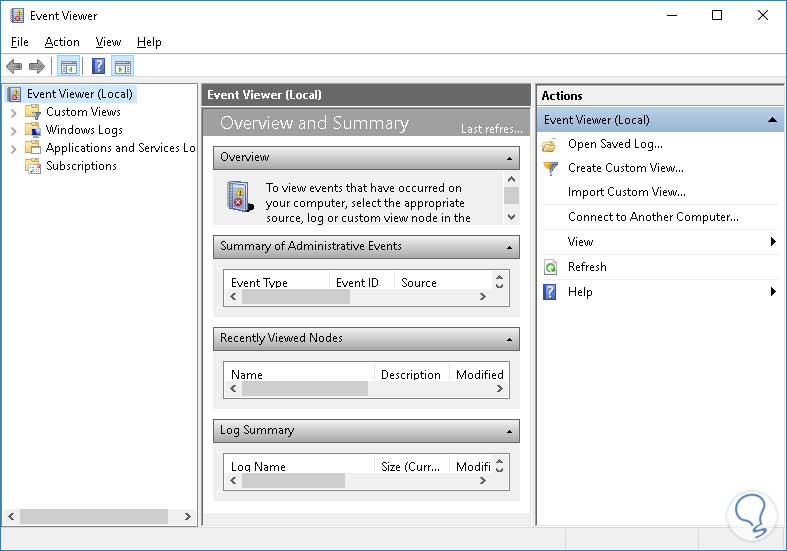

Recordemos realizar los mismos pasos para los demás valores en los nodos de ADSI Edit. Para validar que todos los cambios que sean realizados en Windows Server 2016 sean registrados abriremos el visor de eventos, podemos abrirlo de la siguiente manera:

- Clic derecho en el ícono de inicio y seleccionamos Visor de eventos o Event Viewer.

- Desde el comando Ejecutar podemos ingresar el término:

eventvwr

y pulsar Enter.

Esta será la apariencia del Visor de eventos en Windows Server 2016.

Como vemos notamos que contamos con cuatro categorías que son:

- Custom Views: Desde esta opción podemos crear vistas personalizadas de los eventos en el servidor.

- Windows logs: A través de esta opción podemos analizar todos los eventos acontecidos en el entorno Windows ya sea a nivel de seguridad, arranque, eventos, sistema, etc.

- Applications and Services Logs: Con esta alternativa podemos ver los sucesos acontecidos en cuanto a los servicios y aplicaciones instaladas en Windows Server 2016.

- Subscriptions: Es una nueva característica en el visor que permite analizar todos los eventos acontecidos con las suscripciones de Windows como por ejemplo Azure.

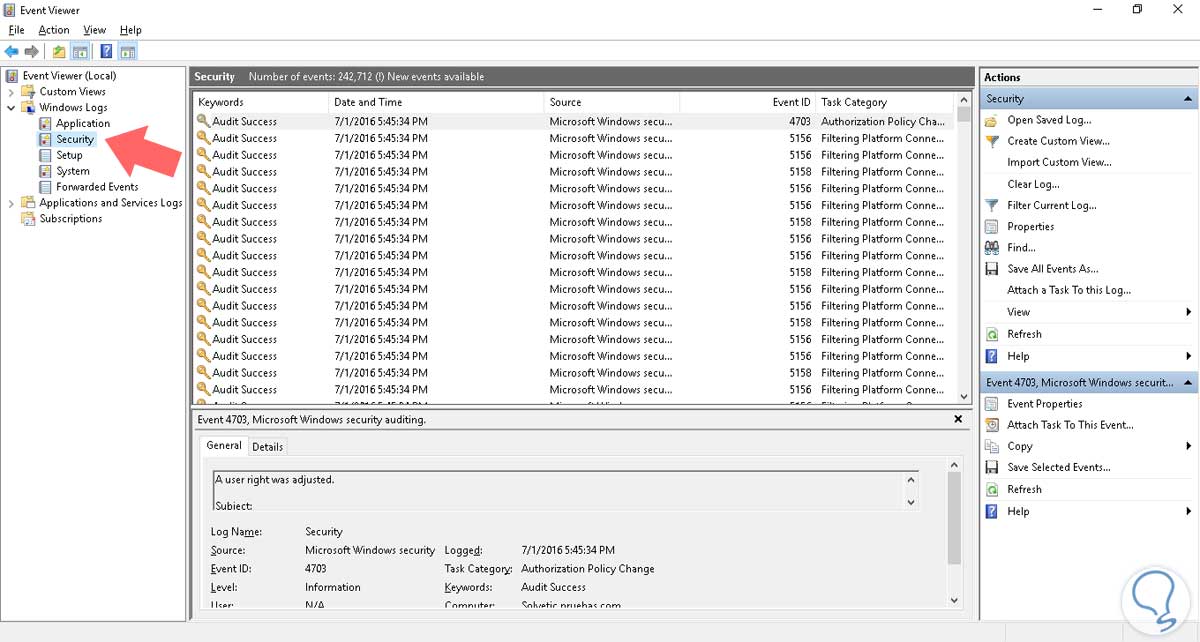

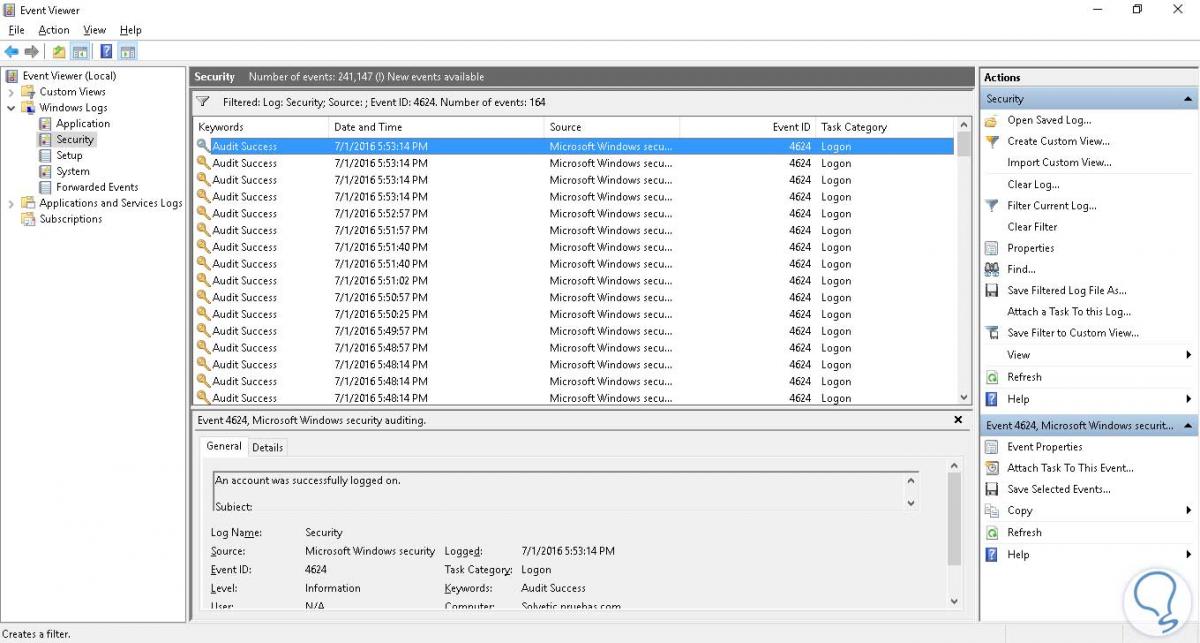

Despleguemos por ejemplo los eventos registrados a nivel de seguridad seleccionando ña opción Windows logs y allí eligiendo Security.

[color=#a9a9a9]Pulsa imagen para ampliar[/color]

Como vemos se registran los eventos por palabra clave, fecha y hora del evento, ID el cual es muy importante, etc.

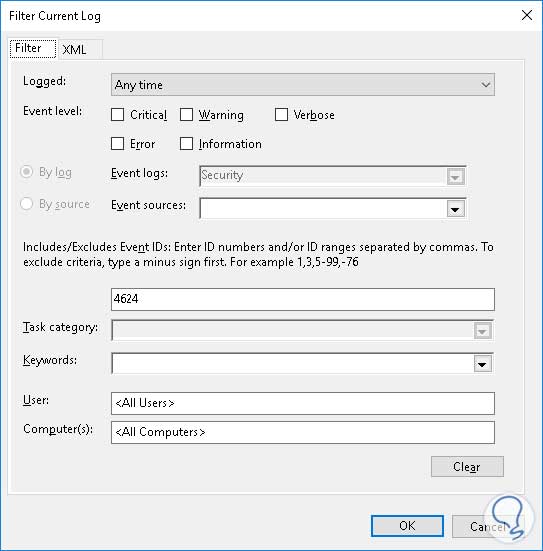

Si analizamos veremos que existen miles de eventos y puede ser complicado leer uno por uno para ver que evento aconteció, para simplificar esta tarea podemos pulsar el botón Filter Current Log para filtrar los eventos de diversas maneras.

Allí podremos filtrar los eventos por nivel de afectación (Crítico, Precaución, etc), por fecha, por ID, etc.

Si deseamos ver los eventos de Logon podremos filtrar por el IKD 4624 (Logon) y obtendremos los siguientes resultados:

[color=#a9a9a9]Pulsa imagen para ampliar[/color]

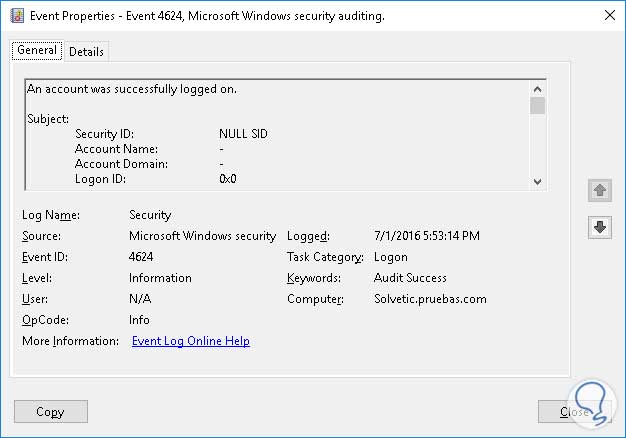

Podemos dar doble clic sobre el evento o dar clic derecho y seleccionar Propiedades de Evento para ver información detallada del evento tal como fecha y hora, equipo donde se registró el evento, etc.

De esta manera tenemos a mano una gran herramienta para analizar quien ha realizado alguna modificación a un usuario, un objeto o en general al entorno de Windows Server 2016.

Algunos de los IDs más importantes que podemos verificar son:

520 La hora del sistema ha sido modificada

529 Login incorrecto (Nombre desconocido o contraseña errada)

538 Cierre de sesión

560 Objeto abierto

4608 Inicio de Windows

4609 Apagado de Windows

4627 Información de los miembros de un grupo

4657 Un valor de registro ha sido modificado

4662 Un evento ha sido realizado en un objeto

4688 Un nuevo proceso ha sido creado

4698 Una tarea programada ha sido creada

4699 Una tarea programada ha sido eliminada

4720 Una cuenta de usuario ha sido creada

4722 Una cuenta de usuario ha sido habilitada

4723 Se ha intentado realizar un cambio de contraseña

4725 Una cuenta de usuario ha sido deshabilitada

4726 Una cuenta de usuario ha sido eliminada

4728 Un usuario ha sido añadido a un grupo global

4729 Un usuario ha sido eliminado de un grupo global

4730 Un grupo de seguridad ha sido eliminado

4731 Un grupo de seguridad ha sido creado

4738 Una cuenta de usuario ha sido modificada

4739 Una política de dominio ha sido modificada

4740 Una cuenta de usuario ha sido bloqueada

4741 Un equipo ha sido creado

4742 Un equipo ha sido modificado

4743 Un equipo ha sido eliminado

4800 El equipo ha sido bloqueado

4801 El equipo ha sido desbloqueado

5024 Inicio correcto del Firewall

5030 Falla al iniciar Firewall

5051 Un archivo ha sido virtualizado

5139 Un servicio de directorio ha sido movido

5136 Un servicio de directorio ha sido modificado

Como vemos contamos con muchos IDs disponibles para analizar cada evento que acontece en nuestro sistema Windows Server 2016 y así permitirnos llevar un control específico sobre aquellos eventos que pueden afectar el rendimiento y la seguridad del sistema.

Muchas gracias, me ha encantado este tutorial. saludos.