Como todos sabemos estamos en un mundo rodeado de información que día a día requiere mejores niveles de seguridad, nosotros como administradores y jefes de IT somos los directos responsables de brindar la seguridad para que los datos de nuestra organización, o los nuestros, estén a salvo.

Quizás nuestra información no sea tan valiosa ni tan importante si se llega a perder o llega a ser robada pero podemos tener información muy especial, como cuentas bancarias, estados de cuenta, información del personal, etc,la cual debe permanecer a “salvo” en nuestros sistemas y no podemos negar que el hacking hoy en día se ha vuelto muy diferente a como era antes, hoy por hoy existen más mecanismos de ataque y diferentes técnicas para dicha actividad.

En esta oportunidad hablaremos sobre los intrusos, analizaremos algunas de las formas como los hackers pueden acceder a la información aprovechándose de las vulnerabilidades que pueden existir.

Entendemos que el acceso no autorizado al sistema se constituye en un problema de seguridad grave ya que esa persona o software puede extraer información valiosa de nuestra base de datos y posteriormente perjudicar la organización de formas diferentes, cuando hablamos de que un software puede ingresar sin autorización podemos pensar que se trata de un gusano, un troyano o, en general, de un virus.

A continuación vamos a centrarnos en estas áreas:

- 1. Tipos de intrusos

- 2. Técnicas de intrusión

- 3. Detección de los intrusos

- 4. Tipos de ataques

1. Tipos de intrusos

Podemos identificar tres (3) tipos de intrusos:

Normalmente el suplantador es una persona externa, el usuario fraudulento es interno y el usuario clandestino puede ser externo o interno. Los ataques de los intrusos, sin importar el tipo que sean, pueden ser catalogados como graves o benignos, en el benigno únicamente acceden para ver lo que hay en la red mientras que en los graves se puede robar información y/o modificar dentro de la misma.

2. Técnicas de intrusión

Como sabemos la forma común de acceder a un sistema es a través de contraseñas y esto es a lo que el intruso apunta, adquirir contraseñas usando diferentes técnicas para así lograr su objetivo de violar los accesos y obtener información. Es recomendable que nuestro archivo de contraseñas esté protegido con alguna de los siguientes métodos:

Los métodos que usan comúnmente los hackers, según algunos análisis son:

- Probar las palabras del diccionario o listas de posibles contraseñas que están disponibles en páginas de hackers

- Intentar con los números de teléfono de los usuarios o documentos de identificación

- Probar con números de placas de automóviles

- Obtener información personal de los usuarios, entre otras

3. Detección de los intrusos

Como administradores debemos analizar las posibles vulnerabilidades que tiene nuestro sistema para evitar dolores de cabeza en el futuro, podemos analizar estas fallas con los siguientes conceptos:

- Si estudiamos la forma como un intruso puede atacar, esta información nos servirá para reforzar la prevención de la intrusión a nuestro sistema

- Si detectamos el usuario intruso de manera pronta podemos evitar que ésta persona haga de las suyas en nuestro sistema y así evitar perjuicios.

Como administradores podemos analizar el comportamiento de los usuarios dentro de nuestra organización y detectar, con mucho análisis, si presenta algún comportamiento extraño, tal como acceso a través de la intranet a computadores o carpetas que no debe acceder, modificación de archivos, etc. Una de las herramientas que nos servirá mucho en el análisis de los intrusos es el registro de auditoria ya que esta nos permite llevar un control de las actividades realizadas por los usuarios.

Podemos usar dos (2) tipos de planes de auditoría:

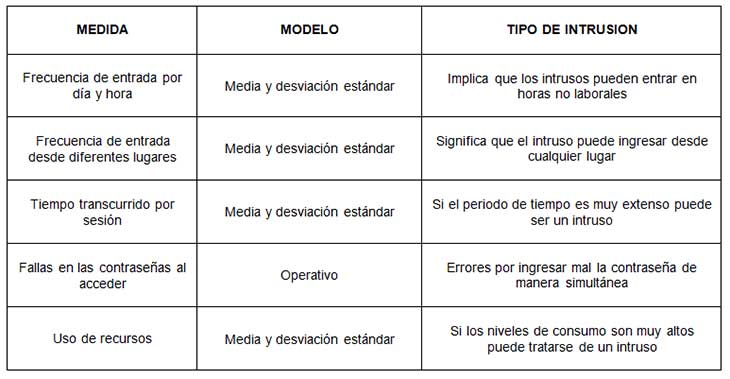

Podemos detectar anomalías basándonos en perfiles, es decir en el comportamiento de los usuarios, para ello podemos echar mano de las siguientes variables:

- Contador: Es un valor que puede incrementarse mas no disminuirse hasta que sea iniciado por alguna acción

- Calibre: Es un número que puede aumentar o disminuir, y mide el valor actual de una entidad

- Intervalo de tiempo: Hace referencia al periodo de tiempo entre dos acontecimientos

- Uso de recursos: Implica la cantidad de recursos que se consumen en un determinado tiempo

Existe otro tipo de detección y es la que está basada en reglas, éstas detectan la intrusión tomando como base los sucesos que ocurren en el sistema y aplica una serie de reglas definidas para identificar si la actividad es sospechosa o no.

Algunos de los ejemplos de estas reglas son:

Una de las técnicas interesantes para llamar la atención de los intrusos es usar los honeypot, que simplemente son herramientas de seguridad donde se crean sistemas que aparentan ser vulnerables o débiles y en los cuales hay información falsa, pero con una apariencia agradable para el intruso, obviamente a un honeypot no tiene ni tendrá acceso un usuario legítimo de la organización.

Como medida de seguridad para prevenir ataques de intrusos sin lugar a dudas está la correcta gestión de las contraseñas, sabemos que una contraseña permite:

- Brindar o no el acceso a un usuario al sistema

- Brindar los privilegios que le hayan sido asignados al usuario

- Ofrecer políticas de seguridad en la empresa

En un estudio realizado por una organización en los Estados Unidos, tomando como base tres (3) millones de cuentas se llegó a la conclusión de que los usuarios usan, de manera regular, los siguientes parámetros para sus contraseñas (los cuales no son nada seguros):

- Nombre de la cuenta

- Números de identificación

- Nombres comunes

- Nombres de lugares

- Diccionario

- Nombres de máquinas

Es importante que en nuestro rol como administradores, coordinadores o jefes de IT eduquemos a los usuarios de nuestra organización para que sepan cómo establecer una contraseña segura, podemos usar los siguientes métodos:

- Comprobación reactiva de contraseñas

- Comprobación proactiva de contraseñas

- Educación de nuestros usuarios

- Contraseñas generadas por computador

Como vemos, entre todos (Administradores y usuarios) podemos hacer frente a cualquier actividad de los intrusos.

4. Tipos de ataques

A continuación revisaremos algunos de los tipos de ataques que pueden ser perpetrados en los diferentes sistemas, vamos a realizar este análisis con un enfoque de ethical hacker.

Este tipo de ataque consiste en tomar una sección de un dispositivo para comunicarse con otro dispositivo, existen dos (2) tipos de hijacking:

- Activo: Es cuando se toma una sección del host y se usa para comprometer el objetivo

- Pasivo: Sucede cuando se toma una sección del dispositivo y se graba todo el tráfico entre los dos dispositivos

Contamos con herramientas para el hijacking desde páginas como:

¿Cómo nos podemos proteger del hijacking? Podemos usar cualquiera de los siguientes métodos dependiendo del protocolo o de la función, por ejemplo:

- FTP: Usemos sFTP

- Conexión remota: Usemos VPN

- HTTP: Usemos HTTPS

- Telnet o rlogin: usemos OpenSSH o SSH

- IP: Usemos IPsec

Los servidores más comunes para implementar servicios web tenemos Apache e IIS. Los intrusos o hackers que pretenden atacar estos servidores deben tener conocimientos por lo menos en tres (3) lenguajes de programación como Html, ASP y PHP. Para cuidar nuestros servidores web podemos usar herramientas, llamadas Brute Force Attack, como las siguientes:

- Brutus para Windows

- Hydra para Linux

- NIX para Linux

Los ataques más comunes que encontramos a nivel de servidores web son los siguientes:

- ScriptAttack

- Contraseñas en el mismo código

- Vulnerabilidades en las aplicaciones web

- Validación de nombre de usuarios

Como administradores podemos implementar las siguientes prácticas:

- Instalar y/o actualizar el antivirus

- Usar contraseñas complejas

- Cambiar cuentas por defecto

- Eliminar códigos de pruebas

- Actualizar el sistema y service pack

- Gestionar y monitorear constantemente los logs del sistema

Podemos usar la herramienta Acunetix la cual nos permite verificar si nuestra página web es vulnerable a ataques, la podemos descargar desde el link.

Muchos de los troyanos se ejecutan en modo de pruebas para verificar la capacidad de respuesta de la organización ante un posible ataque, pero no el 100% son de pruebas internas pero en otras ocasiones son con intenciones malignas por parte de un intruso.

Algunos de los troyanos más comunes son:

- Netbus

- Prorat

- Paradise

- Duckfix

- Netcat

Para prevenir los ataques de troyanos es importante que como administradores realicemos algunas tareas como:

- Instalar y actualizar un antivirus

- Ejecutar y activar el Firewall

- Usar un analizador de troyanos

- Actualizar los parches del sistema

Nuestras redes Wireless pueden estar propensas a sufrir ataques por parte de algún intruso, sabemos que las tecnologías modernas de las redes Wireless son la 802.11a, 802.11b, 802.11n y 802.11g, estas van en base a su frecuencia.

Para prevenir ataques a nuestras redes Wireless podemos realizar las siguientes tareas:

- Evitar usar el SSID en blanco

- Evitar usar el SSID por defecto

- Usar IPsec para mejorar la seguridad en nuestras IPS

- Realizar filtros de MAC para evitar direcciones no requeridas

Algunas de las herramientas usadas para realizar el Wireless hacking son:

- Kismet

- GPSMap

- NetStumbler

- AirSnort

- DStumbler

Aunque en nuestra empresa no usemos continuamente las redes Wireless es bueno implementar políticas de seguridad para prevenir ataques a las mismas, sería ideal realizar lo siguiente (en caso de usar sólo Wireless):

- Deshabilitar el DHCP

- Actualizar los Firmware

- Usar seguridad WPA2 y superiores

- En caso de conexión remota usar VPN

Este tipo de ataque tiene como principal objetivo afectar todos los servicios de nuestro sistema, ya sea deteniéndolos, saturándolos, eliminándolos, etc.

Podemos prevenir un ataque DoS usando las siguientes actividades:

- Usar los servicios que realmente necesitamos

- Deshabilitar la respuesta de ICMP en el Firewall

- Actualizar el sistema operativo

- Actualizar nuestro Firewall con la opción de ataques DoS

Algunas de las herramientas que podemos encontrar en la red para ataques DoS son:

- FSM FSMax

- Some Trouble

- Jolt 2

- Blast20

- Panther2

- Crazy Pinger, etc.

Otro de los ataques comunes que podemos sufrir en nuestras organizaciones es el ataque a las contraseñas, como ya mencionamos, en ocasiones los password establecidos no son lo suficientemente fuertes, razón por la cual quedamos propensos a que un intruso nos robe la contraseña y pueda acceder a nuestro sistema. Sabemos que la seguridad de nuestras contraseñas están basadas en:

- Autenticación: Autoriza el acceso al sistema o a las aplicaciones de la empresa

- Autorización: Si la contraseña ingresada es correcta el sistema lo validará y autorizará el ingreso

Los tipos de ataques más comunes que encontramos para robarnos nuestras contraseñas son:

Algunas de las herramientas para hackear contraseñas son:

- Pwdump3

- John the Ripper

- Boson GetPass

- Elcomsoft

Recordemos que si nuestra contraseña o la de algún usuario de la organización llega a ser descubierta por un intruso podemos tener problemas serios, por ello es importante recordar que incluyan la mayoría las siguientes condiciones para nuestras contraseñas:

- Letras minúsculas

- Letras mayúsculas

- Caracteres especiales

- Números

- Palabras complejas

Recomendamos revisar este tutorial para tener contraseñas completamente seguras.

Podemos detectar si estamos siendo víctimas del password cracking revisando los logs del sistema, monitoreando constantemente el tráfico de la red, etc. En la página sectools podremos encontrar diferentes herramientas que nos ayudarán con nuestra labor de monitoreo de la red y sus posibles ataques, la invitación es a conocerla y realizar pruebas.

Otra de las páginas que podemos visitar es foundstone la cual pertenece a McAffe y contiene un grupo interesante de herramientas útiles.

En este tipo el atacante se hará pasar por otra entidad, para ello falsificará los datos que se envían en las comunicaciones. Este tipo de ataque se puede dar en distintos protocolos, tenemos el IP spoofing, ARP spoofing, DNS spoofing, DHCP spoofing, etc.

A continuación algunos ataques comunes:

- Non‐Blind Spoofing

- Blind Spoofing

Algunas contramedidas que podemos tomar:

Se basa en la explotación de un error causado por el procesamiento de datos no válidos. Es utilizado por un atacante para introducir o inyectar el código en un programa de ordenador vulnerable y cambiar el curso de la ejecución. Una inyección exitosa puede traer consecuencias desastrosas.

Algunos sitios donde podemos armar un ataque de inyección:

- LDAP

- XPath

- Consultas NoSQL

- HTML

Algunas medidas que podemos tomar a la hora de programar:

- Filtrar las entradas

- Parametrizar sentencias SQL

- Escapar variables

Como vemos tenemos muchas alternativas para contrarrestar los posibles ataques a nuestra organización por parte de intrusos, de nuestra tarea depende (si es el caso) hacer un análisis detallado y tomar acciones sobre estos temas.

Como mencionamos anteriormente, y afortunadamente, no siempre habrá un hacker o intruso interesado en penetrar nuestro sistema y robarnos la información, pero nunca sabemos en el futuro en qué posición estará nuestra organización o nosotros mismos.

4 Comentarios

Susana Rivas

jun 24 2016 13:44

Guau¡ que tutorial más completo, muchas gracias por la info...

Alfonso

jun 24 2016 20:07

Gracias Solvetic. Muy buen recopilatorio de tipos de ataques y enlaces a técnicas.

Eva Bravo

jun 28 2016 17:55

Muy buen artículo para estar al tanto de seguridad, tema que deberíamos de tener en cuenta todos

Diego Maldonado

jul 07 2016 17:29

Ya sabéis a protegernos todosss. genial aporte